Active Directory (AD) adalah utilitas yang dirancang untuk sistem operasi Microsoft Server. Awalnya dibuat sebagai algoritma ringan untuk mengakses direktori pengguna. Sejak versi Windows Server 2008, integrasi dengan layanan otorisasi telah muncul.

Memberi Anda kemampuan untuk mematuhi kebijakan grup yang menerapkan jenis pengaturan dan perangkat lunak yang sama pada semua PC yang dikontrol menggunakan Manajer Konfigurasi Pusat Sistem.

Jika dengan kata sederhana untuk pemula, ini adalah peran server yang memungkinkan Anda mengelola semua akses dan izin di jaringan lokal dari satu tempat

Fungsi dan tujuan

Microsoft Active Directory - (disebut direktori) paket alat yang memungkinkan Anda untuk memanipulasi pengguna dan data jaringan. tujuan utama Penciptaan - Memfasilitasi pekerjaan administrator sistem di jaringan yang luas.

Direktori berisi berbagai informasi yang berkaitan dengan pengguna, grup, perangkat jaringan, sumber daya file - dengan kata lain, objek. Misalnya, atribut pengguna yang disimpan dalam direktori harus sebagai berikut: alamat, login, kata sandi, nomor ponsel, dll. Direktori digunakan sebagai poin otentikasi, yang dengannya Anda dapat menemukan informasi yang diperlukan tentang pengguna.

Konsep dasar yang ditemui selama bekerja

Ada sejumlah konsep khusus yang berlaku saat bekerja dengan AD:

- Server adalah komputer yang berisi semua data.

- Pengontrol adalah server dengan peran AD yang menangani permintaan dari orang yang menggunakan domain.

- Domain AD adalah kumpulan perangkat yang disatukan di bawah satu nama unik yang secara bersamaan menggunakan database direktori umum.

- Penyimpanan data adalah bagian dari direktori yang bertanggung jawab untuk menyimpan dan mengambil data dari pengontrol domain apa pun.

Cara kerja direktori aktif

Prinsip kerja utama adalah:

- Otorisasi, yang memungkinkan untuk menggunakan PC di jaringan hanya dengan memasukkan kata sandi pribadi. Dalam hal ini, semua informasi dari akun ditransfer.

- keamanan. Active Directory berisi fitur pengenalan pengguna. Untuk objek jaringan apa pun, Anda dapat dari jarak jauh, dari satu perangkat, mengatur hak yang diperlukan, yang akan bergantung pada kategori dan pengguna tertentu.

- Administrasi jaringan dari satu titik. Saat bekerja dengan Active Directory, administrator sistem tidak perlu mengkonfigurasi ulang semua PC jika Anda perlu mengubah hak akses, misalnya, ke printer. Perubahan dilakukan dari jarak jauh dan global.

- Menyelesaikan Integrasi DNS. Dengan bantuannya, tidak ada kebingungan di AD, semua perangkat ditunjuk dengan cara yang sama seperti di World Wide Web.

- skala besar. Kumpulan server dapat dikontrol oleh satu Active Directory.

- Mencari dibuat sesuai dengan berbagai parameter, misalnya, nama komputer, login.

Objek dan Atribut

Objek - satu set atribut, disatukan di bawah namanya sendiri, mewakili sumber daya jaringan.

Atribut - karakteristik objek dalam katalog. Misalnya, ini termasuk nama lengkap pengguna, loginnya. Tapi atribut akun PC bisa jadi nama komputer ini dan deskripsinya.

“Karyawan” adalah objek yang memiliki atribut “Nama”, “Jabatan” dan “TabN”.

Wadah dan nama LDAP

Wadah adalah jenis benda yang dapat terdiri dari objek lain. Domain, misalnya, dapat menyertakan objek akun.

Tujuan utama mereka adalah pemesanan objek berdasarkan jenis tanda. Paling sering, wadah digunakan untuk mengelompokkan objek dengan atribut yang sama.

Hampir semua kontainer dipetakan ke kumpulan objek, dan sumber daya dipetakan ke objek Active Directory yang unik. Salah satu jenis utama penampung AD adalah unit organisasi, atau OU (unit organisasi). Objek yang ditempatkan di wadah ini hanya milik domain tempat mereka dibuat.

Lightweight Directory Access Protocol (LDAP) adalah algoritma dasar untuk koneksi TCP/IP. Itu dibuat untuk mengurangi jumlah nuansa selama akses ke layanan direktori. Selain itu, LDAP mendefinisikan tindakan yang digunakan untuk membuat kueri dan mengedit data direktori.

Pohon dan situs

Pohon domain adalah struktur, kumpulan domain yang berbagi skema dan konfigurasi umum, membentuk ruang nama umum dan dihubungkan oleh hubungan kepercayaan.

Hutan domain adalah kumpulan pohon yang dihubungkan bersama.

Situs - kumpulan perangkat dalam subnet IP, mewakili model fisik jaringan, yang perencanaannya dilakukan terlepas dari representasi logis konstruksinya. Active Directory memiliki kemampuan untuk membuat n situs atau menggabungkan n domain di bawah satu situs.

Menginstal dan mengonfigurasi Direktori Aktif

Sekarang mari kita langsung ke pengaturan Active Directory menggunakan Windows Server 2008 sebagai contoh (pada versi lain, prosedurnya sama):

Klik pada tombol "Oke". Perhatikan bahwa nilai-nilai ini tidak diperlukan. Anda dapat menggunakan alamat IP dan DNS dari jaringan Anda.

- Selanjutnya, Anda harus pergi ke menu "Start", pilih "Administrative Tools" dan "".

- Buka item "Peran", pilih " Tambahkan Peran”.

- Pilih "Layanan Domain Direktori Aktif", klik "Berikutnya" dua kali, lalu "Instal".

- Tunggu hingga penginstalan selesai.

- Buka Menu Mulai -“ Lari". Masukkan dcpromo.exe di bidang.

- Klik "Selanjutnya".

- Pilih barang “ Buat domain baru di hutan baru” dan klik “Berikutnya” lagi.

- Di jendela berikutnya, masukkan nama, klik "Next".

- Memilih Mode Kompatibilitas(WindowsServer 2008).

- Di jendela berikutnya, biarkan semuanya sebagai default.

- akan dimulai jendela konfigurasiDNS. Karena tidak digunakan di server sebelumnya, delegasi tidak dibuat.

- Pilih direktori untuk instalasi.

- Setelah langkah ini, Anda perlu mengatur kata sandi administrasi.

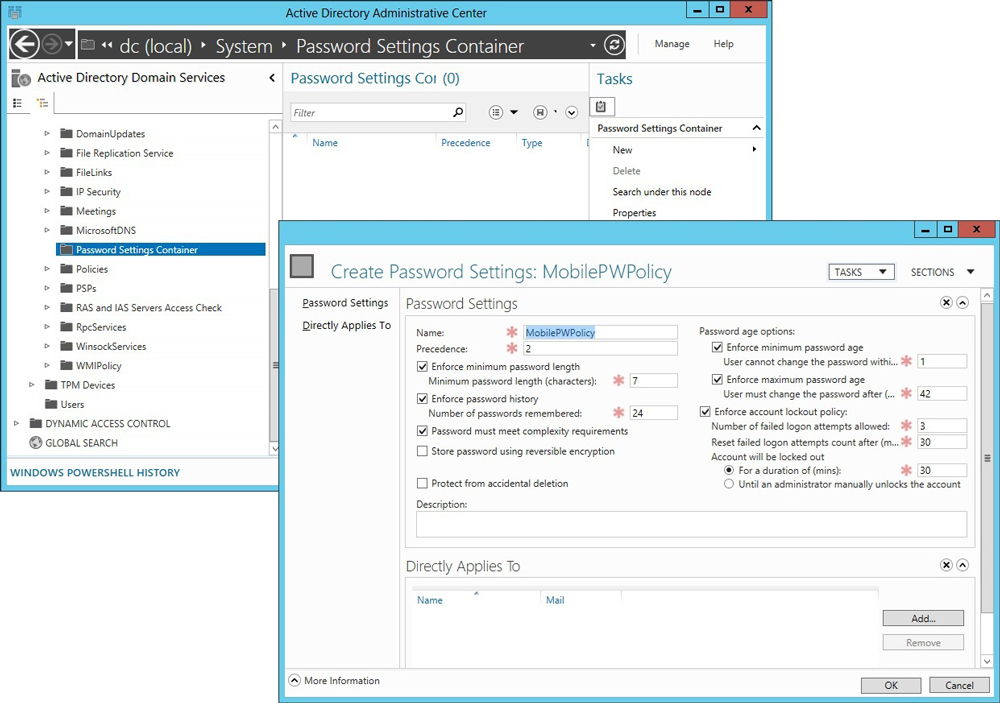

Agar aman, kata sandi harus memenuhi persyaratan berikut:

Setelah AD menyelesaikan proses konfigurasi komponen, Anda harus me-restart server.

Konfigurasi selesai, snap-in dan peran dipasang di sistem. Anda dapat menginstal AD hanya di Windows dari keluarga Server, versi reguler, seperti 7 atau 10, hanya dapat memungkinkan Anda untuk menginstal konsol manajemen.

Administrasi di Active Directory

Secara default, di Windows Server, konsol pengguna dan komputer direktori aktif bekerja dengan domain yang dimiliki komputer. Anda dapat mengakses komputer dan objek pengguna di domain ini melalui pohon konsol atau menyambung ke pengontrol lain.

Alat konsol yang sama memungkinkan Anda untuk melihat Opsi tambahan objek dan mencarinya, Anda dapat membuat pengguna baru, grup, dan mengubah dari izin.

Ngomong-ngomong, ada 2 jenis grup di Active Directory - keamanan dan distribusi. Grup keamanan bertanggung jawab untuk membatasi hak akses ke objek, mereka dapat digunakan sebagai grup distribusi.

Grup distribusi tidak dapat membedakan hak, tetapi digunakan terutama untuk mendistribusikan pesan di jaringan.

Apa itu Delegasi AD

Delegasi itu sendiri adalah transfer sebagian izin dan kontrol dari orang tua keberatan kepada pihak lain yang bertanggung jawab.

Diketahui bahwa setiap organisasi memiliki beberapa administrator sistem di kantor pusatnya. Tugas yang berbeda harus ditugaskan ke bahu yang berbeda. Untuk menerapkan perubahan, Anda harus memiliki hak dan izin, yang dibagi menjadi standar dan khusus. Khusus - berlaku untuk objek tertentu, sedangkan standar - satu set izin yang ada yang membuat fungsi tertentu tersedia atau tidak tersedia.

Membangun Hubungan Kepercayaan

Ada dua jenis hubungan kepercayaan dalam AD: "searah" dan "dua arah". Dalam kasus pertama, satu domain mempercayai yang lain, tetapi tidak sebaliknya, masing-masing, yang pertama memiliki akses ke sumber daya yang kedua, dan yang kedua tidak memiliki akses. Dalam bentuk kedua, kepercayaan adalah "saling". Ada juga hubungan "keluar" dan "masuk". Dalam outbound, domain pertama mempercayai yang kedua, sehingga memungkinkan pengguna yang kedua untuk menggunakan sumber daya yang pertama.

Selama instalasi, prosedur berikut harus dilakukan:

- Memeriksa koneksi jaringan antara pengontrol.

- Periksa pengaturan.

- Lagu resolusi nama untuk domain eksternal.

- Buat koneksi dari domain kepercayaan.

- Buat koneksi dari sisi pengontrol tempat kepercayaan ditujukan.

- Periksa hubungan satu arah yang dibuat.

- Jika sebuah ada kebutuhan dalam pembentukan hubungan bilateral - untuk membuat instalasi.

Direktori global

Ini adalah pengontrol domain yang menyimpan salinan semua objek di hutan. Ini memberi pengguna dan program kemampuan untuk mencari objek di domain apa pun di hutan saat ini menggunakan penemu atribut termasuk dalam katalog global.

Katalog Global (GC) mencakup sekumpulan atribut terbatas untuk setiap objek hutan di setiap domain. Ini menerima data dari semua partisi direktori domain di hutan dan mereplikasi menggunakan proses replikasi direktori aktif standar.

Skema menentukan apakah atribut akan disalin. Ada kemungkinan mengonfigurasi fitur tambahan, yang akan dibuat ulang di katalog global menggunakan "Skema Direktori Aktif". Untuk menambahkan atribut ke katalog global, Anda harus memilih atribut replikasi dan menggunakan opsi "Salin". Ini akan membuat replikasi atribut ke katalog global. Nilai parameter atribut isMemberOfPartialAttributeSet akan menjadi benar.

Untuk cari tahu lokasinya direktori global, Anda harus masuk pada baris perintah:

Server Dsquery –isgc

Replikasi data di Active Directory

Replikasi adalah prosedur penyalinan yang dilakukan ketika diperlukan untuk menyimpan informasi terkini yang sama yang ada pada pengontrol apa pun.

Itu diproduksi tanpa campur tangan operator. Berikut adalah jenis konten replika:

- Replika data dibuat dari semua domain yang ada.

- Replika skema data. Karena skema data sama untuk semua objek di hutan Active Directory, replikanya dipertahankan di semua domain.

- data konfigurasi. Menunjukkan salinan bangunan di antara pengontrol. Informasi ini berlaku untuk semua domain di hutan.

Jenis utama replika adalah intra-node dan inter-node.

Dalam kasus pertama, setelah perubahan, sistem menunggu, lalu memberi tahu mitra untuk membuat replika untuk menyelesaikan perubahan. Bahkan tanpa adanya perubahan, proses replikasi terjadi setelah jangka waktu tertentu secara otomatis. Setelah menerapkan perubahan yang melanggar ke direktori, replikasi segera terjadi.

Prosedur replikasi antar node terjadi di antara beban minimal pada jaringan, ini menghindari kehilangan informasi.

Menyiapkan Active Directory adalah proses yang cukup sederhana dan tercakup dalam banyak sumber daya di Internet, termasuk yang resmi. Namun, di blog saya, saya tidak dapat menahan diri untuk tidak menyentuh poin ini, karena sebagian besar artikel berikut akan didasarkan pada satu atau lain cara pada lingkungan, yang saya rencanakan untuk dibuat sekarang.

Jika Anda tertarik dengan topik Windows Server, saya sarankan Anda merujuk ke tag di blog saya. Saya juga menyarankan Anda membaca artikel utama di Active Directory -

Saya berencana untuk menyebarkan peran AD pada dua server virtual (pengontrol domain masa depan) secara bergantian.

- Langkah pertama adalah mengatur yang sesuai nama server, bagi saya itu akan menjadi DC01 dan DC02;

- Selanjutnya, tulis pengaturan jaringan statis(Saya akan membahas poin ini secara rinci di bawah);

- Install semua pembaruan sistem, terutama pembaruan keamanan (untuk CD ini penting seperti untuk peran lainnya).

Pada tahap ini, Anda perlu memutuskan apa nama domain yang akan Anda miliki. Ini sangat penting, karena kemudian mengubah nama domain akan menjadi masalah yang sangat besar bagi Anda, meskipun skrip penggantian nama secara resmi didukung dan diterapkan untuk waktu yang lama.

Catatan: n Beberapa alasan, serta banyak tautan ke materi yang bermanfaat, dapat Anda temukan di artikel saya. Saya sarankan Anda membiasakan diri dengannya, serta dengan daftar sumber yang digunakan.

Karena saya akan menggunakan pengontrol domain virtual, saya perlu mengubah beberapa pengaturan mesin virtual, yaitu nonaktifkan sinkronisasi waktu dengan hypervisor. Waktu dalam AD harus disinkronkan secara eksklusif dari sumber eksternal. Pengaturan sinkronisasi waktu yang diaktifkan dengan hypervisor dapat mengakibatkan sinkronisasi siklik dan, sebagai akibatnya, masalah dengan pengoperasian seluruh domain.

Catatan: menonaktifkan sinkronisasi dengan host virtualisasi adalah opsi termudah dan tercepat. Namun, ini bukan praktik terbaik. Menurut rekomendasi Microsoft, Anda hanya boleh menonaktifkan sebagian sinkronisasi dengan host. Untuk memahami prinsip kerja, baca dokumentasi resmi, yang dalam beberapa tahun terakhir melonjak drastis dalam hal penyajian materi. .

Secara umum, pendekatan untuk mengelola pengontrol domain tervirtualisasi berbeda karena beberapa fitur fungsi AD DS:

Lingkungan virtual menghadirkan tantangan khusus untuk alur kerja terdistribusi yang mengandalkan logika replikasi berbasis waktu. Misalnya, replikasi AD DS menggunakan nilai peningkatan yang seragam (disebut USN, atau Nomor Urutan Pembaruan) yang ditetapkan untuk transaksi di setiap pengontrol domain. Setiap instance database pengontrol domain juga menerima pengidentifikasi yang disebut InvocationID. InvocationID pengontrol domain dan nomor urut pembaruannya bersama-sama berfungsi sebagai pengidentifikasi unik yang terkait dengan setiap transaksi penulisan yang terjadi pada setiap pengontrol domain dan harus unik di dalam hutan.

Ini melengkapi langkah-langkah dasar untuk mempersiapkan lingkungan, lanjutkan ke tahap instalasi.

Menginstal Direktori Aktif

Instalasi dilakukan melalui Server Manager dan tidak ada yang rumit di dalamnya, Anda dapat melihat semua langkah instalasi secara detail di bawah ini:

Proses instalasi sendiri telah mengalami beberapa perubahan dibandingkan dengan versi OS sebelumnya:

Menyebarkan Layanan Domain Direktori Aktif (AD DS) di Windows Server 2012 lebih mudah dan lebih cepat daripada versi Windows Server sebelumnya. Instalasi AD DS sekarang berbasis Windows PowerShell dan terintegrasi dengan Server Manager. Jumlah langkah yang diperlukan untuk memperkenalkan pengontrol domain ke lingkungan Active Directory yang ada telah dikurangi.

Anda hanya perlu memilih peran Layanan Domain Direktori Aktif, tidak ada komponen tambahan yang perlu dipasang. Proses instalasi membutuhkan sedikit waktu dan Anda dapat langsung melanjutkan ke pengaturan.

Saat peran diinstal, Anda akan melihat tanda seru di kanan atas Server Manager - konfigurasi pasca-penempatan diperlukan. Klik Promosikan server ini ke pengontrol domain.

Mempromosikan Server ke Pengontrol Domain

Langkah-langkah wizard dijelaskan secara rinci dalam dokumentasi. Namun, mari kita melalui langkah-langkah dasar.

Karena kami menerapkan AD dari awal, kami perlu menambahkan hutan baru. Pastikan untuk menyimpan kata sandi Mode Pemulihan Layanan Direktori (DSRM) Anda dengan aman. Lokasi database AD DS dapat dibiarkan default (yang direkomendasikan. Namun, untuk variasi dalam lingkungan pengujian saya, saya menentukan direktori yang berbeda).

Kami sedang menunggu untuk instalasi.

Server kemudian akan reboot sendiri.

Buat akun administrator domain/perusahaan

Anda harus masuk dengan akun administrator lokal, seperti sebelumnya. Pergi untuk memotret Pengguna dan Komputer Direktori Aktif, buat akun yang diperlukan - pada titik ini, ini adalah administrator domain.

Menyiapkan DNS pada satu DC di domain

Selama instalasi AD, peran DNS AD juga diinstal, karena saya tidak memiliki server DNS lain di infrastruktur. Agar layanan berfungsi dengan benar, Anda perlu mengubah beberapa pengaturan. Pertama, Anda perlu memeriksa server DNS pilihan Anda di pengaturan adaptor jaringan. Anda hanya perlu menggunakan satu server DNS dengan alamat 127.0.0.1. Ya, itu adalah localhost. Secara default, itu harus mendaftar sendiri.

Setelah memastikan bahwa pengaturan sudah benar, buka snap-in DNS. Klik kanan pada nama server dan buka propertinya, buka tab "Forwarder". Alamat server DNS yang ditentukan dalam pengaturan jaringan sebelum menginstal peran AD DS secara otomatis terdaftar sebagai satu-satunya penerus:

Hal ini diperlukan untuk menghapusnya dan membuat yang baru, dan sangat diinginkan bahwa itu menjadi server penyedia, tetapi bukan alamat publik seperti 8.8.8.8 dan 8.8.4.4 yang terkenal. Untuk toleransi kesalahan, daftarkan setidaknya dua server. Jangan hapus centang pada kotak untuk menggunakan petunjuk root jika tidak ada penerus yang tersedia. Petunjuk root adalah kumpulan server DNS tingkat atas yang terkenal.

Menambahkan DC kedua ke domain

Karena saya awalnya berbicara tentang memiliki dua pengontrol domain, saatnya untuk mulai menyiapkan yang kedua. Kami juga melalui wizard instalasi, mempromosikan peran ke pengontrol domain, cukup pilih Tambahkan pengontrol domain ke domain yang ada:

Harap dicatat bahwa dalam pengaturan jaringan server ini, yang utama Kontroler domain pertama yang dikonfigurasi sebelumnya harus dipilih sebagai server DNS! Ini diperlukan, jika tidak, Anda akan mendapatkan kesalahan.

Setelah pengaturan yang diperlukan, masuk ke server di bawah akun administrator domain yang telah dibuat sebelumnya.

Menyiapkan DNS di beberapa DC dalam satu domain

Untuk mencegah masalah dengan replikasi, Anda perlu mengubah pengaturan jaringan lagi dan Anda perlu melakukan ini pada setiap pengontrol domain (dan juga pada yang sudah ada sebelumnya) dan setiap kali Anda menambahkan DC baru:

Jika Anda memiliki lebih dari tiga DC di domain, Anda harus mendaftarkan server DNS melalui pengaturan lanjutan dalam urutan itu. Anda dapat membaca lebih lanjut tentang DNS di artikel saya.

Pengaturan waktu

Langkah ini adalah suatu keharusan, terutama jika Anda sedang menyiapkan lingkungan nyata dalam produksi. Seperti yang Anda ingat, sebelumnya saya menonaktifkan sinkronisasi waktu melalui hypervisor dan sekarang Anda perlu mengkonfigurasinya dengan benar. Pengontrol dengan peran emulator FSMO PDC bertanggung jawab untuk mendistribusikan waktu yang tepat ke seluruh domain (Tidak tahu apa peran ini? Baca artikel). Dalam kasus saya, ini tentu saja pengontrol domain pertama, yang merupakan pembawa semua peran FSMO sejak awal.

Kami akan mengonfigurasi waktu pada pengontrol domain menggunakan kebijakan grup. Sebagai pengingat, akun komputer pengontrol domain berada dalam wadah terpisah dan memiliki kebijakan grup default terpisah. Anda tidak perlu mengubah kebijakan ini, lebih baik buat yang baru.

Beri nama sesuai keinginan Anda dan bagaimana objek akan dibuat, klik kanan - Mengubah. Pergi ke Computer Configuration\Policies\Administrative Templates\System\Windows Time Service\Time Providers. Aktifkan kebijakan Aktifkan Klien Windows NTP dan Aktifkan Windows NTP Server, buka properti kebijakan Konfigurasikan Klien Windows NTP dan atur jenis protokol - NTP, jangan sentuh setelan lainnya:

Kami menunggu kebijakan diterapkan (saya butuh sekitar 5-8 menit, meskipun menjalankan gpupdate / force dan beberapa reboot), setelah itu kami mendapatkan:

Secara umum, perlu untuk memastikan bahwa hanya emulator PDC yang menyinkronkan waktu dari sumber eksternal, dan tidak semua pengontrol domain berturut-turut, tetapi ini akan terjadi, karena kebijakan grup diterapkan ke semua objek dalam wadah. Anda perlu mengarahkannya ke objek tertentu dari akun komputer yang memiliki peran emulator PDC. Ini juga dilakukan melalui kebijakan grup - di konsol gpmc.msc, klik kiri kebijakan yang diinginkan dan di sebelah kanan Anda akan melihat pengaturannya. Di filter keamanan, Anda perlu menambahkan akun pengontrol domain yang diinginkan:

Baca lebih lanjut tentang prinsip pengoperasian dan pengaturan layanan waktu di dokumentasi resmi.

Ini melengkapi pengaturan waktu, dan dengan itu konfigurasi awal Active Directory, selesai.

Direktori Aktif

Direktori Aktif(“Direktori Aktif”, IKLAN) - LDAP-implementasi yang kompatibel dari layanan direktori perusahaan Microsoft untuk sistem operasi keluarga Windows NT. Direktori Aktif memungkinkan administrator untuk menggunakan kebijakan grup untuk memastikan pengaturan pengalaman pengguna yang konsisten, menyebarkan perangkat lunak ke beberapa komputer melalui kebijakan grup atau melalui Manajer Konfigurasi Pusat Sistem(sebelumnya Server Manajemen Sistem Microsoft), instal pembaruan sistem operasi, aplikasi, dan perangkat lunak server di semua komputer di jaringan menggunakan Layanan Pembaruan Server Windows . Direktori Aktif menyimpan data dan pengaturan lingkungan dalam database terpusat. jaringan Direktori Aktif bisa dari berbagai ukuran: dari beberapa puluh hingga beberapa juta objek.

Pertunjukan Direktori Aktif berlangsung pada tahun 1999, produk pertama kali dirilis dengan Windows 2000 Server, dan kemudian dimodifikasi dan ditingkatkan setelah dirilis Windows Server 2003. Kemudian Direktori Aktif telah ditingkatkan dalam Windows Server 2003 R2, Windows Server 2008 dan Windows Server 2008 R2 dan berganti nama menjadi Layanan Domain Direktori Aktif. Layanan direktori sebelumnya disebut Layanan Direktori NT (NTDS), nama ini masih dapat ditemukan di beberapa file yang dapat dieksekusi.

Berbeda dengan versi jendela sebelum Jendela 2000 yang terutama menggunakan protokol NetBIOS untuk jaringan, layanan Direktori Aktif terintegrasi dengan DNS dan TCP/IP. Protokol otentikasi default adalah Kerberos. Jika klien atau aplikasi tidak mendukung otentikasi Kerberos, protokol yang digunakan NTLM .

Perangkat

Objek

Direktori Aktif memiliki struktur hierarki yang terdiri dari objek-objek. Objek jatuh ke dalam tiga kategori utama: sumber daya (seperti printer), layanan (seperti email), dan akun pengguna dan komputer. Direktori Aktif menyediakan informasi tentang objek, memungkinkan Anda untuk mengatur objek, mengontrol akses ke objek tersebut, dan menetapkan aturan keamanan.

Objek dapat menjadi wadah untuk objek lain (kelompok keamanan dan distribusi). Sebuah objek secara unik diidentifikasi dengan namanya dan memiliki seperangkat atribut - karakteristik dan data yang dapat dikandungnya; yang terakhir, pada gilirannya, tergantung pada jenis objek. Atribut adalah dasar konstituen dari struktur objek dan didefinisikan dalam skema. Skema mendefinisikan jenis objek apa yang bisa ada.

Skema itu sendiri terdiri dari dua jenis objek: objek kelas skema dan objek atribut skema. Satu objek kelas skema mendefinisikan satu tipe objek Direktori Aktif(misalnya, objek Pengguna), dan satu objek atribut skema mendefinisikan atribut yang dapat dimiliki suatu objek.

Setiap objek atribut dapat digunakan dalam beberapa objek kelas skema yang berbeda. Objek ini disebut objek skema (atau metadata) dan memungkinkan Anda untuk memodifikasi dan menambahkan skema sesuai kebutuhan. Namun, setiap objek skema adalah bagian dari definisi objek Direktori Aktif, jadi menonaktifkan atau mengubah objek ini dapat memiliki konsekuensi serius, karena sebagai akibat dari tindakan ini, strukturnya akan berubah Direktori Aktif. Perubahan ke objek skema secara otomatis disebarkan ke Direktori Aktif. Setelah dibuat, objek skema tidak dapat dihapus, hanya dapat dinonaktifkan. Biasanya, semua perubahan skema direncanakan dengan hati-hati.

Wadah serupa obyek dalam arti bahwa ia juga memiliki atribut dan milik namespace , tetapi tidak seperti sebuah objek, sebuah wadah tidak berdiri untuk sesuatu yang spesifik: ia dapat berisi sekelompok objek atau wadah lain.

Struktur

Tingkat teratas dari struktur adalah hutan - kumpulan semua objek, atribut, dan aturan (sintaks atribut) di Direktori Aktif. Hutan berisi satu atau lebih pohon yang dihubungkan oleh transitif hubungan kepercayaan . Pohon berisi satu atau lebih domain, juga terhubung dalam hierarki oleh hubungan kepercayaan transitif. Domain diidentifikasi oleh struktur nama DNS mereka - ruang nama.

Objek dalam domain dapat dikelompokkan ke dalam wadah - OU. Unit organisasi memungkinkan Anda membuat hierarki dalam domain, menyederhanakan administrasinya, dan memungkinkan Anda membuat model struktur organisasi dan/atau geografis perusahaan di Direktori Aktif. Divisi dapat berisi divisi lain. Perusahaan Microsoft merekomendasikan untuk menggunakan domain sesedikit mungkin dalam Direktori Aktif, dan menggunakan divisi untuk penataan dan kebijakan. Kebijakan grup sering diterapkan secara khusus untuk unit organisasi. Kebijakan grup itu sendiri adalah objek. Sebuah divisi adalah tingkat terendah di mana otoritas administratif dapat didelegasikan.

Cara lain untuk membagi Direktori Aktif adalah situs , yang merupakan cara pengelompokan fisik (bukan logis) berdasarkan segmen jaringan. Situs dibagi menjadi yang memiliki koneksi melalui saluran berkecepatan rendah (misalnya, melalui jaringan global, menggunakan jaringan pribadi virtual) dan melalui saluran berkecepatan tinggi (misalnya, melalui jaringan area lokal). Sebuah situs mungkin berisi satu atau lebih domain, dan domain mungkin berisi satu atau lebih situs. Saat mendesain Direktori Aktif penting untuk mempertimbangkan lalu lintas jaringan yang dihasilkan saat data disinkronkan antar situs.

Keputusan desain utama Direktori Aktif adalah keputusan untuk membagi infrastruktur informasi ke dalam domain hierarkis dan divisi tingkat atas. Model tipikal yang digunakan untuk pemisahan ini adalah model pembagian berdasarkan divisi fungsional perusahaan, berdasarkan lokasi geografis, dan berdasarkan peran dalam infrastruktur informasi perusahaan. Kombinasi model-model ini sering digunakan.

Struktur fisik dan replikasi

Secara fisik, informasi disimpan pada satu atau lebih pengontrol domain yang setara yang telah menggantikan yang digunakan dalam Windows NT pengontrol domain primer dan cadangan, meskipun server yang disebut "operasi master tunggal", yang dapat meniru pengontrol domain primer, dipertahankan untuk beberapa operasi. Setiap pengontrol domain menyimpan salinan baca/tulis data. Perubahan yang dibuat pada satu pengontrol disinkronkan ke semua pengontrol domain selama replikasi. Server tempat layanan itu sendiri Direktori Aktif tidak diinstal, tetapi yang termasuk dalam domain Direktori Aktif, disebut server anggota.

replikasi Direktori Aktif dilakukan atas permintaan. Melayani Pemeriksa Konsistensi Pengetahuan membuat topologi replikasi yang menggunakan situs yang ditentukan dalam sistem untuk mengelola lalu lintas. Replikasi intrasite sering dilakukan dan secara otomatis oleh pemeriksa konsistensi (dengan memberi tahu mitra replikasi tentang perubahan). Replikasi antar situs dapat dikonfigurasi untuk setiap saluran situs (tergantung pada kualitas saluran) - "tarif" (atau "biaya") yang berbeda dapat ditetapkan untuk setiap saluran (misalnya DS3, , ISDN dll.) dan lalu lintas replikasi akan dibatasi, dijadwalkan, dan diarahkan sesuai dengan perkiraan tautan yang ditetapkan. Data replikasi dapat secara transitif melintasi beberapa situs melalui jembatan tautan situs jika "skor" rendah, meskipun AD secara otomatis memberikan skor yang lebih rendah untuk tautan situs-ke-situs daripada tautan transitif. Replikasi situs-ke-situs dilakukan oleh server jembatan di setiap situs, yang kemudian mereplikasi perubahan ke setiap pengontrol domain di situs mereka. Replikasi intradomain terjadi sesuai dengan protokol RPC protokol AKU P, lintas domain - juga dapat menggunakan protokol SMTP.

Jika struktur Direktori Aktif berisi beberapa domain, untuk memecahkan masalah menemukan objek, digunakan katalog global: Kontroler domain yang berisi semua objek di hutan, tetapi dengan atribut yang terbatas (replika sebagian). Katalog disimpan di server katalog global tertentu dan melayani permintaan lintas domain.

Kemampuan host tunggal memungkinkan permintaan ditangani saat replikasi multi-host tidak diizinkan. Ada lima jenis operasi tersebut: Emulasi Pengontrol Domain (Emulator PDC), Host Pengidentifikasi Relatif (Master Pengidentifikasi Relatif atau Master RID), Host Infrastruktur (Master Infrastruktur), Host Skema (Master Skema), dan Host Penamaan Domain (master penamaan domain). ). Tiga peran pertama unik di dalam domain, dua peran terakhir unik di seluruh hutan.

basis Direktori Aktif dapat dibagi menjadi tiga toko logis atau "partisi". Skema adalah template untuk Direktori Aktif dan mendefinisikan semua tipe objek, kelas dan atributnya, sintaksis atribut (semua pohon berada di hutan yang sama karena memiliki skema yang sama). Konfigurasinya adalah struktur hutan dan pepohonan Direktori Aktif. Domain menyimpan semua informasi tentang objek yang dibuat di domain tersebut. Dua toko pertama direplikasi ke semua pengontrol domain di hutan, partisi ketiga sepenuhnya direplikasi antara pengontrol replika dalam setiap domain dan sebagian direplikasi ke server katalog global.

penamaan

Direktori Aktif mendukung format penamaan objek berikut: nama tipe generik UNC, URL dan URL LDAP. Versi: kapan LDAP Format penamaan X.500 digunakan secara internal Direktori Aktif.

Setiap objek memiliki nama terhormat (Bahasa inggris) nama terhormat, DN) . Misalnya, objek printer bernama HPLaser3 di OU Pemasaran dan di domain foo.org akan memiliki DN berikut: CN=HPLaser3,OU=Marketing,DC=foo,DC=org , di mana CN adalah nama umum, OU adalah bagiannya, dan DC adalah domainnya kelas objek. Nama-nama terkenal dapat memiliki lebih banyak bagian daripada empat bagian dalam contoh ini. Objek juga memiliki nama kanonik. Ini adalah nama-nama khusus yang ditulis dalam urutan terbalik, tanpa pengenal dan menggunakan garis miring sebagai pembatas: foo.org/Marketing/HPLaser3 . Untuk mendefinisikan objek di dalam wadahnya, gunakan nama terhormat relatif : CN=HPLaser3 . Setiap objek juga memiliki pengidentifikasi unik global ( GUID) adalah string 128-bit yang unik dan tidak dapat diubah yang digunakan dalam Direktori Aktif untuk pencarian dan replikasi. Objek tertentu juga memiliki nama utama pengguna ( UPN, Menurut RFC 822) dalam format objek@domain.

Integrasi dengan UNIX

Berbagai tingkat interaksi dengan Direktori Aktif dapat diimplementasikan di sebagian besar UNIX-seperti sistem operasi melalui standar yang sesuai LDAP klien, tetapi sistem seperti itu biasanya tidak memahami sebagian besar atribut yang terkait dengan komponen jendela seperti kebijakan kelompok dan dukungan untuk kepercayaan satu arah.

Vendor pihak ketiga menawarkan integrasi Direktori Aktif di platform UNIX, termasuk UNIX, linux, Mac OS X dan sejumlah aplikasi berbasis Jawa, dengan paket produk:

Pengaya skematis disertakan dengan Windows Server 2003 R2 sertakan atribut yang cukup dekat dengan RFC 2307 untuk digunakan secara umum. Implementasi dasar RFC 2307, nss_ldap dan pam_ldap , diusulkan PADL.com, secara langsung mendukung atribut ini. Skema standar untuk keanggotaan grup mengikuti RFC 2307bis (diusulkan). Windows Server 2003 R2 menyertakan Konsol Manajemen Microsoft untuk membuat dan mengedit atribut.

Alternatifnya adalah menggunakan layanan direktori lain seperti 389 Server Direktori(sebelumnya Server Direktori Fedora, FDS), eB2Bcom ViewDS v7.1 Direktori Diaktifkan XML atau Server Direktori Sistem Sun Java dari Mikrosistem Matahari, yang melakukan sinkronisasi dua arah dengan Direktori Aktif, sehingga menerapkan integrasi "tercermin" ketika klien UNIX dan linux diautentikasi FDS, dan klien jendela diautentikasi Direktori Aktif. Pilihan lain adalah menggunakan Buka LDAP dengan kemungkinan overlay tembus pandang, memperluas elemen server jarak jauh LDAP atribut tambahan yang disimpan dalam database lokal.

Direktori Aktif otomatis menggunakan Powershell .

literatur

- Rand Morimoto, Kenton Gardiner, Michael Noel, Joe Koka Microsoft Exchange Server 2003. Panduan Lengkap = Microsoft Exchange Server 2003 Dilepaskan. - M .: "Williams", 2006. - S. 1024. - ISBN 0-672-32581-0

Lihat juga

Tautan

Catatan

| Komponen Microsoft Windows | |

|---|---|

| Utama | |

| Jasa pengelolaan |

|

| Aplikasi |

Hubungi Pembuat DVD Faks dan Pindai Internet Explorer Majalah Kaca pembesar Pusat media Windows Media Player Program Kerjasama Pusat Perangkat Seluler Windows Pusat Mobilitas Cat Narator Editor karakter pribadi Bantuan Jarak Jauh Pengenalan suara papan kata Buku catatan Panel samping rekaman suara Kalender Kalkulator Gunting Surat tabel simbol historis: Pembuat film Rapat Bersih Outlook Ekspres Manajer Program Manajer File Album Foto |

| permainan | |

| kernel OS | |

| Jasa | |

| Mengajukan sistem |

|

| Server |

Direktori Aktif Layanan Penerapan Layanan Replikasi File Domain DNS Pengalihan folder Layanan Media Hyper-V IIS MSMQ Perlindungan Akses Jaringan (NAP) Layanan Cetak untuk UNIX Kompresi Diferensial Jarak Jauh Layanan Instalasi Jarak Jauh Layanan Manajemen Hak Profil pengguna roaming SharePoint Manajer Sumber Daya Sistem Desktop Jarak Jauh WSUS Kebijakan Grup Koordinator transaksi terdistribusi |

| Arsitektur | |

| Keamanan | |

| Kesesuaian | |

| Microsoft | ||

|---|---|---|

| PADA | ||

| Perangkat lunak server | ||

| Teknologi | ||

| Internet | ||

| permainan | ||

| Perangkat keras keamanan |

||

| Pendidikan | ||

| Lisensi | ||

| Subdivisi | ||

Active Directory adalah layanan manajemen sistem. Mereka adalah alternatif yang jauh lebih baik untuk grup lokal dan memungkinkan Anda membuat jaringan komputer dengan manajemen yang efisien dan perlindungan data yang andal.

Jika Anda belum pernah menemukan konsep Active Directory sebelumnya dan tidak tahu cara kerja layanan tersebut, artikel ini cocok untuk Anda. Mari kita lihat apa arti konsep ini, apa keuntungan dari database tersebut dan bagaimana membuat dan mengkonfigurasinya untuk penggunaan awal.

Active Directory adalah cara yang sangat nyaman untuk mengelola sistem. Dengan Active Directory, Anda dapat mengelola data Anda secara efektif.

Layanan ini memungkinkan Anda membuat database tunggal yang dikelola oleh pengontrol domain. Jika Anda memiliki bisnis, mengelola kantor, atau secara umum mengontrol aktivitas banyak orang yang perlu disatukan, domain ini akan berguna.

Ini mencakup semua objek - komputer, printer, mesin faks, akun pengguna, dan sebagainya. Jumlah domain tempat data berada disebut sebagai "hutan". Basis Active Directory adalah lingkungan domain di mana jumlah objek dapat mencapai 2 miliar. Dapatkah Anda membayangkan timbangan ini?

Artinya, dengan bantuan "hutan" atau basis data seperti itu, Anda dapat menghubungkan sejumlah besar karyawan dan peralatan di kantor, dan tanpa terikat ke suatu tempat - pengguna lain juga dapat terhubung dalam layanan, misalnya, dari kantor perusahaan di kota lain.

Selain itu, dalam kerangka layanan Active Directory, beberapa domain dibuat dan digabungkan - semakin besar perusahaan, semakin banyak dana yang dibutuhkan untuk mengontrol teknologinya dalam database.

Selanjutnya, ketika membuat jaringan seperti itu, satu domain pengontrol ditentukan, dan bahkan dengan kehadiran berikutnya dari domain lain, yang asli masih tetap menjadi "induk" - yaitu, hanya ia yang memiliki akses penuh ke manajemen informasi.

Di mana data ini disimpan, dan apa yang memastikan keberadaan domain? Controller digunakan untuk membuat Active Directory. Biasanya ada dua di antaranya - jika terjadi sesuatu pada salah satunya, informasinya akan disimpan di pengontrol kedua.

Pilihan lain untuk menggunakan pangkalan adalah jika, misalnya, perusahaan Anda bekerja sama dengan yang lain, dan Anda harus menyelesaikan proyek bersama. Dalam hal ini, mungkin diperlukan orang yang tidak berwenang untuk mengakses file domain, dan di sini Anda dapat mengatur semacam "hubungan" antara dua "hutan" yang berbeda, membuka akses ke informasi yang diperlukan tanpa mempertaruhkan keamanan pihak lain. data.

Secara umum, Active Directory adalah sarana untuk membuat database dalam struktur tertentu, terlepas dari ukurannya. Pengguna dan semua peralatan digabungkan menjadi satu "hutan", domain dibuat dan ditempatkan pada pengontrol.

Juga disarankan untuk mengklarifikasi - pengoperasian layanan hanya dimungkinkan pada perangkat dengan sistem server Windows. Selain itu, 3-4 server DNS dibuat di pengontrol. Mereka melayani zona utama domain, dan jika salah satu dari mereka gagal, itu akan digantikan oleh server lain.

Setelah gambaran singkat tentang Direktori Aktif untuk boneka, Anda tentu bertanya-tanya - mengapa mengubah grup lokal ke seluruh basis data? Secara alami, bidang kemungkinan jauh lebih luas di sini, dan untuk mengetahui perbedaan lain antara layanan ini untuk manajemen sistem, mari kita lihat lebih dekat kelebihannya.

Manfaat Direktori Aktif

Keuntungan dari Active Directory adalah sebagai berikut:

- Menggunakan satu sumber daya untuk otentikasi. Dalam skenario ini, Anda perlu menambahkan pada setiap PC semua akun yang memerlukan akses ke informasi umum. Semakin banyak pengguna dan peralatan, semakin sulit untuk menyinkronkan data ini di antara mereka.

Jadi, saat menggunakan layanan dengan database, akun disimpan pada satu titik, dan perubahan segera berlaku di semua komputer.

Bagaimana itu bekerja? Setiap karyawan, yang datang ke kantor, meluncurkan sistem dan masuk ke akunnya. Permintaan login akan secara otomatis dikirimkan ke server, dan otentikasi akan terjadi melaluinya.

Adapun urutan tertentu dalam menyimpan catatan, Anda selalu dapat membagi pengguna menjadi beberapa kelompok - "SDM" atau "Akuntansi".

Bahkan lebih mudah dalam hal ini untuk menyediakan akses ke informasi - jika Anda perlu membuka folder untuk karyawan dari satu departemen, Anda melakukannya melalui database. Bersama-sama mereka mendapatkan akses ke folder data yang diperlukan, sedangkan sisanya dokumen tetap tertutup.

- Kontrol atas setiap anggota database.

Jika dalam grup lokal setiap anggota independen, sulit untuk mengontrolnya dari komputer lain, maka aturan tertentu dapat diatur dalam domain yang sesuai dengan kebijakan perusahaan.

Sebagai administrator sistem, Anda dapat mengatur akses dan pengaturan keamanan, lalu menerapkannya untuk setiap grup pengguna. Secara alami, tergantung pada hierarkinya, beberapa grup dapat menetapkan pengaturan yang lebih ketat, sementara yang lain dapat diberikan akses ke file dan tindakan lain dalam sistem.

Selain itu, ketika orang baru memasuki perusahaan, komputernya akan segera menerima set pengaturan yang diperlukan, di mana komponen untuk bekerja disertakan.

- Fleksibilitas dalam instalasi perangkat lunak.

Omong-omong, tentang komponen - dengan bantuan Active Directory, Anda dapat menetapkan printer, segera menginstal program yang diperlukan untuk semua karyawan, dan mengatur pengaturan privasi. Secara umum, pembuatan database akan secara signifikan mengoptimalkan pekerjaan, memantau keamanan, dan menyatukan pengguna untuk efisiensi maksimum.

Dan jika perusahaan mengoperasikan utilitas atau layanan khusus yang terpisah, mereka dapat disinkronkan dengan domain dan membuatnya lebih mudah untuk mengaksesnya. Bagaimana? Jika Anda menggabungkan semua produk yang digunakan di perusahaan, karyawan tidak perlu memasukkan login dan kata sandi yang berbeda untuk memasuki setiap program - informasi ini akan umum.

Sekarang setelah manfaat dan arti penggunaan Active Directory jelas, mari kita lihat proses instalasi layanan ini.

Menggunakan database di Windows Server 2012

Menginstal dan mengkonfigurasi Active Directory tidak sulit, dan juga lebih mudah daripada yang terlihat pada pandangan pertama.

Untuk memuat layanan, pertama-tama Anda perlu melakukan hal berikut:

- Ubah nama komputer: klik "Mulai", buka Panel Kontrol, item "Sistem". Pilih "Ubah pengaturan" dan di Properti di seberang baris "Nama komputer", klik "Ubah", masukkan nilai baru untuk PC host.

- Reboot seperti yang diperlukan oleh PC.

- Atur pengaturan jaringan seperti ini:

- Melalui panel kontrol, buka menu dengan jaringan dan berbagi.

- Pengaturan adaptor yang benar. Klik kanan "Properties" dan buka tab "Network".

- Di jendela dari daftar, klik Internet Protocol di nomor 4, klik "Properties" lagi.

- Masukkan pengaturan yang diperlukan, misalnya: alamat IP - 192.168.10.252 , subnet mask - 255.255.255.0, sub-gateway utama - 192.168.10.1.

- Di baris "Server DNS pilihan" tentukan alamat server lokal, di "Alternatif ..." - alamat lain dari server DNS.

- Simpan perubahan dan tutup jendela.

Instal peran Direktori Aktif seperti:

- Melalui awal, buka "Manajer Server".

- Dari menu, pilih Tambahkan peran dan fitur.

- Wizard akan mulai, tetapi Anda dapat melewati jendela deskripsi pertama.

- Periksa baris "Instal peran dan fitur", lanjutkan.

- Pilih komputer Anda untuk meletakkan Active Directory di dalamnya.

- Dari daftar, periksa peran yang ingin Anda muat - untuk kasus Anda, ini adalah "Layanan Domain Direktori Aktif".

- Sebuah jendela kecil akan muncul meminta Anda untuk mengunduh komponen yang diperlukan untuk layanan - terimalah.

- Setelah Anda akan diminta untuk menginstal komponen lain - jika Anda tidak membutuhkannya, lewati saja langkah ini dengan mengklik "Berikutnya".

- Wizard pengaturan akan menampilkan jendela dengan deskripsi layanan yang Anda instal - baca terus dan lanjutkan.

- Daftar komponen yang akan kita instal akan muncul - periksa apakah semuanya sudah benar, dan jika demikian, klik tombol yang sesuai.

- Tutup jendela saat proses selesai.

- Itu saja - layanan dimuat di komputer Anda.

Mengonfigurasi Direktori Aktif

Untuk menyiapkan layanan domain, Anda perlu melakukan hal berikut:

- Luncurkan wizard pengaturan dengan nama yang sama.

- Klik penunjuk kuning di bagian atas jendela dan pilih "Promosikan server ke pengontrol domain".

- Klik tambahkan "hutan" baru dan buat nama untuk domain root, lalu klik "Berikutnya".

- Tentukan mode operasi "hutan" dan domain - paling sering bertepatan.

- Buat kata sandi, tetapi pastikan untuk mengingatnya. Pindah.

- Setelah itu, Anda mungkin melihat peringatan bahwa domain tidak didelegasikan dan saran untuk memeriksa nama domain - Anda dapat melewati langkah-langkah ini.

- Di jendela berikutnya, Anda dapat mengubah jalur ke direktori database - lakukan ini jika tidak cocok untuk Anda.

- Sekarang Anda akan melihat semua opsi yang akan Anda atur - lihat apakah Anda telah memilihnya dengan benar dan lanjutkan.

- Aplikasi akan memeriksa apakah prasyarat terpenuhi, dan jika tidak ada komentar, atau tidak kritis, klik "Instal".

- Setelah instalasi selesai, PC akan reboot sendiri.

Anda mungkin juga bertanya-tanya bagaimana cara menambahkan pengguna ke database. Untuk melakukannya, gunakan menu "Pengguna atau Komputer Direktori Aktif", yang akan Anda temukan di bagian "Administrasi" di panel kontrol, atau gunakan menu pengaturan basis data.

Untuk menambahkan pengguna baru, klik kanan pada nama domain, pilih "Buat", setelah "Subdivisi". Sebuah jendela akan muncul di depan Anda di mana Anda harus memasukkan nama departemen baru - ini berfungsi sebagai folder tempat Anda dapat mengumpulkan pengguna dari berbagai departemen. Dengan cara yang sama, Anda nantinya akan membuat beberapa divisi lagi dan menempatkan semua karyawan dengan benar.

Selanjutnya, ketika Anda telah membuat nama departemen, klik kanan padanya dan pilih "Buat", setelah - "Pengguna". Sekarang tinggal memasukkan data yang diperlukan dan mengatur pengaturan akses untuk pengguna.

Saat profil baru dibuat, klik dengan memilih menu konteks dan buka "Properti". Di tab "Akun", hapus centang pada kotak di samping "Blokir ...". Itu saja.

Kesimpulan umum adalah bahwa Active Directory adalah alat yang ampuh dan berguna untuk manajemen sistem, yang akan membantu menyatukan semua komputer karyawan menjadi satu tim. Dengan bantuan layanan, Anda dapat membuat database yang aman dan secara signifikan mengoptimalkan pekerjaan dan sinkronisasi informasi antara semua pengguna. Jika perusahaan Anda dan tempat kerja lainnya terhubung ke komputer elektronik dan jaringan, Anda perlu mengkonsolidasikan akun dan melacak pekerjaan dan privasi, menginstal database berbasis Active Directory akan menjadi solusi yang bagus.

Menjadi akrab dengan bisnis kecil dari dalam, saya selalu tertarik pada pertanyaan-pertanyaan berikut. Jelaskan mengapa karyawan harus menggunakan browser yang disukai administrator sistem di komputer kerja? Atau ambil perangkat lunak lain, misalnya, pengarsipan yang sama, klien email, klien perpesanan instan ... Ini saya dengan lancar mengisyaratkan standarisasi, dan bukan atas dasar simpati pribadi dari administrator sistem, tetapi atas dasar kecukupan fungsionalitas, biaya pemeliharaan dan dukungan produk perangkat lunak ini. Mari kita mulai menganggap IT sebagai ilmu pasti, bukan kerajinan, ketika semua orang melakukan apa yang mereka bisa. Sekali lagi, ada banyak masalah dengan ini di bisnis kecil juga. Bayangkan sebuah perusahaan mengubah beberapa administrator seperti itu di masa krisis yang sulit, apa yang harus dilakukan pengguna miskin dalam situasi seperti itu? Belajar kembali terus-menerus?

Mari kita lihat dari sisi lain. Setiap pemimpin harus memahami apa yang terjadi di perusahaan (termasuk di TI) sekarang. Hal ini diperlukan untuk memantau situasi saat ini, untuk segera merespon munculnya berbagai macam masalah. Namun pemahaman ini lebih penting untuk perencanaan strategis. Memang, dengan fondasi yang kuat dan andal, kita bisa membangun rumah di lantai 3 atau 5, membuat atap dengan berbagai bentuk, membuat balkon atau taman musim dingin. Demikian pula, di bidang TI, kami memiliki dasar yang kuat - kami dapat terus menggunakan produk dan teknologi yang lebih kompleks untuk memecahkan masalah bisnis.

Pada artikel pertama, kita akan berbicara tentang fondasi seperti itu - layanan Direktori Aktif. Mereka dirancang untuk menjadi fondasi yang kuat bagi infrastruktur TI perusahaan dalam berbagai ukuran dan lini bisnis apa pun. Apa itu? Mari kita bicarakan di sini...

Dan mari kita mulai percakapan dengan konsep sederhana - domain dan layanan Direktori Aktif.

Domain adalah unit administratif utama dalam infrastruktur jaringan suatu perusahaan, yang mencakup semua objek jaringan, seperti pengguna, komputer, printer, berbagi, dan banyak lagi. Kumpulan domain semacam itu disebut hutan.

Layanan Direktori Aktif (Layanan Direktori Aktif) adalah database terdistribusi yang berisi semua objek domain. Lingkungan domain Active Directory adalah satu titik otentikasi dan otorisasi untuk pengguna dan aplikasi di seluruh perusahaan. Dengan organisasi domain dan penyebaran layanan Direktori Aktif, pembangunan infrastruktur TI perusahaan dimulai.

Database Direktori Aktif disimpan di server khusus - pengontrol domain. Layanan Direktori Aktif adalah peran sistem operasi Microsoft Windows Server. Layanan Direktori Aktif sangat terukur. Lebih dari 2 miliar objek dapat dibuat di hutan Active Directory, sehingga memungkinkan untuk mengimplementasikan layanan direktori di perusahaan dengan ratusan ribu komputer dan pengguna. Struktur hierarki domain memungkinkan Anda untuk secara fleksibel menskalakan infrastruktur TI Anda ke semua cabang dan divisi regional perusahaan. Untuk setiap cabang atau divisi perusahaan, domain terpisah dapat dibuat, dengan kebijakannya sendiri, pengguna dan grupnya sendiri. Untuk setiap domain anak, otoritas administratif dapat didelegasikan ke administrator sistem lokal. Pada saat yang sama, domain anak masih berada di bawah domain induk.

Selain itu, layanan Direktori Aktif memungkinkan Anda untuk mengatur hubungan kepercayaan antara hutan domain. Setiap perusahaan memiliki hutan domainnya sendiri, masing-masing dengan sumber dayanya sendiri. Namun terkadang mungkin perlu untuk memberikan akses ke sumber daya perusahaan Anda kepada karyawan perusahaan lain - bekerja dengan dokumen dan aplikasi bersama sebagai bagian dari proyek bersama. Untuk melakukan ini, hubungan kepercayaan dapat diatur antara hutan organisasi, yang akan memungkinkan karyawan dari satu organisasi untuk masuk ke domain yang lain.

Untuk memberikan toleransi kesalahan untuk layanan direktori aktif, Anda harus menyebarkan dua atau lebih pengontrol domain di setiap domain. Semua perubahan secara otomatis direplikasi di antara pengontrol domain. Jika terjadi kegagalan salah satu pengontrol domain, jaringan tidak terpengaruh, karena sisanya terus bekerja. Lapisan ketahanan tambahan disediakan oleh hosting server DNS pada pengontrol domain di Active Directory, yang memungkinkan setiap domain memiliki beberapa server DNS yang melayani zona domain utama. Dan jika salah satu server DNS gagal, sisanya akan terus bekerja. Kami akan berbicara tentang peran dan pentingnya server DNS dalam infrastruktur TI di salah satu artikel dalam seri ini.

Tapi ini semua adalah aspek teknis dari penerapan dan pemeliharaan layanan Active Directory. Mari kita bicara tentang manfaat yang didapat perusahaan dengan beralih dari jaringan peer-to-peer menggunakan kelompok kerja.

1. Satu titik otentikasi

Dalam grup kerja di setiap komputer atau server, Anda harus secara manual menambahkan daftar lengkap pengguna yang memerlukan akses jaringan. Jika tiba-tiba salah satu karyawan ingin mengubah kata sandinya, maka kata sandi itu perlu diubah di semua komputer dan server. Nah, jika jaringan terdiri dari 10 komputer, tetapi apakah ada lebih? Saat menggunakan domain Active Directory, semua akun pengguna disimpan dalam satu database, dan semua komputer mengaksesnya untuk otorisasi. Semua pengguna domain termasuk dalam grup yang sesuai, misalnya, "Akuntansi", "Departemen Keuangan". Cukup untuk mengatur izin untuk grup tertentu sekali, dan semua pengguna akan menerima akses yang sesuai ke dokumen dan aplikasi. Jika seorang karyawan baru datang ke perusahaan, sebuah akun dibuat untuknya, yang termasuk dalam grup yang sesuai - karyawan tersebut mendapatkan akses ke semua sumber daya jaringan yang seharusnya diizinkan untuk dia akses. Jika seorang karyawan berhenti, itu cukup untuk memblokir - dan dia akan segera kehilangan akses ke semua sumber daya (komputer, dokumen, aplikasi).

2. Satu titik manajemen kebijakan

Dalam kelompok kerja, semua komputer adalah sama. Tak satu pun dari komputer dapat mengontrol yang lain, tidak mungkin untuk mengontrol kepatuhan dengan kebijakan seragam dan aturan keamanan. Saat menggunakan direktori Active Directory tunggal, semua pengguna dan komputer didistribusikan secara hierarkis ke dalam unit organisasi, yang masing-masing tunduk pada kebijakan grup yang seragam. Kebijakan memungkinkan Anda menyetel setelan seragam dan setelan keamanan untuk sekelompok komputer dan pengguna. Ketika komputer atau pengguna baru ditambahkan ke domain, secara otomatis menerima pengaturan yang sesuai dengan standar perusahaan yang diterima. Dengan bantuan kebijakan, Anda dapat menetapkan printer jaringan secara terpusat kepada pengguna, menginstal aplikasi yang diperlukan, mengatur pengaturan keamanan browser, dan mengonfigurasi aplikasi Microsoft Office.

3. Peningkatan tingkat keamanan informasi

Menggunakan layanan Active Directory sangat meningkatkan keamanan jaringan. Pertama, ini adalah penyimpanan akun tunggal dan aman. Dalam lingkungan domain, semua kata sandi untuk pengguna domain disimpan di server khusus, pengontrol domain, yang biasanya dilindungi dari akses eksternal. Kedua, saat menggunakan lingkungan domain, protokol Kerberos digunakan untuk otentikasi, yang jauh lebih aman daripada NTLM yang digunakan dalam kelompok kerja.

4. Integrasi dengan aplikasi dan peralatan perusahaan

Keuntungan besar dari layanan Active Directory adalah kepatuhan dengan standar LDAP, yang didukung oleh sistem lain, seperti server email (Exchange Server), server proxy (ISA Server, TMG). Dan itu belum tentu hanya produk Microsoft. Keuntungan dari integrasi ini adalah pengguna tidak perlu mengingat banyak login dan kata sandi untuk mengakses aplikasi tertentu, di semua aplikasi pengguna memiliki kredensial yang sama - otentikasinya terjadi dalam satu Active Directory. Windows Server menyediakan integrasi Active Directory dengan protokol RADIUS, yang didukung oleh berbagai macam peralatan jaringan. Dengan demikian, dimungkinkan, misalnya, untuk memberikan otentikasi pengguna domain saat terhubung melalui VPN dari luar, penggunaan titik akses Wi-Fi di perusahaan.

5. Toko Konfigurasi Aplikasi Terpadu

Beberapa aplikasi menyimpan konfigurasinya di Active Directory, seperti Exchange Server. Menyebarkan layanan direktori direktori aktif merupakan prasyarat untuk aplikasi ini untuk bekerja. Menyimpan konfigurasi aplikasi dalam layanan direktori bermanfaat dalam hal fleksibilitas dan keandalan. Misalnya, jika server Exchange gagal total, seluruh konfigurasinya akan tetap utuh. Untuk memulihkan fungsionalitas surat perusahaan, cukup menginstal ulang Exchange Server dalam mode pemulihan.

Kesimpulannya, saya ingin sekali lagi fokus pada fakta bahwa layanan Active Directory adalah jantung dari infrastruktur TI perusahaan. Jika terjadi kegagalan, seluruh jaringan, semua server, pekerjaan semua pengguna akan lumpuh. Tidak seorang pun akan dapat masuk ke komputer, mengakses dokumen dan aplikasi mereka. Oleh karena itu, layanan direktori harus dirancang dan disebarkan dengan hati-hati, dengan mempertimbangkan semua kemungkinan nuansa, misalnya, bandwidth saluran antar cabang atau kantor perusahaan (ini secara langsung mempengaruhi kecepatan login pengguna ke sistem, serta pertukaran data antara pengontrol domain).