Az Active Directory (AD) egy Microsoft Server operációs rendszerhez tervezett segédprogram. Eredetileg könnyű algoritmusként hozták létre a felhasználói könyvtárak elérésére. A Windows Server 2008 verzió óta megjelent az engedélyezési szolgáltatásokkal való integráció.

Lehetővé teszi, hogy megfeleljen egy olyan csoportházirendnek, amely azonos típusú beállításokat és szoftvereket alkalmaz minden vezérelt számítógépen a System Center Configuration Manager segítségével.

Egyszerűen fogalmazva kezdőknek, ez egy kiszolgálói szerepkör, amely lehetővé teszi a helyi hálózat összes hozzáférésének és engedélyének egy helyről történő kezelését.

Funkciók és célok

Microsoft Active Directory - (az úgynevezett címtár) olyan eszközcsomag, amely lehetővé teszi a felhasználók és a hálózati adatok kezelését. a fő cél Létrehozás – Megkönnyíti a rendszergazdák munkáját kiterjedt hálózatokban.

A könyvtárak különféle információkat tartalmaznak a felhasználókkal, csoportokkal, hálózati eszközökkel, fájlforrásokkal - egyszóval objektumokkal. Például a címtárban tárolt felhasználói attribútumoknak a következőknek kell lenniük: cím, bejelentkezési név, jelszó, mobiltelefonszám stb. A könyvtárat a következőként használják hitelesítési pontok, amellyel megtalálhatja a szükséges információkat a felhasználóról.

A munka során felmerülő alapfogalmak

Az AD-vel végzett munka során számos speciális fogalom érvényes:

- A szerver az a számítógép, amely az összes adatot tartalmazza.

- A vezérlő egy AD szerepkörrel rendelkező kiszolgáló, amely kezeli a tartományt használó személyektől érkező kéréseket.

- Az AD-tartomány egyetlen egyedi név alatt egyesített eszközök gyűjteménye, amelyek egyidejűleg egy közös címtáradatbázist használnak.

- Az adattár a címtár azon része, amely az adatok tárolásáért és lekéréséért felelős bármely tartományvezérlőről.

Az aktív könyvtárak működése

A munka fő elvei a következők:

- Engedélyezés, amellyel egyszerűen egy személyes jelszó megadásával lehetővé válik a számítógép hálózaton történő használata. Ebben az esetben a fiókból származó összes információ átkerül.

- Biztonság. Az Active Directory felhasználófelismerő funkciókat tartalmaz. Bármely hálózati objektumhoz távolról, egyetlen eszközről beállíthatja a szükséges jogosultságokat, amelyek a kategóriáktól és a konkrét felhasználóktól függenek.

- Hálózati adminisztráció egy pontból. Az Active Directory használata során a rendszergazdának nem kell újrakonfigurálnia az összes számítógépet, ha meg kell változtatnia a hozzáférési jogokat, például egy nyomtatóhoz. A változtatások távolról és globálisan történnek.

- teljes DNS integráció. Segítségével nincs zűrzavar az AD-ben, minden eszközt ugyanúgy jelölnek ki, mint a világhálón.

- nagy léptékű. A szerverek gyűjteménye egyetlen Active Directory-val vezérelhető.

- Keresés különféle paraméterek szerint készül, például számítógépnév, bejelentkezés.

Objektumok és attribútumok

Objektum - saját név alatt egyesített attribútumok halmaza, amely egy hálózati erőforrást képvisel.

Attribútum - az objektum jellemzői a katalógusban. Ilyen például a felhasználó teljes neve, bejelentkezési neve. De egy PC-fiók attribútuma lehet a számítógép neve és leírása.

Az „Alkalmazott” egy olyan objektum, amely a „Név”, „Pozíció” és „TabN” attribútumokkal rendelkezik.

LDAP tároló és név

A tároló egy olyan típusú objektum, amely képes más tárgyakból áll. Egy tartomány például fiókobjektumokat tartalmazhat.

Fő céljuk az tárgysorrend jelek típusa szerint. Leggyakrabban konténereket használnak az azonos attribútumokkal rendelkező objektumok csoportosítására.

Szinte minden tároló objektumok gyűjteményéhez, az erőforrások pedig egyedi Active Directory objektumhoz vannak leképezve. Az AD-konténerek egyik fő típusa a szervezeti egység vagy OU (szervezeti egység). Az ebbe a tárolóba helyezett objektumok csak ahhoz a tartományhoz tartoznak, amelyben létrehozták őket.

A Lightweight Directory Access Protocol (LDAP) a TCP/IP-kapcsolatok alapvető algoritmusa. Úgy tervezték, hogy csökkentse az árnyalatok mennyiségét a címtárszolgáltatásokhoz való hozzáférés során. Ezenkívül az LDAP meghatározza a címtáradatok lekérdezéséhez és szerkesztéséhez használt műveleteket.

Fa és helyszín

A tartományfa egy struktúra, közös sémával és konfigurációval rendelkező tartományok gyűjteménye, amelyek közös névteret alkotnak, és bizalmi kapcsolatok kötik össze őket.

A tartományok erdeje egymáshoz kapcsolódó fák gyűjteménye.

Site - az IP-alhálózatokban lévő eszközök gyűjteménye, amely a hálózat fizikai modelljét képviseli, és amelynek tervezését felépítésének logikai ábrázolásától függetlenül hajtják végre. Az Active Directory n webhelyet hozhat létre, vagy n tartományt kombinálhat egy webhely alatt.

Az Active Directory telepítése és konfigurálása

Most menjünk közvetlenül az Active Directory beállításához, példaként a Windows Server 2008 használatával (az eljárás más verziókban is megegyezik):

Kattintson az „OK” gombra. Vegye figyelembe, hogy ezek az értékek nem kötelezőek. Használhatja a hálózat IP-címét és DNS-ét.

- Ezután lépjen a "Start" menübe, válassza a "Felügyeleti eszközök" és a "" lehetőséget.

- Lépjen a „Szerepek” elemre, válassza ki a „ Szerepek hozzáadása”.

- Válassza az "Active Directory Domain Services" lehetőséget, kattintson kétszer a "Tovább" gombra, majd a "Telepítés" gombra.

- Várja meg, amíg a telepítés befejeződik.

- Nyissa meg a Start menüt -" Fuss". Írja be a dcpromo.exe fájlt a mezőbe.

- Kattintson a "Tovább" gombra.

- Tárgy kiválasztása " Hozzon létre egy új domaint egy új erdőben” és kattintson ismét a „Tovább” gombra.

- A következő ablakban írjon be egy nevet, kattintson a "Tovább" gombra.

- Válassza ki Kompatibilitási módban(Windows Server 2008).

- A következő ablakban hagyjon mindent alapértelmezettként.

- kezdődni fog konfigurációs ablakDNS. Mivel korábban nem használták a szerveren, a delegáció nem jött létre.

- Válasszon ki egy könyvtárat a telepítéshez.

- E lépés után be kell állítani adminisztrációs jelszó.

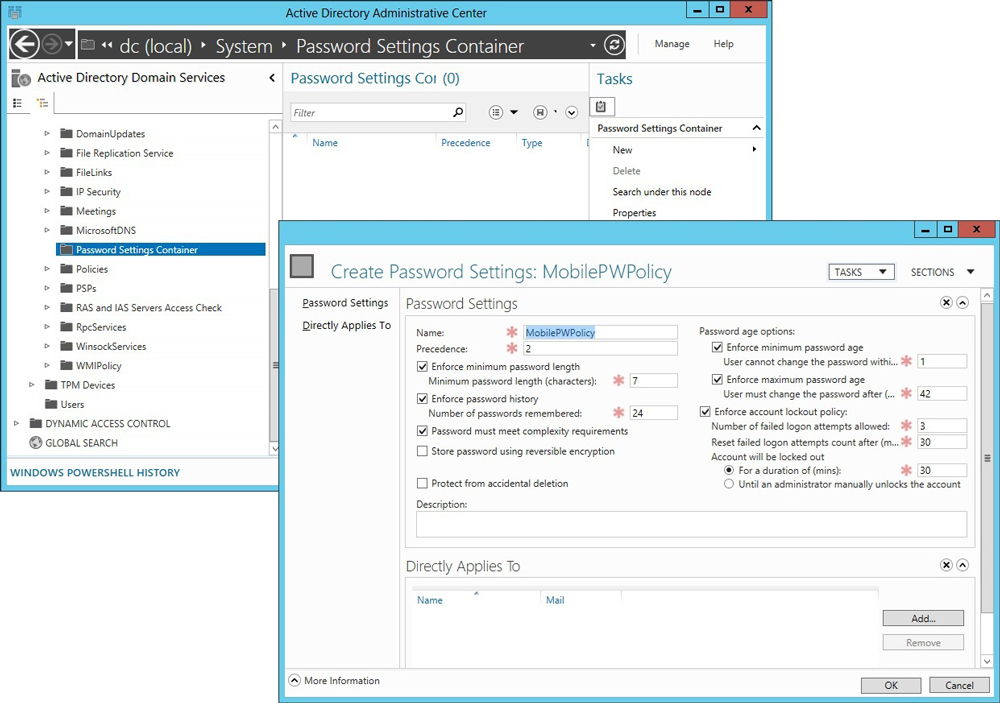

A biztonság érdekében a jelszónak meg kell felelnie a következő követelményeknek:

Miután az AD befejezte az összetevő konfigurációs folyamatát, újra kell indítania a kiszolgálót.

A konfiguráció befejeződött, a beépülő modul és a szerepkör telepítve van a rendszerben. Az AD-t csak a Server család Windows rendszerére telepítheti, a normál verziók, például a 7 vagy a 10, csak a felügyeleti konzol telepítését teszik lehetővé.

Adminisztráció az Active Directoryban

Alapértelmezés szerint a Windows Server rendszerben az Active Directory Felhasználók és számítógépek konzolja azzal a tartományral működik együtt, amelyhez a számítógép tartozik. A tartomány számítógép- és felhasználói objektumaihoz hozzáférhet a konzolfán keresztül, vagy csatlakozhat egy másik vezérlőhöz.

Ugyanazok a konzoleszközök lehetővé teszik a megtekintést Extra lehetőségek objektumokat, és keressen rájuk, új felhasználókat, csoportokat hozhat létre, és módosíthatja az engedélyeket.

Egyébként van 2 fajta csoport az Active Directoryban – biztonság és terjesztés. A biztonsági csoportok felelősek az objektumok hozzáférési jogainak elhatárolásáért, ezek terjesztési csoportként használhatók.

A terjesztési csoportok nem különböztethetik meg a jogokat, hanem elsősorban üzenetek hálózaton történő terjesztésére szolgálnak.

Mi az az AD-delegáció?

Maga a delegáció az az engedélyek és az irányítás egy részének átadása a szülői kifogástól a másik felelős felé.

Ismeretes, hogy minden szervezetnek több rendszergazdája van a központjában. Különböző feladatokat kell különböző vállakhoz rendelni. A változtatások alkalmazásához jogosultságokkal és engedélyekkel kell rendelkeznie, amelyek standard és speciális csoportokra vannak osztva. Speciális - egy adott objektumra alkalmazható és szabványos - meglévő engedélyek halmaza, amely bizonyos funkciókat elérhetővé vagy elérhetetlenné tesz.

Bizalmi kapcsolatok kialakítása

Az AD-ben kétféle bizalmi kapcsolat létezik: „egyirányú” és „kétirányú”. Az első esetben az egyik tartomány megbízik a másikban, de nem fordítva, az első hozzáfér a második erőforrásaihoz, a második pedig nem. A második formában a bizalom „kölcsönös”. Vannak "kimenő" és "bejövő" kapcsolatok is. A kimenőben az első tartomány megbízik a másodikban, így a második tartomány felhasználói használhatják az első erőforrásait.

A telepítés során a következő eljárásokat kell végrehajtani:

- Ellenőrizze hálózati kapcsolatok a vezérlők között.

- Ellenőrizze a beállításokat.

- Dallam névfeloldás külső tartományokhoz.

- Kapcsolat létrehozása a megbízható tartományból.

- Hozzon létre kapcsolatot a vezérlő azon oldaláról, amelyhez a bizalom címzett.

- Ellenőrizze a létrehozott egyirányú kapcsolatokat.

- Ha van egy igény kétoldalú kapcsolatok kialakításában - a telepítés elvégzésére.

Globális címtár

Ez az a tartományvezérlő, amely az erdőben lévő összes objektum másolatát tárolja. Lehetővé teszi a felhasználóknak és a programoknak, hogy az aktuális erdő bármely tartományában objektumokat keressenek attribútum felfedezők szerepel a globális katalógusban.

A Globális Katalógus (GC) korlátozott attribútumkészletet tartalmaz minden tartomány minden erdőobjektumához. Adatokat fogad az erdőben lévő összes tartományi címtárpartícióról, és replikálja azokat az Active Directory szabványos replikációs folyamatával.

A séma határozza meg, hogy az attribútum másolásra kerül-e. Van rá lehetőség további funkciók konfigurálása, amely az „Active Directory Schema” segítségével újra létrejön a globális katalógusban. Ha attribútumot szeretne hozzáadni a globális katalógushoz, válassza ki a replikációs attribútumot, és használja a „Másolás” lehetőséget. Ezzel létrehozza az attribútum replikációját a globális katalógusba. Attribútum paraméter értéke isMemberOfPartialAttributeSet igaz lesz.

Azért, hogy tájékozódjon a helyszínről globális könyvtárat, be kell írnia a parancssorba:

Dsquery szerver –isgc

Adatreplikáció az Active Directoryban

A replikáció egy másolási eljárás, amelyet akkor hajtanak végre, ha bármely vezérlőn ugyanolyan naprakész információkat kell tárolni.

Előállítják kezelői beavatkozás nélkül. A replikatartalom következő típusai léteznek:

- Az adatreplikák az összes létező tartományból jönnek létre.

- Adatséma replikák. Mivel az adatséma az Active Directory-erdő összes objektumánál azonos, replikái minden tartományban megmaradnak.

- konfigurációs adatok. Épületmásolatokat jelenít meg a vezérlők között. Az információ az erdő összes tartományára vonatkozik.

A replikák fő típusai a csomóponton belüli és a csomópontok közötti.

Az első esetben a változtatások után a rendszer vár, majd értesíti a partnert, hogy hozzon létre egy replikát a változtatások befejezéséhez. Még változtatások hiányában is a replikációs folyamat egy bizonyos idő elteltével automatikusan megtörténik. A könyvtárakon végzett törésmódosítások alkalmazása után a replikáció azonnal megtörténik.

Replikációs eljárás a csomópontok között között történik minimális terhelés a hálózaton, így elkerülhető az információvesztés.

Az Active Directory beállítása meglehetősen egyszerű folyamat, és számos internetes forrás foglalkozik vele, beleértve a hivatalosakat is. A blogomon azonban nem nyúlok ehhez a ponthoz, hiszen az alábbi cikkek többsége így vagy úgy a környezetvédelemre épül majd, amit most tervezek felállítani.

Ha érdekli a Windows Server téma, javasoljuk, hogy tekintse meg a blogom címkéjét. Azt is javaslom, hogy olvassa el az Active Directoryról szóló fő cikket -

Azt tervezem, hogy az AD szerepkört felváltva két virtuális szerveren (a jövőbeni tartományvezérlőn) telepítem.

- Az első lépés a megfelelő beállítás szervernevek, nekem DC01 és DC02 lesz;

- Ezután írj statikus hálózati beállítások(erről a pontról az alábbiakban részletesen kitérek);

- Telepítés minden rendszerfrissítés, különösen a biztonsági frissítések (CD esetében ez fontos, mint bármely más szerepnél).

Ebben a szakaszban el kell döntenie milyen domain neved lesz. Ez rendkívül fontos, mert akkor a domain név megváltoztatása nagyon nagy probléma lesz számodra, bár az átnevezési szkript már régóta hivatalosan támogatott és implementált.

Jegyzet: n Néhány érvelést, valamint sok linket hasznos anyagokra találhat a cikkemben. Azt javaslom, hogy ismerkedjen meg vele, valamint a felhasznált források listájával.

Mivel virtualizált tartományvezérlőket fogok használni, módosítanom kell néhány virtuális gép beállítást, nevezetesen letiltja az időszinkronizálást a hypervisorral. Az AD-ben lévő időt kizárólag külső forrásból kell szinkronizálni. Az engedélyezett időszinkronizálási beállítások a hypervisorral ciklikus szinkronizálást eredményezhetnek, és ennek eredményeként problémákat okozhatnak a teljes tartomány működésében.

Jegyzet: a virtualizációs gazdagéppel való szinkronizálás letiltása a legegyszerűbb és leggyorsabb lehetőség. Ez azonban nem a legjobb gyakorlat. A Microsoft ajánlásai szerint csak részben tiltsa le a szinkronizálást a gazdagéppel. A munka elvének megértéséhez olvassa el a hivatalos dokumentációt, amely az elmúlt években radikálisan megugrott az anyag bemutatása tekintetében. .

Általánosságban elmondható, hogy a virtualizált tartományvezérlők adminisztrálásának megközelítése eltér az AD DS működésének néhány jellemzője miatt:

A virtuális környezetek különös kihívást jelentenek az időalapú replikációs logikán alapuló elosztott munkafolyamatok számára. Például az AD DS-replikáció egy egyenletesen növekvő értéket (úgynevezett USN vagy frissítési sorozatszám) használ az egyes tartományvezérlők tranzakcióihoz. Minden tartományvezérlő adatbázis-példány egy InvocationID nevű azonosítót is kap. A tartományvezérlő invocationID-je és frissítési sorszáma együtt egyedi azonosítóként szolgál, amely minden egyes tartományvezérlőn végrehajtott írási tranzakcióhoz társítva van, és egyedinek kell lennie az erdőn belül.

Ezzel befejeződik a környezet előkészítésének alapvető lépései, lépjen tovább a telepítési szakaszba.

Az Active Directory telepítése

A telepítés a Szerverkezelőn keresztül történik, és nincs benne semmi bonyolult, az összes telepítési lépést az alábbiakban részletesen megtekintheti:

Maga a telepítési folyamat néhány változáson ment keresztül az operációs rendszer korábbi verzióihoz képest:

Az Active Directory tartományi szolgáltatások (AD DS) telepítése a Windows Server 2012 rendszerben egyszerűbb és gyorsabb, mint a Windows Server korábbi verzióiban. Az AD DS telepítése immár a Windows PowerShellre épül, és integrálva van a Kiszolgálókezelővel. A tartományvezérlők meglévő Active Directory környezetbe való bevezetéséhez szükséges lépések száma csökkent.

Csak egy szerepet kell kiválasztania Active Directory tartományi szolgáltatások, nincs szükség további komponensek telepítésére. A telepítési folyamat egy kis időt vesz igénybe, és azonnal folytathatja a telepítést.

A szerepkör telepítése után a Kiszolgálókezelő jobb felső sarkában egy felkiáltójel jelenik meg – a telepítés utáni konfiguráció szükséges. Kattintson A kiszolgáló előléptetése tartományvezérlővé.

Szerver előléptetése tartományvezérlővé

A varázsló lépéseit részletesen leírja a dokumentáció. Menjünk azonban végig az alapvető lépéseken.

Mivel az AD-t a semmiből telepítjük, hozzá kell adnunk egy új erdőt. Ügyeljen arra, hogy biztonságosan tárolja a Directory Services Restore Mode (DSRM) jelszavát. Az AD DS adatbázis helye az alapértelmezetten hagyható (ez az ajánlott. A változatosság kedvéért azonban a tesztkörnyezetemben egy másik könyvtárat adtam meg).

Várjuk a telepítést.

A szerver ezután újraindul.

Hozzon létre tartományi/vállalati rendszergazdai fiókokat

A korábbiakhoz hasonlóan be kell jelentkeznie a helyi rendszergazdai fiókkal. Ugrás a snapra Active Directory felhasználók és számítógépek, hozza létre a szükséges fiókokat – ezen a ponton ez a domain rendszergazdája.

DNS beállítása egyetlen DC-n egy tartományban

Az AD telepítése során az AD DNS szerepkör is telepítésre került, mivel nem volt más DNS szerverem az infrastruktúrában. A szolgáltatás megfelelő működéséhez módosítania kell néhány beállítást. Először ellenőriznie kell a preferált DNS-kiszolgálókat a hálózati adapter beállításaiban. Csak egy DNS-kiszolgálót kell használnia 127.0.0.1 címmel. Igen, ez a localhost. Alapértelmezés szerint regisztrálnia kell magát.

Miután meggyőződött a beállítások helyességéről, nyissa meg a DNS beépülő modult. Kattintson a jobb gombbal a kiszolgáló nevére, nyissa meg a tulajdonságait, lépjen a "Forwarder" fülre. Az AD DS szerepkör telepítése előtt a hálózati beállításokban megadott DNS-kiszolgáló címe automatikusan regisztrálva lett egyetlen továbbítóként:

Törölni és újat kell létrehozni, és nagyon kívánatos, hogy a szolgáltató szervere legyen, de ne nyilvános cím, mint a jól ismert 8.8.8.8 és 8.8.4.4. A hibatűrés érdekében regisztráljon legalább két szervert. Ha nem állnak rendelkezésre továbbítók, ne törölje a jelölőnégyzet bejelölését a root tippek használatához. A root tippek a legfelső szintű DNS-kiszolgálók jól ismert készlete.

Egy második DC hozzáadása a tartományhoz

Mivel eredetileg két tartományvezérlőről beszéltem, ideje elkezdeni a második beállítását. Végigmegyünk a telepítővarázslón is, előléptetjük a szerepet tartományvezérlővé, csak válasszunk Adjon hozzá egy tartományvezérlőt egy meglévő tartományhoz:

Felhívjuk figyelmét, hogy ennek a szervernek a hálózati beállításainál a fő Az első korábban konfigurált tartományvezérlőt kell kiválasztani DNS-kiszolgálóként! Ez kötelező, különben hibaüzenetet kap.

A szükséges beállítások után jelentkezzen be a szerverre a korábban létrehozott domain rendszergazdai fiókkal.

DNS beállítása több DC-n egy tartományban

A replikációval kapcsolatos problémák elkerülése érdekében újra meg kell változtatnia a hálózati beállításokat, és ezt minden tartományvezérlőn (és a már meglévő vezérlőkön is) meg kell tennie, és minden alkalommal, amikor új DC-t ad hozzá:

Ha háromnál több DC-je van a tartományban, akkor ebben a sorrendben kell regisztrálnia a DNS-kiszolgálókat a speciális beállításokon keresztül. A DNS-ről bővebben a cikkemben olvashat.

Idő beállítás

Ez a lépés kötelező, különösen akkor, ha valódi környezetet hoz létre a termelésben. Ahogy emlékszel, korábban letiltottam az időszinkronizálást a hypervisoron keresztül, és most megfelelően kell konfigurálnia. Az FSMO PDC emulátor szerepkörrel rendelkező vezérlő felelős a megfelelő idő elosztásáért a teljes tartományban (Nem tudja, mi ez a szerep? Olvassa el a cikket). Az én esetemben természetesen ez az első tartományvezérlő, amely a kezdetektől az összes FSMO szerep hordozója.

A tartományvezérlők idejét csoportházirendek segítségével konfiguráljuk. Emlékeztetőül: a tartományvezérlő számítógépfiókjai külön tárolóban vannak, és külön alapértelmezett csoportházirenddel rendelkeznek. Ezt a szabályzatot nem kell módosítania, jobb, ha újat hoz létre.

Nevezze el, ahogy jónak látja, és hogyan jön létre az objektum, kattintson jobb gombbal - változás. Menj Számítógép konfigurációja\Házirendek\Felügyeleti sablonok\Rendszer\Windows Time Service\Time Providers. Aktiválja a házirendeket Engedélyezze a Windows NTP-klienstÉs Windows NTP Server engedélyezése, lépjen a szabályzat tulajdonságaihoz Konfigurálja a Windows NTP-klienstés állítsa be a protokoll típusát - NTP, ne érintse meg a többi beállítást:

Várjuk a házirendek alkalmazását (kb. 5-8 percembe telt, hiába futtattam a gpupdate / force-ot és néhány újraindítást), ami után a következőt kapjuk:

Általában meg kell győződni arról, hogy csak a PDC emulátor szinkronizálja a külső forrásból származó időt, és nem az összes tartományvezérlőt egymás után, de ez így lesz, mivel a csoportházirend a tárolóban lévő összes objektumra vonatkozik. Át kell irányítania a PDC-emulátor szerepkört birtokló számítógép fiókjának egy adott objektumára. Ez a csoportházirendeken keresztül is megtörténik - a gpmc.msc konzolban kattintson a bal gombbal a kívánt házirendre, és a jobb oldalon láthatja a beállításait. A biztonsági szűrőkben hozzá kell adnia a kívánt tartományvezérlő fiókját:

Az időszolgáltatás működési elvéről és beállításáról bővebben a hivatalos dokumentációban olvashat.

Ezzel befejeződik az idő beállítása, és ezzel az Active Directory kezdeti konfigurálása is befejeződött.

Active Directory

Active Directory(„Aktív címtárak”, HIRDETÉS) - LDAP- a vállalati címtárszolgáltatás kompatibilis megvalósítása Microsoft a család operációs rendszereihez Windows NT. Active Directory lehetővé teszi az adminisztrátorok számára, hogy csoportházirendeket alkalmazzanak a konzisztens felhasználói élmény biztosítása érdekében, és több számítógépre telepítsenek szoftvereket csoportházirendek segítségével vagy ezen keresztül System Center Configuration Manager(korábban Microsoft Systems Management Server), telepítse az operációs rendszer-, alkalmazás- és kiszolgálószoftver-frissítéseket a hálózat összes számítógépére a Frissítési szolgáltatás segítségével Windows Server . Active Directory központi adatbázisban tárolja a környezeti adatokat és beállításokat. hálózatok Active Directory különböző méretűek lehetnek: több tíztől több millió objektumig.

Reprezentáció Active Directory 1999-ben került sor, a terméket először adták ki Windows 2000 Server, majd kiadáskor módosították és javították Windows Server 2003. Később Active Directory ben javult Windows Server 2003 R2, Windows Server 2008És Windows Server 2008 R2és átnevezték erre Active Directory tartományi szolgáltatások. A címtárszolgáltatást korábban hívták NT címtárszolgáltatás (NTDS), ez a név még mindig megtalálható néhány futtatható fájlban.

A verziókkal ellentétben ablakok előtt Windows 2000 akik főleg a protokollt használták NetBIOS hálózatépítéshez, szolgáltatáshoz Active Directory integrálva DNSÉs TCP/IP. Az alapértelmezett hitelesítési protokoll a Kerberos. Ha az ügyfél vagy az alkalmazás nem támogatja a hitelesítést Kerberos, a protokoll használatos NTLM .

Eszköz

Objektumok

Active Directory objektumokból álló hierarchikus felépítésű. Az objektumok három fő kategóriába sorolhatók: erőforrások (például nyomtatók), szolgáltatások (például e-mail), valamint felhasználói és számítógépes fiókok. Active Directory információkat ad az objektumokról, lehetővé teszi az objektumok rendszerezését, az azokhoz való hozzáférés szabályozását, valamint biztonsági szabályokat állapít meg.

Az objektumok konténerek lehetnek más objektumok számára (biztonsági és terjesztési csoportok). Az objektumot a neve egyedileg azonosítja, és attribútumokkal – jellemzőkkel és adatokkal – rendelkezik, amelyeket tartalmazhat; az utóbbiak pedig az objektum típusától függenek. Az attribútumok az objektum szerkezetének alkotóelemei, és a sémában vannak meghatározva. A séma meghatározza, hogy milyen típusú objektumok létezhetnek.

Maga a séma kétféle objektumból áll: séma osztály objektumokból és séma attribútum objektumokból. Egy sémaosztály objektum egy objektumtípust határoz meg Active Directory(például egy User objektum), az egyik séma attribútum objektum pedig egy olyan attribútumot határoz meg, amellyel az objektum rendelkezhet.

Minden attribútum objektum több különböző sémaosztály objektumban használható. Ezeket az objektumokat sémaobjektumoknak (vagy metaadatoknak) nevezik, és lehetővé teszik a séma igény szerinti módosítását és hozzáadását. Azonban minden sémaobjektum része az objektumdefinícióknak Active Directory, így ezeknek az objektumoknak a letiltása vagy megváltoztatása súlyos következményekkel járhat, mivel ezek hatására megváltozik a szerkezet Active Directory. A sémaobjektum módosítása automatikusan továbbítódik a következőre Active Directory. Létrehozás után egy sémaobjektum nem törölhető, csak letiltható. Általában minden sémamódosítást gondosan megterveznek.

Tartály hasonló tárgy abban az értelemben, hogy attribútumai is vannak, és a névtérhez tartozik, de az objektumokkal ellentétben a konténer nem jelent semmi konkrétat: tartalmazhat objektumok csoportját vagy más konténereket.

Szerkezet

A struktúra legfelső szintje az erdő - az összes objektum, attribútum és szabály (attribútum szintaxis) gyűjteménye Active Directory. Az erdő egy vagy több fát tartalmaz, amelyeket tranzitív köt össze bizalmi kapcsolatok . A fa egy vagy több tartományt tartalmaz, amelyeket szintén tranzitív bizalmi kapcsolatok kapcsolnak össze hierarchiában. A tartományokat DNS-névstruktúrájuk – névtereik – azonosítják.

A tartományban lévő objektumok konténerekbe - OU-kba - csoportosíthatók. A szervezeti egységek lehetővé teszik egy tartományon belüli hierarchia létrehozását, egyszerűsítik az adminisztrációt, és lehetővé teszik egy vállalat szervezeti és/vagy földrajzi struktúrájának modellezését. Active Directory. A felosztások tartalmazhatnak más részlegeket is. Vállalat Microsoft javasolja a lehető legkevesebb domain használatát Active Directory, és használjon felosztásokat a strukturáláshoz és a politikákhoz. A csoportházirendeket gyakran kifejezetten szervezeti egységekre alkalmazzák. A csoportházirendek maguk is objektumok. A felosztás az a legalacsonyabb szint, amelyen a közigazgatási jogkör átruházható.

A felosztás másik módja Active Directory vannak oldalak , amelyek a hálózati szegmenseken alapuló fizikai (és nem logikai) csoportosítás egyik módja. A webhelyeket kis sebességű csatornákon (például globális hálózatokon, virtuális magánhálózatokon keresztül) és nagy sebességű csatornákon (például helyi hálózaton keresztül) keresztül csatlakozókra osztják. Egy webhely egy vagy több domaint, egy domain pedig egy vagy több webhelyet tartalmazhat. Tervezéskor Active Directory fontos figyelembe venni a helyek közötti adatok szinkronizálása során generált hálózati forgalmat.

Kulcsfontosságú tervezési döntés Active Directory Az a döntés, hogy az információs infrastruktúrát hierarchikus tartományokra és legfelső szintű felosztásokra osztják fel. A szétválasztáshoz tipikus modellek a vállalat funkcionális részlegei, földrajzi elhelyezkedése és a vállalat információs infrastruktúrájában betöltött szerepek szerinti felosztási modellek. Ezeknek a modelleknek a kombinációit gyakran használják.

Fizikai szerkezet és replikáció

Fizikailag az információkat egy vagy több egyenértékű tartományvezérlőn tárolják, amelyek felváltották a korábban használtakat Windows NT Az elsődleges és a tartalék tartományvezérlők, bár egy úgynevezett "egyfős műveleti" kiszolgáló, amely képes emulálni egy elsődleges tartományvezérlőt, bizonyos műveletekhez megmarad. Minden tartományvezérlő megőrzi az adatok olvasási/írási másolatát. Az egy vezérlőn végrehajtott módosítások a replikáció során az összes tartományvezérlővel szinkronizálva lesznek. Szerverek, ahol maga a szolgáltatás Active Directory nincs telepítve, de benne vannak a tartományban Active Directory tagszervereknek nevezzük.

replikáció Active Directory kérésre teljesítik. Szolgáltatás Tudáskonzisztencia-ellenőrző replikációs topológiát hoz létre, amely a rendszerben meghatározott helyeket használja a forgalom kezelésére. A telephelyen belüli replikációt gyakran és automatikusan hajtja végre egy konzisztencia-ellenőrző (a replikációs partnerek értesítésével a változásokról). A helyek közötti replikáció konfigurálható a webhely minden csatornájához (a csatorna minőségétől függően) - minden csatornához más "díj" (vagy "költség") rendelhető (pl. DS3, , ISDN stb.), és a replikációs forgalom korlátozott, ütemezett és a hozzárendelt hivatkozási becslés szerint lesz irányítva. Ha a „pontszám” alacsony, a replikációs adatok tranzitív módon több helyen is áthaladhatnak a webhelyhivatkozásokon keresztül, bár az AD automatikusan alacsonyabb pontszámot rendel a helyek közötti hivatkozásokhoz, mint a tranzitív hivatkozásokhoz. A helyek közötti replikációt az egyes helyek hídfőkiszolgálói végzik, amelyek azután replikálják a változtatásokat a helyükön lévő egyes tartományvezérlőkre. A domainen belüli replikáció a protokoll szerint történik RPC jegyzőkönyv IP, cross-domain – szintén használhatja a protokollt SMTP.

Ha a szerkezet Active Directory több tartományt tartalmaz, az objektumok megtalálásának problémájának megoldására használják globális katalógus: Tartományvezérlő, amely az erdő összes objektumát tartalmazza, de korlátozott attribútumkészlettel (részleges replika). A katalógust meghatározott globális katalógusszervereken tárolják, és a tartományok közötti kéréseket szolgálja ki.

Az egyállomásos képesség lehetővé teszi a kérések kezelését, ha a több gazdagépes replikáció nem engedélyezett. Ötféle ilyen művelet létezik: Domain Controller Emulation (PDC Emulator), Relative Identifier Host (Relative Identifier Master vagy RID Master), Infrastructure Host (Infrastructure Master), Schema Host (Schema Master) és Domain Naming Host (Domain Naming Host (domain névadó fő). ). Az első három szerepkör egyedi a tartományon belül, az utolsó kettő pedig az egész erdőn belül.

bázis Active Directory három logikai tárolóra vagy "partícióra" osztható. A séma egy sablon a számára Active Directoryés meghatározza az összes objektumtípust, azok osztályait és attribútumait, az attribútum szintaxisát (minden fa ugyanabban az erdőben van, mert ugyanaz a sémájuk). A konfiguráció az erdő és a fák szerkezete Active Directory. A tartomány minden információt tárol az adott tartományban létrehozott objektumokról. Az első két tároló az erdőben lévő összes tartományvezérlőre replikálódik, a harmadik partíció teljesen replikálódik az egyes tartományokon belüli replikavezérlők között, részben pedig a globális katalógus-kiszolgálókra.

névadás

Active Directory a következő objektum-elnevezési formátumokat támogatja: általános típusnevek UNC, URLÉs LDAP URL. Változat LDAP Az X.500 elnevezési formátumot belsőleg használják Active Directory.

Minden tárgynak van megkülönböztetett név (Angol) megkülönböztetett név, DN) . Például egy nevű nyomtatóobjektum HPLaser3 a Marketing OU-ban és a foo.org tartományban a következő DN lesz: CN=HPLaser3,OU=Marketing,DC=foo,DC=org , ahol a CN a közös név, az OU a szakasz és a DC a domain objektum osztály. A megkülönböztetett nevek sokkal több részből állhatnak, mint az ebben a példában szereplő négy rész. Az objektumoknak kanonikus nevek is vannak. Ezek a megkülönböztető nevek fordított sorrendben, azonosítók nélkül és perjelek elválasztóként írva: foo.org/Marketing/HPLaser3 . Ha egy objektumot a tárolójában szeretne meghatározni, használja a relatív megkülönböztetett név : CN=HPLaser3 . Minden objektumnak van egy globálisan egyedi azonosítója is ( GUID) egy egyedi és megváltoztathatatlan 128 bites karakterlánc, amelyet a Active Directory kereséshez és replikációhoz. Egyes objektumoknak van egyszerű felhasználói neve is ( UPN, vminek megfelelően RFC 822) objektum@domain formátumban.

Integráció UNIX-szal

Különféle szintű interakció Active Directory legtöbbben megvalósítható UNIX-Hasonló operációs rendszerek a szabványnak megfelelő LDAP kliensek, de az ilyen rendszerek jellemzően nem értik az összetevőkkel kapcsolatos attribútumok többségét ablakok mint például a csoportházirendek és az egyirányú trösztök támogatása.

A harmadik féltől származó szállítók integrációt kínálnak Active Directory platformokon UNIX, beleértve UNIX, Linux, Mac OS Xés számos alkalmazás alapján Jáva, termékcsomaggal:

A mellékelt sematikus kiegészítők Windows Server 2003 R2 olyan attribútumokat tartalmazzon, amelyek elég szorosan kapcsolódnak az RFC 2307-hez ahhoz, hogy általánosan használhatók legyenek. RFC 2307 alapmegvalósítások, nss_ldap és pam_ldap, javasolt PADL.com, közvetlenül támogatja ezeket az attribútumokat. A csoporttagság standard sémája az RFC 2307bis (javasolt) szabványt követi. Windows Server 2003 R2 tartalmazza a Microsoft Management Console-t az attribútumok létrehozásához és szerkesztéséhez.

Alternatív megoldás egy másik címtárszolgáltatás, például 389 Directory Server(korábban Fedora Directory Server, FDS), eB2Bcom ViewDS v7.1 XML-engedélyezett könyvtár vagy Sun Java System Directory Server tól től Sun Microsystems, amely kétirányú szinkronizálást végez a Active Directory, így valósítja meg a "reflexiós" integrációt, amikor az ügyfelek UNIXÉs Linux hitelesítettek FDSés az ügyfelek ablakok hitelesítettek Active Directory. Egy másik lehetőség a használata OpenLDAPáttetsző átfedés lehetőségével, kibővítve a távoli szerver elemeit LDAP a helyi adatbázisban tárolt további attribútumok.

Active Directory automatizált használata Powershell .

Irodalom

- Rand Morimoto, Kenton Gardiner, Michael Noel, Joe Koka Microsoft Exchange Server 2003. Teljes útmutató = Elszabadult a Microsoft Exchange Server 2003. - M .: "Williams", 2006. - S. 1024. - ISBN 0-672-32581-0

Lásd még

Linkek

Megjegyzések

| Microsoft Windows összetevők | |

|---|---|

| Fő | |

| Szolgáltatások menedzsment |

|

| Alkalmazások |

Lépjen kapcsolatba a DVD-készítővel Fax és szkennelés internet böngésző Folyóirat Nagyító média Központ Windows médialejátszó Együttműködési Program Windows Mobile-eszközközpont Mobilitási Központ Narrátor festék Személyes karakterszerkesztő Távoli segítségnyújtás Beszédfelismerés munkaasztal Jegyzetfüzet Oldalsó panel hangfelvétel Naptár Számológép Olló levél szimbólum táblázat történelmi: Film készítő NetMeeting Outlook Express Program menedzser Fájl kezelő fotóalbum |

| Játékok | |

| OS kernel | |

| Szolgáltatások | |

| Fájl rendszerek |

|

| szerver |

Active Directory Telepítési szolgáltatások Fájlreplikációs szolgáltatás DNS-tartományok Mappa átirányítás Hyper-V IIS Media Services MSMQ Hálózati hozzáférés védelem (NAP) Nyomtatási szolgáltatások UNIX-hoz Távoli differenciáltömörítés Távoli telepítési szolgáltatások Jogkezelési szolgáltatás Barangoló felhasználói profilok SharePoint Rendszererőforrás-kezelő Távoli asztal WSUS Csoportházirend Elosztott tranzakciós koordinátor |

| Építészet | |

| Biztonság | |

| Kompatibilitás | |

| Microsoft | ||

|---|---|---|

| TOVÁBB | ||

| Szerver szoftver | ||

| Technológia | ||

| Internet | ||

| Játékok | ||

| Hardver Biztonság |

||

| Oktatás | ||

| Engedélyezés | ||

| Alosztályok | ||

Az Active Directory egy rendszerfelügyeleti szolgáltatás. Sokkal jobb alternatívát jelentenek a helyi csoportokhoz képest, és lehetővé teszik számítógépes hálózatok létrehozását hatékony kezeléssel és megbízható adatvédelemmel.

Ha még nem találkozott az Active Directory fogalmával, és nem tudja, hogyan működnek ezek a szolgáltatások, akkor ez a cikk Önnek szól. Nézzük meg, mit jelent ez a fogalom, mik az ilyen adatbázisok előnyei, és hogyan lehet létrehozni és beállítani őket a kezdeti használatra.

Az Active Directory nagyon kényelmes módja a rendszerek kezelésének. Az Active Directory segítségével hatékonyan kezelheti adatait.

Ezek a szolgáltatások lehetővé teszik egyetlen, tartományvezérlők által kezelt adatbázis létrehozását. Ha van egy vállalkozása, egy irodát vezet, vagy általában sok ember tevékenységét irányítja, akiket össze kell vonni, akkor ez a domain jól jön.

Ez magában foglalja az összes objektumot – számítógépeket, nyomtatókat, faxokat, felhasználói fiókokat stb. Azon tartományok összegét, ahol az adatok találhatók, „erdőnek” nevezzük. Az Active Directory-bázis egy tartományi környezet, ahol az objektumok száma akár 2 milliárd is lehet. El tudod képzelni ezeket a mérlegeket?

Vagyis egy ilyen „erdő” vagy adatbázis segítségével az irodában nagyszámú alkalmazottat, berendezést köthet össze, és anélkül, hogy helyhez lennének kötve - más felhasználók is kapcsolódhatnak szolgáltatásokban, pl. egy cég irodája egy másik városban.

Ezenkívül az Active Directory szolgáltatások keretein belül több tartomány jön létre és kombinálódik - minél nagyobb a vállalat, annál több pénzre van szükség a technológiájának az adatbázison belüli vezérléséhez.

Továbbá egy ilyen hálózat létrehozásakor egy vezérlő tartomány kerül meghatározásra, és még más tartományok későbbi jelenléte esetén is az eredeti marad a „szülő” - vagyis csak az információkezeléshez fér hozzá teljes mértékben.

Hol tárolják ezeket az adatokat, és mi biztosítja a domainek létezését? A vezérlők az Active Directory létrehozására szolgálnak. Általában kettő van belőlük – ha az egyikkel történik valami, az információ a második vezérlőn kerül tárolásra.

Egy másik lehetőség a bázis használatára, ha például az Ön cége együttműködik egy másikkal, és közös projektet kell végrehajtania. Ebben az esetben szükség lehet arra, hogy illetéktelenek hozzáférjenek a domain fájljaihoz, és itt egyfajta „kapcsolatot” lehet létrehozni két különböző „erdő” között, nyílt hozzáférést biztosítva a szükséges információkhoz anélkül, hogy kockáztatná mások biztonságát. adat.

Általánosságban elmondható, hogy az Active Directory egy adott struktúrán belüli adatbázis létrehozásának eszköze, függetlenül annak méretétől. A felhasználók és az összes berendezés egyetlen „erdőbe” egyesül, tartományok jönnek létre és kerülnek a vezérlőkre.

Azt is célszerű tisztázni - a szolgáltatások működése csak Windows szerverrendszerrel rendelkező eszközökön lehetséges. Ezen kívül 3-4 DNS szerver jön létre a vezérlőkön. A tartomány fő zónáját szolgálják ki, és ha valamelyik meghibásodik, azt más szerverek váltják fel.

Az Active Directory for dummies rövid áttekintése után természetesen felmerül a kérdés: miért kell a helyi csoportot a teljes adatbázisra módosítani? Természetesen a lehetőségek köre itt sokkal szélesebb, és annak érdekében, hogy megtudjuk, milyen egyéb különbségek vannak ezen szolgáltatások között a rendszerkezelés szempontjából, nézzük meg közelebbről az előnyeiket.

Az Active Directory előnyei

Az Active Directory előnyei a következők:

- Egyetlen erőforrás használata a hitelesítéshez. Ebben a forgatókönyvben minden számítógépen hozzá kell adnia az összes olyan fiókot, amely hozzáférést igényel az általános információkhoz. Minél több felhasználó és berendezés, annál nehezebb ezeket az adatokat szinkronizálni közöttük.

Így a szolgáltatások adatbázissal történő használatakor a fiókok egy ponton tárolódnak, és a változtatások azonnal érvénybe lépnek minden számítógépen.

Hogyan működik? Minden alkalmazott az irodába lépve elindítja a rendszert és bejelentkezik a fiókjába. A bejelentkezési kérelem automatikusan elküldésre kerül a szervernek, és azon keresztül történik a hitelesítés.

Ami a nyilvántartás vezetésének bizonyos sorrendjét illeti, a felhasználókat mindig csoportokra oszthatja - "HR" vagy "Számvitel".

Ebben az esetben még egyszerűbb az információkhoz való hozzáférés biztosítása - ha egy részleg munkatársai számára mappát kell megnyitnia, akkor azt az adatbázison keresztül teheti meg. Együtt hozzáférnek a szükséges adatmappához, míg a többinél a dokumentumok zárva maradnak.

- Az adatbázis minden egyes tagja feletti ellenőrzés.

Ha egy helyi csoportban minden tag független, nehéz más számítógépről vezérelni, akkor a vállalati szabályzatnak megfelelő tartományokban bizonyos szabályok beállíthatók.

Rendszergazdaként megadhatja a hozzáférési és biztonsági beállításokat, majd alkalmazhatja azokat az egyes felhasználói csoportokhoz. Természetesen a hierarchiától függően egyes csoportok szigorúbb beállításokat adnak meg, míg mások hozzáférést biztosítanak a rendszer más fájljaihoz és műveleteihez.

Ezen túlmenően, amikor új személy lép be a cégbe, számítógépe azonnal megkapja a szükséges beállításokat, ahol a munkához szükséges összetevők is megtalálhatók.

- Sokoldalúság a szoftvertelepítésben.

A komponensekről egyébként - az Active Directory segítségével lehet nyomtatókat hozzárendelni, minden dolgozónak azonnal telepíteni a szükséges programokat, beállítani az adatvédelmi beállításokat. Általánosságban elmondható, hogy egy adatbázis létrehozása jelentősen optimalizálja a munkát, felügyeli a biztonságot és egyesíti a felhasználókat a maximális hatékonyság érdekében.

Ha pedig a cég külön közművet vagy speciális szolgáltatásokat üzemeltet, akkor azok szinkronizálhatók a domainekkel, és könnyebben elérhetők. Hogyan? Ha a cégben használt összes terméket kombinálja, akkor a dolgozónak nem kell különböző bejelentkezési neveket és jelszavakat megadnia az egyes programokba való belépéshez – ez az információ általános lesz.

Most, hogy az Active Directory használatának előnyei és értelme világosak, nézzük meg e szolgáltatások telepítésének folyamatát.

Adatbázis használata Windows Server 2012 rendszeren

Az Active Directory telepítése és konfigurálása nem nehéz, és egyszerűbb is, mint első pillantásra tűnik.

A szolgáltatások betöltéséhez először a következőket kell tennie:

- Módosítsa a számítógép nevét: kattintson a „Start” gombra, nyissa meg a Vezérlőpult „Rendszer” elemét. Válassza a "Beállítások módosítása" lehetőséget, és a "Számítógép neve" sorral szemben lévő Tulajdonságokban kattintson a "Módosítás" gombra, és adjon meg egy új értéket a gazdaszámítógép számára.

- Indítsa újra a számítógépet igény szerint.

- Állítsa be a hálózati beállításokat a következőképpen:

- A vezérlőpulton nyissa meg a hálózatok és a megosztás menüjét.

- Helyes adapterbeállítások. Kattintson a jobb gombbal a "Tulajdonságok" elemre, és nyissa meg a "Hálózat" lapot.

- A lista ablakában kattintson a 4. számú Internet Protokollra, majd ismét kattintson a "Tulajdonságok" gombra.

- Adja meg a szükséges beállításokat, például: IP-cím - 192.168.10.252 , alhálózati maszk - 255.255.255.0, fő al-átjáró - 192.168.10.1.

- A "Preferált DNS-kiszolgáló" sorban adja meg a helyi kiszolgáló címét, az "Alternatív ..." -ban - a DNS-kiszolgálók egyéb címeit.

- Mentse el a változtatásokat és zárja be az ablakokat.

Telepítse az Active Directory szerepköreit, így:

- Az elején nyissa meg a "Kiszolgálókezelőt".

- A menüben válassza a Szerepek és funkciók hozzáadása lehetőséget.

- A varázsló elindul, de kihagyhatja az első leíró ablakot.

- Ellenőrizze a „Szerepek és szolgáltatások telepítése” sort, lépjen tovább.

- Válassza ki számítógépét az Active Directory elhelyezéséhez.

- A listában jelölje be a betölteni kívánt szerepet – az Ön esetében ez az „Active Directory Domain Services”.

- Megjelenik egy kis ablak, amely a szolgáltatásokhoz szükséges összetevők letöltését kéri - fogadja el.

- Miután a rendszer felkéri a többi komponens telepítésére – ha nincs rájuk szüksége, egyszerűen hagyja ki ezt a lépést a „Tovább” gombra kattintva.

- A telepítővarázsló megjelenít egy ablakot a telepített szolgáltatások leírásával – olvassa el és lépjen tovább.

- Megjelenik a telepíteni kívánt összetevők listája - ellenőrizze, hogy minden rendben van-e, és ha igen, kattintson a megfelelő gombra.

- A folyamat befejeztével zárja be az ablakot.

- Ennyi – a szolgáltatások betöltődnek a számítógépére.

Az Active Directory konfigurálása

Domainszolgáltatás beállításához a következőket kell tennie:

- Indítsa el az azonos nevű telepítővarázslót.

- Kattintson a sárga mutatóra az ablak tetején, és válassza a "Kiszolgáló előléptetése tartományvezérlővé" lehetőséget.

- Kattintson az új "erdő" hozzáadása lehetőségre, és hozzon létre egy nevet a gyökérdomain számára, majd kattintson a "Tovább" gombra.

- Adja meg az "erdő" és a tartomány működési módjait - leggyakrabban egybeesnek.

- Hozzon létre egy jelszót, de feltétlenül emlékezzen rá. Lépj tovább.

- Ezt követően megjelenhet egy figyelmeztetés, miszerint a domain nincs delegálva, és egy javaslat a domain név ellenőrzésére – ezeket a lépéseket kihagyhatja.

- A következő ablakban megváltoztathatja az adatbázis-könyvtárak elérési útját - ha nem felelnek meg Önnek, tegye ezt meg.

- Most látni fogja az összes beállítani kívánt opciót - ellenőrizze, hogy helyesen választotta-e ki őket, és lépjen tovább.

- Az alkalmazás ellenőrzi, hogy az előfeltételek teljesülnek-e, és ha nincs megjegyzés, vagy nem kritikusak, kattintson a "Telepítés" gombra.

- A telepítés befejezése után a számítógép újraindul.

Arra is kíváncsi lehet, hogyan adjunk hozzá felhasználót az adatbázishoz. Ehhez használja az "Active Directory felhasználók vagy számítógépek" menüt, amelyet a vezérlőpult "Adminisztráció" részében talál, vagy használja az adatbázis beállítások menüt.

Új felhasználó hozzáadásához kattintson a jobb gombbal a domain nevére, és válassza a "Létrehozás" lehetőséget az "Alfelosztás" után. Megjelenik előtted egy ablak, ahol meg kell adni az új részleg nevét – ez egy mappaként szolgál, ahol a különböző részlegekről gyűjtheti a felhasználókat. Ugyanígy később további részlegeket hoz létre, és megfelelően helyezi el az összes alkalmazottat.

Ezután, miután létrehozta az osztály nevét, kattintson rá jobb gombbal, és válassza a "Létrehozás" lehetőséget, majd a "Felhasználó" után. Most már csak a szükséges adatok megadása és a felhasználó hozzáférési beállításainak megadása van hátra.

Új profil létrehozásakor kattintson rá a helyi menü kiválasztásával, és nyissa meg a "Tulajdonságok" lehetőséget. A "Fiók" lapon törölje a jelölést a "Letiltás ..." melletti négyzetből. Ez minden.

Az általános következtetés az, hogy az Active Directory egy hatékony és hasznos rendszerfelügyeleti eszköz, amely segít egy csapatban egyesíteni az összes alkalmazott számítógépét. A szolgáltatások segítségével biztonságos adatbázist hozhat létre, és jelentősen optimalizálhatja az összes felhasználó közötti munkát és az információk szinkronizálását. Ha cége és bármely más munkahelye elektronikus számítógépekhez és hálózathoz csatlakozik, konszolidálnia kell a számlákat, és nyomon kell követnie a munkát és a magánéletet, akkor az Active Directory alapú adatbázis telepítése remek megoldás lesz.

Mivel jól ismerem a kisvállalkozásokat belülről, mindig is érdekeltek a következő kérdések. Magyarázza el, hogy a munkavállalónak miért kell azt a böngészőt használnia, amelyet a rendszergazda szeret a munkahelyi számítógépén? Vagy vegyünk bármilyen más szoftvert, például ugyanazt az archiválót, e-mail klienst, azonnali üzenetküldő klienst... Erre simán utalok a szabványosításra, és nem a rendszergazda személyes szimpátiája, hanem az elégségessége alapján. ezeknek a szoftvertermékeknek a funkcionalitását, karbantartási költségeit és támogatását. Kezdjük el az informatikát egzakt tudománynak tekinteni, ne mesterségnek, amikor mindenki azt csinál, amit tud. Ezzel ismét sok probléma van a kisvállalkozásoknál is. Képzelje el, hogy egy vállalat több ilyen rendszergazdát cserél egy nehéz válság idején, mit tegyenek a szegény felhasználók ilyen helyzetben? Folyamatosan újratanulni?

Nézzük a másik oldalról. Minden vezetőnek meg kell értenie, mi történik most a cégben (beleértve az IT-t is). Erre azért van szükség, hogy figyelemmel kísérjük a jelenlegi helyzetet, hogy gyorsan reagáljunk a különféle problémák felmerülésére. De ez a megértés sokkal fontosabb a stratégiai tervezés szempontjából. Valójában erős és megbízható alapozással építhetünk 3 vagy 5 emeletes házat, készíthetünk különféle formájú tetőket, készíthetünk erkélyeket vagy télikertet. Hasonlóan, az informatika területén is szilárd alapok állnak rendelkezésünkre - továbbra is alkalmazhatunk összetettebb termékeket és technológiákat az üzleti problémák megoldására.

Az első cikkben egy ilyen alapról fogunk beszélni - az Active Directory szolgáltatásokról. Úgy tervezték, hogy erős alapot képezzenek bármilyen méretű és bármely üzletági vállalat IT infrastruktúrájához. Ami? Beszéljünk róla itt...

És kezdjük a beszélgetést egyszerű fogalmakkal – tartomány és Active Directory szolgáltatások.

Tartomány a vállalat hálózati infrastruktúrájának fő adminisztrációs egysége, amely magában foglalja az összes hálózati objektumot, például a felhasználókat, számítógépeket, nyomtatókat, megosztásokat stb. Az ilyen tartományok gyűjteményét erdőnek nevezzük.

Active Directory Services (Active Directory Services) egy elosztott adatbázis, amely az összes tartományobjektumot tartalmazza. Az Active Directory tartományi környezet egyetlen hitelesítési és engedélyezési pont a felhasználók és alkalmazások számára a vállalaton belül. A tartomány szervezésével és az Active Directory szolgáltatások kiépítésével kezdődik meg a vállalat informatikai infrastruktúrájának kiépítése.

Az Active Directory adatbázist dedikált szervereken – tartományvezérlőkön – tároljuk. Az Active Directory Services a Microsoft Windows Server operációs rendszerek egyik szerepe. Az Active Directory Services rendkívül méretezhető. Egy Active Directory erdőben több mint 2 milliárd objektum hozható létre, ami lehetővé teszi címtárszolgáltatás megvalósítását több százezer számítógéppel és felhasználóval rendelkező vállalatoknál. A tartományok hierarchikus felépítése lehetővé teszi az informatikai infrastruktúra rugalmas méretezését a vállalatok összes fióktelepére és regionális részlegére. A cég egyes fiókjaihoz vagy részlegeihez külön domain hozható létre, saját szabályzatokkal, saját felhasználókkal és csoportokkal. Minden egyes alárendelt tartomány esetében adminisztrációs jogosultság delegálható a helyi rendszergazdákra. Ugyanakkor a gyermek domainek továbbra is alá vannak rendelve a szülőnek.

Ezenkívül az Active Directory szolgáltatások lehetővé teszik a tartományerdők közötti bizalmi kapcsolatok beállítását. Minden vállalatnak megvan a saját tartománya, mindegyik saját erőforrással. Néha azonban szükség lehet arra, hogy egy másik vállalat alkalmazottai számára hozzáférést biztosítsanak a vállalati erőforrásokhoz – közös projekt részeként dolgozzon megosztott dokumentumokkal és alkalmazásokkal. Ennek érdekében bizalmi kapcsolatokat lehet létrehozni a szervezetek erdői között, amelyek lehetővé teszik az egyik szervezet alkalmazottai számára, hogy bejelentkezzenek egy másik szervezet tartományába.

Az Active Directory-szolgáltatások hibatűrése érdekében két vagy több tartományvezérlőt kell telepítenie minden tartományban. Minden módosítás automatikusan replikálódik a tartományvezérlők között. Az egyik tartományvezérlő meghibásodása nem érinti a hálózatot, mert a többi továbbra is működik. További rugalmassági réteget biztosít a DNS-kiszolgálók tartományvezérlőkön való elhelyezése az Active Directoryban, ami lehetővé teszi, hogy minden tartományban több DNS-kiszolgáló szolgálja ki az elsődleges tartományzónát. És ha az egyik DNS-kiszolgáló meghibásodik, a többi továbbra is működik. A DNS-kiszolgálók szerepéről és fontosságáról az informatikai infrastruktúrában a sorozat egyik cikkében lesz szó.

De ezek mind az Active Directory-szolgáltatások megvalósításának és karbantartásának technikai vonatkozásai. Beszéljünk azokról az előnyökről, amelyeket a vállalat akkor kap, ha eltávolodik a munkacsoportok használatával történő peer-to-peer hálózatépítéstől.

1. Egypontos hitelesítés

Minden számítógépen vagy kiszolgálón egy munkacsoportban manuálisan kell hozzáadnia a hálózati hozzáférést igénylő felhasználók teljes listáját. Ha az egyik alkalmazott hirtelen meg akarja változtatni a jelszavát, akkor azt minden számítógépen és szerveren meg kell változtatni. Nos, ha a hálózat 10 számítógépből áll, de ha több? Active Directory tartomány használata esetén az összes felhasználói fiók egy adatbázisban tárolódik, és minden számítógép hozzáfér hitelesítés céljából. Minden domain felhasználó a megfelelő csoportokba tartozik, például „Számvitel”, „Pénzügyi osztály”. Bizonyos csoportokhoz elegendő egyszer beállítani az engedélyeket, és minden felhasználó megkapja a megfelelő hozzáférést a dokumentumokhoz és alkalmazásokhoz. Ha új alkalmazott érkezik a céghez, létrejön számára egy fiók, amely a megfelelő csoportba kerül - a munkavállaló hozzáfér minden hálózati erőforráshoz, amelyhez hozzáférést kell biztosítania. Ha egy alkalmazott kilép, elég blokkolni - és azonnal elveszíti hozzáférését az összes erőforráshoz (számítógépekhez, dokumentumokhoz, alkalmazásokhoz).

2. A politikamenedzsment egyetlen pontja

Egy munkacsoportban minden számítógép egyenlő. Egyik számítógép sem tudja ellenőrizni a másikat, lehetetlen ellenőrizni az egységes házirendek és biztonsági szabályok betartását. Ha egyetlen Active Directory címtárat használ, az összes felhasználó és számítógép hierarchikusan fel van osztva szervezeti egységekre, amelyek mindegyikére egységes csoportházirendek vonatkoznak. A házirendek lehetővé teszik egységes beállítások és biztonsági beállítások megadását számítógépek és felhasználók egy csoportja számára. Amikor új számítógépet vagy felhasználót adnak hozzá a tartományhoz, az automatikusan megkapja az elfogadott vállalati szabványoknak megfelelő beállításokat. A házirendek segítségével központilag hozzárendelhet hálózati nyomtatókat a felhasználókhoz, telepítheti a szükséges alkalmazásokat, megadhatja a böngésző biztonsági beállításait és konfigurálhatja a Microsoft Office alkalmazásokat.

3. Fokozott információbiztonsági szint

Az Active Directory szolgáltatások használata nagymértékben javítja a hálózat biztonságát. Először is, ez a fiókok egységes és biztonságos tárolása. Tartományi környezetben a tartományfelhasználók összes jelszava dedikált szervereken, tartományvezérlőkön van tárolva, amelyek általában védettek a külső hozzáféréstől. Másodszor, tartományi környezet használatakor a Kerberos protokollt használják a hitelesítéshez, amely sokkal biztonságosabb, mint a munkacsoportokban használt NTLM.

4. Integráció vállalati alkalmazásokkal és berendezésekkel

Az Active Directory szolgáltatások nagy előnye az LDAP szabványnak való megfelelés, amelyet más rendszerek is támogatnak, például levelezőszerverek (Exchange Server), proxyszerverek (ISA Server, TMG). És ez nem feltétlenül csak a Microsoft termékekre vonatkozik. Ennek az integrációnak az az előnye, hogy a felhasználónak nem kell nagyszámú bejelentkezési nevet és jelszót megjegyeznie egy adott alkalmazás eléréséhez, minden alkalmazásban a felhasználó ugyanazokkal a hitelesítési adatokkal rendelkezik – hitelesítése egyetlen Active Directoryban történik. A Windows Server az Active Directoryval való integrációhoz biztosítja a RADIUS protokollt, amelyet számos hálózati berendezés támogat. Így lehetőség nyílik például a domain felhasználók hitelesítésének biztosítására VPN-en keresztüli külső csatlakozáskor, a cégen belüli Wi-Fi hozzáférési pontok használatára.

5. Egységes alkalmazáskonfigurációs tároló

Egyes alkalmazások az Active Directoryban tárolják konfigurációjukat, például az Exchange Server. Az Active Directory címtárszolgáltatás üzembe helyezése előfeltétele ezen alkalmazások működésének. Az alkalmazáskonfiguráció címtárszolgáltatásban való tárolása előnyös a rugalmasság és a megbízhatóság szempontjából. Például az Exchange szerver teljes meghibásodása esetén annak teljes konfigurációja érintetlen marad. A vállalati levelezés működőképességének visszaállításához elegendő az Exchange Server újratelepítése helyreállítási módban.

Összefoglalva, ismét arra szeretnék összpontosítani, hogy az Active Directory szolgáltatások egy vállalat informatikai infrastruktúrájának szívét képezik. Hiba esetén a teljes hálózat, az összes szerver, az összes felhasználó munkája megbénul. Senki nem tud majd bejelentkezni a számítógépbe, hozzáférni dokumentumaihoz és alkalmazásaihoz. Ezért a címtárszolgáltatást körültekintően kell megtervezni és telepíteni, figyelembe véve az összes lehetséges árnyalatot, például a csatornák sávszélességét a fiókok vagy a vállalati irodák között (ez közvetlenül befolyásolja a felhasználó rendszerbe való bejelentkezési sebességét, valamint az egymás közötti adatcserét). tartományvezérlők).