Active Directory (AD) to narzędzie przeznaczone dla systemu operacyjnego Microsoft Server. Został pierwotnie stworzony jako lekki algorytm dostępu do katalogów użytkowników. Od wersji Windows Server 2008 pojawiła się integracja z usługami autoryzacyjnymi.

Daje możliwość przestrzegania zasad grupy, która stosuje ten sam typ ustawień i oprogramowania na wszystkich kontrolowanych komputerach PC przy użyciu programu System Center Configuration Manager.

Mówiąc prostymi słowami dla początkujących, jest to rola serwera, która pozwala zarządzać wszystkimi dostępami i uprawnieniami w sieci lokalnej z jednego miejsca

Funkcje i cele

Microsoft Active Directory - (tzw. katalog) pakiet narzędzi pozwalający manipulować użytkownikami i danymi sieciowymi. Główny cel Tworzenie - Ułatwienie pracy administratorom systemów w rozległych sieciach.

Katalogi zawierają różne informacje związane z użytkownikami, grupami, urządzeniami sieciowymi, zasobami plikowymi - słowem, obiektami. Na przykład atrybuty użytkownika, które są przechowywane w katalogu, powinny być następujące: adres, login, hasło, numer telefonu komórkowego itp. Katalog jest używany jako punkty uwierzytelniania, za pomocą którego można znaleźć niezbędne informacje o użytkowniku.

Podstawowe pojęcia napotykane w trakcie pracy

Istnieje wiele specjalistycznych koncepcji, które mają zastosowanie podczas pracy z AD:

- Serwer to komputer, który zawiera wszystkie dane.

- Kontroler to serwer z rolą AD, który obsługuje żądania od osób korzystających z domeny.

- Domena AD to zbiór urządzeń zjednoczonych pod jedną unikalną nazwą, które jednocześnie korzystają ze wspólnej bazy danych katalogów.

- Magazyn danych to część katalogu odpowiedzialna za przechowywanie i pobieranie danych z dowolnego kontrolera domeny.

Jak działają aktywne katalogi

Główne zasady pracy to:

- Upoważnienie, dzięki któremu możliwe jest korzystanie z komputera w sieci, po prostu wprowadzając osobiste hasło. W takim przypadku przenoszone są wszystkie informacje z konta.

- Bezpieczeństwo. Active Directory zawiera funkcje rozpoznawania użytkowników. Dla dowolnego obiektu sieciowego możesz zdalnie, z jednego urządzenia, ustawić niezbędne uprawnienia, które będą zależeć od kategorii i konkretnych użytkowników.

- Administracja sieci z jednego punktu. Podczas pracy z Active Directory administrator systemu nie musi ponownie konfigurować wszystkich komputerów, jeśli zachodzi potrzeba zmiany praw dostępu, na przykład do drukarki. Zmiany dokonywane są zdalnie i globalnie.

- Kompletny Integracja DNS. Z jego pomocą nie ma zamieszania w AD, wszystkie urządzenia są wyznaczane w taki sam sposób, jak w sieci WWW.

- duża skala. Zbiór serwerów może być kontrolowany przez pojedynczą usługę Active Directory.

- Szukaj odbywa się według różnych parametrów, np. nazwa komputera, login.

Obiekty i atrybuty

Obiekt - zestaw atrybutów, zjednoczonych pod własną nazwą, reprezentujących zasób sieciowy.

Atrybut - charakterystyka obiektu w katalogu. Na przykład są to imię i nazwisko użytkownika, jego login. Ale atrybutami konta PC może być nazwa tego komputera i jego opis.

„Pracownik” to obiekt, który posiada atrybuty „Nazwa”, „Pozycja” i „TabN”.

Kontener i nazwa LDAP

Kontener to rodzaj obiektu, który może składają się z innych obiektów. Na przykład domena może zawierać obiekty kont.

Ich głównym celem jest: zamawianie obiektów według rodzaju znaków. Najczęściej kontenery służą do grupowania obiektów o tych samych atrybutach.

Prawie wszystkie kontenery są mapowane na kolekcję obiektów, a zasoby mapowane na unikalny obiekt Active Directory. Jednym z głównych typów kontenerów AD jest jednostka organizacyjna lub OU (jednostka organizacyjna). Obiekty umieszczone w tym kontenerze należą tylko do domeny, w której zostały utworzone.

Protokół LDAP (Lightweight Directory Access Protocol) to podstawowy algorytm połączeń TCP/IP. Został stworzony w celu zmniejszenia ilości niuansów podczas dostępu do usług katalogowych. Ponadto LDAP definiuje akcje używane do wysyłania zapytań i edycji danych katalogowych.

Drzewo i miejsce

Drzewo domen to struktura, zbiór domen o wspólnym schemacie i konfiguracji, które tworzą wspólną przestrzeń nazw i są połączone relacjami zaufania.

Las domen to zbiór połączonych ze sobą drzew.

Site - zbiór urządzeń w podsieciach IP, reprezentujący fizyczny model sieci, którego planowanie odbywa się niezależnie od logicznej reprezentacji jej budowy. Active Directory umożliwia tworzenie n witryn lub łączenie n domen w ramach jednej witryny.

Instalowanie i konfigurowanie Active Directory

Przejdźmy teraz bezpośrednio do konfiguracji Active Directory na przykładzie Windows Server 2008 (procedura jest identyczna w innych wersjach):

Kliknij przycisk „OK”. Pamiętaj, że te wartości nie są wymagane. Możesz użyć adresu IP i DNS ze swojej sieci.

- Następnie musisz przejść do menu „Start”, wybrać „Narzędzia administracyjne” i „”.

- Przejdź do pozycji „Role”, wybierz „ Dodaj role”.

- Wybierz „Usługi domenowe Active Directory”, kliknij dwukrotnie „Dalej”, a następnie „Zainstaluj”.

- Poczekaj na zakończenie instalacji.

- Otwórz menu Start -” Biegać”. Wpisz dcpromo.exe w polu.

- Kliknij Następny".

- Wybierz przedmiot " Utwórz nową domenę w nowym lesie” i ponownie kliknij „Dalej”.

- W następnym oknie wprowadź nazwę, kliknij „Dalej”.

- Wybierz Tryb zgodności(Windows Server 2008).

- W następnym oknie pozostaw wszystko jako domyślne.

- zacznie się okno konfiguracjiDNS. Ponieważ nie był wcześniej używany na serwerze, delegacja nie została utworzona.

- Wybierz katalog do instalacji.

- Po tym kroku musisz ustawić hasło administracyjne.

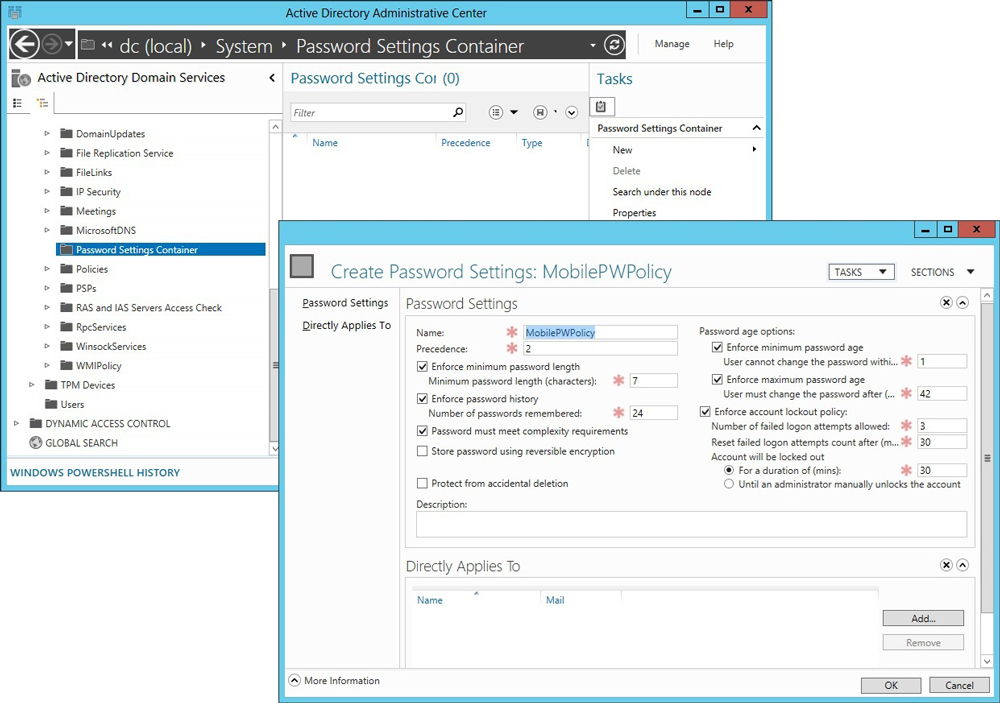

Aby było bezpieczne, hasło musi spełniać następujące wymagania:

Po zakończeniu procesu konfiguracji komponentu przez AD należy ponownie uruchomić serwer.

Konfiguracja jest zakończona, przystawka i rola są zainstalowane w systemie. AD można zainstalować tylko w systemie Windows z rodziny Server, zwykłe wersje, takie jak 7 lub 10, pozwalają tylko na zainstalowanie konsoli zarządzania.

Administracja w Active Directory

Domyślnie w systemie Windows Server konsola Użytkownicy i komputery usługi Active Directory współpracuje z domeną, do której należy komputer. Możesz uzyskać dostęp do obiektów komputera i użytkownika w tej domenie za pośrednictwem drzewa konsoli lub połączyć się z innym kontrolerem.

Te same narzędzia konsoli umożliwiają przeglądanie Dodatkowe opcje obiektów i ich wyszukiwania, możesz tworzyć nowych użytkowników, grupy i zmieniać uprawnienia.

Nawiasem mówiąc, jest 2 rodzaje grup w Active Directory - bezpieczeństwo i dystrybucja. Grupy zabezpieczeń są odpowiedzialne za wyznaczanie praw dostępu do obiektów, mogą być używane jako grupy dystrybucyjne.

Grupy dystrybucyjne nie mogą różnicować praw, ale są używane głównie do dystrybucji wiadomości w sieci.

Co to jest delegowanie AD

Samo delegowanie jest przeniesienie części uprawnień i kontroli z obiektu nadrzędnego do drugiej strony odpowiedzialnej.

Wiadomo, że każda organizacja ma w swojej centrali kilku administratorów systemu. Różne zadania powinny być przypisane do różnych ramion. Aby wprowadzić zmiany, musisz posiadać uprawnienia i uprawnienia, które dzielą się na standardowe i specjalne. Specjalne - dotyczy konkretnego obiektu, a standardowe - zestaw istniejących uprawnień, które udostępniają lub uniemożliwiają określone funkcje.

Nawiązywanie relacji opartych na zaufaniu

W AD istnieją dwa rodzaje relacji zaufania: „jednokierunkowe” i „dwukierunkowe”. W pierwszym przypadku jedna domena ufa drugiej, ale nie odwrotnie, odpowiednio pierwsza ma dostęp do zasobów drugiej, a druga nie ma dostępu. W drugiej formie zaufanie jest „wzajemne”. Istnieją również relacje „wychodzące” i „przychodzące”. W ruchu wychodzącym pierwsza domena ufa drugiej, dzięki czemu użytkownicy drugiej mogą korzystać z zasobów pierwszej.

Podczas instalacji należy przeprowadzić następujące procedury:

- Zweryfikować połączenia sieciowe między kontrolerami.

- Sprawdź ustawienia.

- Melodia rozpoznawanie nazw domen zewnętrznych.

- Utwórz połączenie z domeny ufającej.

- Utwórz połączenie po stronie kontrolera, do którego adresowane jest zaufanie.

- Sprawdź utworzone relacje jednokierunkowe.

- Jeśli jest potrzeba w nawiązaniu stosunków dwustronnych - dokonać instalacji.

Katalog globalny

To jest kontroler domeny, który przechowuje kopie wszystkich obiektów w lesie. Daje użytkownikom i programom możliwość wyszukiwania obiektów w dowolnej domenie w bieżącym lesie za pomocą odkrywcy atrybutów zawarte w katalogu globalnym.

Katalog globalny (GC) zawiera ograniczony zestaw atrybutów dla każdego obiektu lasu w każdej domenie. Dane otrzymane ze wszystkich partycji katalogu domeny w lesie są kopiowane przy użyciu standardowego procesu replikacji usługi Active Directory.

Schemat określa, czy atrybut zostanie skopiowany. Jest taka możliwość konfigurowanie dodatkowych funkcji, który zostanie odtworzony w wykazie globalnym przy użyciu „Schematu Active Directory”. Aby dodać atrybut do wykazu globalnego, należy wybrać atrybut replikacji i skorzystać z opcji „Kopiuj”. Spowoduje to utworzenie replikacji atrybutu do wykazu globalnego. Wartość parametru atrybutu isMemberOfPartialAttributeSet stanie się prawdą.

W celu znajdź lokalizację katalog globalny, musisz wpisać w wierszu poleceń:

Serwer Dsquery – isgc

Replikacja danych w Active Directory

Replikacja to procedura kopiowania, która jest wykonywana, gdy konieczne jest przechowywanie równie aktualnych informacji, które istnieją w dowolnym kontrolerze.

Jest produkowany bez interwencji operatora. Istnieją następujące typy zawartości replik:

- Repliki danych są tworzone ze wszystkich istniejących domen.

- Repliki schematów danych. Ponieważ schemat danych jest taki sam dla wszystkich obiektów w lesie Active Directory, jego repliki są zachowywane we wszystkich domenach.

- dane konfiguracyjne. Pokazuje budowanie kopii wśród kontrolerów. Informacje dotyczą wszystkich domen w lesie.

Główne typy replik to repliki wewnątrzwęzłowe i międzywęzłowe.

W pierwszym przypadku, po wprowadzeniu zmian, system czeka, a następnie powiadamia partnera o utworzeniu repliki w celu dokończenia zmian. Nawet w przypadku braku zmian proces replikacji następuje automatycznie po pewnym czasie. Po zastosowaniu istotnych zmian w katalogach replikacja następuje natychmiast.

Procedura replikacji między węzłami dzieje się pomiędzy minimalne obciążenie sieci, co pozwala uniknąć utraty informacji.

Konfiguracja Active Directory jest dość prostym procesem i jest opisana w wielu zasobach w Internecie, w tym oficjalnych. Jednak na moim blogu nie mogę się powstrzymać od poruszenia tej kwestii, ponieważ większość poniższych artykułów będzie w taki czy inny sposób oparta na środowisku, które planuję teraz stworzyć.

Jeśli interesuje Cię temat Windows Server, polecam zapoznać się z tagiem na moim blogu. Polecam również przeczytać główny artykuł o Active Directory -

Planuję wdrożyć rolę AD na dwóch serwerach wirtualnych (przyszłych kontrolerach domeny) po kolei.

- Pierwszym krokiem jest ustawienie odpowiedniego nazwy serwerów, dla mnie będzie to DC01 i DC02;

- Następnie napisz statyczne ustawienia sieciowe(Omówię ten punkt szczegółowo poniżej);

- zainstalować wszystkie aktualizacje systemu, zwłaszcza aktualizacje bezpieczeństwa (dla CD jest to ważne jak dla każdej innej roli).

Na tym etapie musisz się zdecydować jaką nazwę domeny będziesz miał. Jest to niezwykle ważne, bo wtedy zmiana nazwy domeny będzie dla Ciebie bardzo dużym problemem, chociaż skrypt zmiany nazwy jest oficjalnie obsługiwany i wdrażany od dłuższego czasu.

Notatka: n Trochę rozumowania, a także wiele linków do przydatnych materiałów można znaleźć w moim artykule. Polecam zapoznać się z nim, a także z listą wykorzystanych źródeł.

Ponieważ będę używał zwirtualizowanych kontrolerów domeny, muszę zmienić niektóre ustawienia maszyny wirtualnej, a mianowicie wyłącz synchronizację czasu z hiperwizorem. Czas w AD powinien być synchronizowany wyłącznie ze źródeł zewnętrznych. Włączenie ustawień synchronizacji czasu z hiperwizorem może skutkować cykliczną synchronizacją i w efekcie problemami z działaniem całej domeny.

Notatka: wyłączenie synchronizacji z hostem wirtualizacji jest najłatwiejszą i najszybszą opcją. Nie jest to jednak najlepsza praktyka. Zgodnie z zaleceniami Microsoft synchronizację z hostem należy wyłączyć tylko częściowo. Aby zrozumieć zasadę pracy, zapoznaj się z oficjalną dokumentacją, która w ostatnich latach radykalnie podskoczyła pod względem prezentacji materiału. .

Ogólnie podejście do administrowania zwirtualizowanymi kontrolerami domeny różni się ze względu na niektóre funkcje działania usług AD DS:

Środowiska wirtualne stanowią szczególne wyzwanie w przypadku rozproszonych przepływów pracy, które opierają się na logice replikacji opartej na czasie. Na przykład replikacja usług AD DS używa jednolicie rosnącej wartości (nazywanej USN lub numerem sekwencji aktualizacji) przypisanej do transakcji na każdym kontrolerze domeny. Każde wystąpienie bazy danych kontrolera domeny otrzymuje również identyfikator o nazwie InvocationID. Identyfikator wywołania kontrolera domeny i jego numer sekwencji aktualizacji razem służą jako unikatowy identyfikator skojarzony z każdą transakcją zapisu występującą na każdym kontrolerze domeny i muszą być unikatowe w obrębie lasu.

To kończy podstawowe kroki przygotowania środowiska, przejdź do etapu instalacji.

Instalowanie Active Directory

Instalacja odbywa się za pomocą Menedżera serwera i nie ma w tym nic skomplikowanego, poniżej możesz zobaczyć wszystkie kroki instalacji:

Sam proces instalacji przeszedł pewne zmiany w porównaniu do poprzednich wersji systemu operacyjnego:

Wdrażanie usług domenowych w usłudze Active Directory (AD DS) w systemie Windows Server 2012 jest łatwiejsze i szybsze niż w poprzednich wersjach systemu Windows Server. Instalacja AD DS jest teraz oparta na środowisku Windows PowerShell i zintegrowana z Menedżerem serwera. Zmniejszono liczbę kroków wymaganych do wprowadzenia kontrolerów domeny do istniejącego środowiska Active Directory.

Musisz tylko wybrać rolę Usługi domenowe Active Directory, nie trzeba instalować żadnych dodatkowych komponentów. Proces instalacji zajmuje trochę czasu i możesz od razu przejść do konfiguracji.

Po zainstalowaniu roli zobaczysz wykrzyknik w prawym górnym rogu Menedżera serwera — wymagana jest konfiguracja po wdrożeniu. Kliknij Podnieś ten serwer do kontrolera domeny.

Promowanie serwera na kontroler domeny

Kroki kreatora są szczegółowo opisane w dokumentacji. Przejdźmy jednak przez podstawowe kroki.

Ponieważ wdrażamy AD od podstaw, musimy dodać nowy las. Pamiętaj, aby bezpiecznie przechowywać hasło trybu przywracania usług katalogowych (DSRM). Lokalizację bazy danych AD DS można pozostawić domyślną (co jest zalecane. Jednak dla urozmaicenia w moim środowisku testowym określiłem inny katalog).

Czekamy na instalację.

Serwer sam się zrestartuje.

Utwórz konta administratora domeny/firmy

Musisz zalogować się na konto administratora lokalnego, tak jak poprzednio. Idź do przystawki Użytkownicy i komputery Active Directory, utwórz niezbędne konta - w tym momencie jest to administrator domeny.

Konfigurowanie DNS na jednym kontrolerze domeny w domenie

Podczas instalacji AD zainstalowano również rolę AD DNS, ponieważ nie miałem innych serwerów DNS w infrastrukturze. Aby usługa działała poprawnie, musisz zmienić niektóre ustawienia. Najpierw musisz sprawdzić preferowane serwery DNS w ustawieniach karty sieciowej. Musisz używać tylko jednego serwera DNS o adresie 127.0.0.1. Tak, to host lokalny. Domyślnie powinien się zarejestrować.

Po upewnieniu się, że ustawienia są prawidłowe, otwórz przystawkę DNS. Kliknij prawym przyciskiem myszy nazwę serwera i otwórz jego właściwości, przejdź do zakładki „Forwarder”. Adres serwera DNS, który został określony w ustawieniach sieci przed zainstalowaniem roli AD DS, został automatycznie zarejestrowany jako jedyny przesyłający dalej:

Konieczne jest usunięcie go i utworzenie nowego, a wysoce pożądane jest, aby był to serwer dostawcy, ale nie adres publiczny, taki jak dobrze znane 8.8.8.8 i 8.8.4.4. Aby zapewnić odporność na uszkodzenia, zarejestruj co najmniej dwa serwery. Nie odznaczaj tego pola, aby używać wskazówek dotyczących roota, jeśli nie ma dostępnych usług przesyłania dalej. Wskazówki dotyczące serwerów głównych to dobrze znana pula serwerów DNS najwyższego poziomu.

Dodanie drugiego kontrolera domeny do domeny

Ponieważ początkowo mówiłem o posiadaniu dwóch kontrolerów domeny, czas zacząć konfigurować drugi. Przechodzimy również przez kreatora instalacji, promujemy rolę do kontrolera domeny, po prostu wybierz Dodaj kontroler domeny do istniejącej domeny:

Należy pamiętać, że w ustawieniach sieciowych tego serwera główne Pierwszy skonfigurowany wcześniej kontroler domeny musi być wybrany jako serwer DNS! Jest to wymagane, w przeciwnym razie pojawi się błąd.

Po dokonaniu niezbędnych ustawień zaloguj się do serwera na utworzone wcześniej konto administratora domeny.

Konfigurowanie DNS na wielu kontrolerach domeny w domenie

Aby zapobiec problemom z replikacją, musisz ponownie zmienić ustawienia sieciowe i musisz to zrobić na każdym kontrolerze domeny (i na już istniejących) oraz za każdym razem, gdy dodajesz nowy kontroler domeny:

Jeśli masz więcej niż trzy kontrolery domeny w domenie, musisz zarejestrować serwery DNS za pomocą ustawień zaawansowanych w tej kolejności. Więcej o DNS możesz przeczytać w moim artykule.

Ustawienie czasu

Ten krok jest koniecznością, zwłaszcza jeśli tworzysz prawdziwe środowisko produkcyjne. Jak pamiętacie wcześniej wyłączyłem synchronizację czasu przez hypervisor i teraz trzeba to odpowiednio skonfigurować. Kontroler z rolą emulatora FSMO PDC jest odpowiedzialny za dystrybucję poprawnego czasu w całej domenie (Nie wiesz, co to za rola? Przeczytaj artykuł). W moim przypadku jest to oczywiście pierwszy kontroler domeny, który od samego początku jest nośnikiem wszystkich ról FSMO.

Skonfigurujemy czas na kontrolerach domeny za pomocą zasad grupy. Przypominamy, że konta komputerów kontrolerów domeny znajdują się w osobnym kontenerze i mają osobne domyślne zasady grupy. Nie musisz wprowadzać zmian w tej polityce, lepiej stworzyć nową.

Nazwij go tak, jak chcesz i jak obiekt zostanie utworzony, kliknij prawym przyciskiem myszy - Reszta. Iść do Konfiguracja komputera\Zasady\Szablony administracyjne\System\Usługa czasu systemu Windows\Dostawcy czasu. Aktywuj zasady Włącz klienta Windows NTP I Włącz serwer Windows NTP, przejdź do właściwości polityki Skonfiguruj klienta Windows NTP i ustaw typ protokołu - NTP, nie dotykaj pozostałych ustawień:

Czekamy na zastosowanie zasad (zajęło mi to około 5-8 minut, pomimo uruchomienia gpupdate/force i kilku restartów), po czym otrzymujemy:

Ogólnie rzecz biorąc, konieczne jest upewnienie się, że tylko emulator PDC synchronizuje czas ze źródeł zewnętrznych, a nie ze wszystkich kontrolerów domeny z rzędu, ale tak się stanie, ponieważ zasady grupy są stosowane do wszystkich obiektów w kontenerze. Musisz przekierować go do określonego obiektu konta komputera, który jest właścicielem roli emulatora kontrolera PDC. Odbywa się to również za pomocą polityk grupowych - w konsoli gpmc.msc kliknij lewym przyciskiem wybraną politykę, a po prawej stronie zobaczysz jej ustawienia. W filtrach bezpieczeństwa musisz dodać konto żądanego kontrolera domeny:

Przeczytaj więcej o zasadzie działania i konfiguracji usługi czasu w oficjalnej dokumentacji.

Na tym kończy się ustawianie czasu, a wraz z nim wstępna konfiguracja usługi Active Directory.

Active Directory

Active Directory(„Aktywne katalogi”, OGŁOSZENIE) - LDAP-kompatybilna implementacja usługi katalogowej korporacji Microsoft dla systemów operacyjnych rodziny Windows NT. Active Directory umożliwia administratorom korzystanie z zasad grupowych w celu zapewnienia spójnego ustawienia doświadczenia użytkownika, wdrażanie oprogramowania na wielu komputerach za pomocą zasad grupowych lub za pomocą Menedżer konfiguracji System Center(poprzednio Serwer zarządzania systemami firmy Microsoft), instaluj aktualizacje systemu operacyjnego, aplikacji i oprogramowania serwera na wszystkich komputerach w sieci za pomocą Usługi Aktualizacji Serwer Windows . Active Directory przechowuje dane i ustawienia środowiska w scentralizowanej bazie danych. sieci Active Directory mogą mieć różne rozmiary: od kilkudziesięciu do kilku milionów obiektów.

Reprezentacja Active Directory miało miejsce w 1999 roku, produkt został po raz pierwszy wydany z Serwer Windows 2000, a następnie został zmodyfikowany i ulepszony po wydaniu Windows Server 2003. Następnie Active Directory został ulepszony w Windows Server 2003 R2, Windows Server 2008 I Windows Server 2008 R2 i przemianowany na Usługi domenowe Active Directory. Usługa katalogowa była wcześniej nazywana Usługa katalogowa NT (NTDS), ta nazwa nadal można znaleźć w niektórych plikach wykonywalnych.

W przeciwieństwie do wersji Okna zanim Windows 2000 kto używał głównie protokołu NetBIOS do sieci, serwisu Active Directory zintegrowany z DNS I TCP/IP. Domyślny protokół uwierzytelniania to Kerberos. Jeśli klient lub aplikacja nie obsługuje uwierzytelniania Kerberos, protokół jest używany NTLM .

Urządzenie

Obiekty

Active Directory ma strukturę hierarchiczną składającą się z obiektów. Obiekty dzielą się na trzy główne kategorie: zasoby (takie jak drukarki), usługi (takie jak poczta e-mail) oraz konta użytkowników i komputerów. Active Directory dostarcza informacji o obiektach, pozwala organizować obiekty, kontrolować dostęp do nich, a także ustanawia reguły bezpieczeństwa.

Obiekty mogą być kontenerami na inne obiekty (grupy bezpieczeństwa i dystrybucyjne). Obiekt jest jednoznacznie identyfikowany poprzez swoją nazwę i posiada zestaw atrybutów – cech i danych, które może zawierać; te z kolei zależą od rodzaju obiektu. Atrybuty są podstawą składową struktury obiektu i są zdefiniowane w schemacie. Schemat określa, jakie typy obiektów mogą istnieć.

Sam schemat składa się z dwóch typów obiektów: obiektów klas schematu i obiektów atrybutów schematu. Jeden obiekt klasy schematu definiuje jeden typ obiektu Active Directory(na przykład obiekt użytkownika), a jeden obiekt atrybutu schematu definiuje atrybut, który może mieć obiekt.

Każdy obiekt atrybutu może być używany w kilku różnych obiektach klasy schematu. Obiekty te są nazywane obiektami schematu (lub metadanymi) i umożliwiają modyfikowanie i dodawanie do schematu w razie potrzeby. Jednak każdy obiekt schematu jest częścią definicji obiektów Active Directory, więc wyłączenie lub zmiana tych obiektów może mieć poważne konsekwencje, ponieważ w wyniku tych działań zmieni się struktura Active Directory. Zmiana w obiekcie schematu jest automatycznie propagowana do Active Directory. Po utworzeniu obiektu schematu nie można usunąć, można go tylko wyłączyć. Zazwyczaj wszystkie zmiany w schemacie są starannie zaplanowane.

Pojemnik podobny obiekt w tym sensie, że ma również atrybuty i należy do przestrzeni nazw , ale w przeciwieństwie do obiektu kontener nie oznacza niczego konkretnego: może zawierać grupę obiektów lub inne kontenery.

Struktura

Najwyższym poziomem struktury jest las - zbiór wszystkich obiektów, atrybutów i reguł (składnia atrybutów) w Active Directory. Las zawiera jedno lub więcej drzew połączonych przechodnie relacje zaufania . Drzewo zawiera co najmniej jedną domenę, również połączoną hierarchicznie za pomocą przechodnich relacji zaufania. Domeny są identyfikowane przez ich struktury nazw DNS - przestrzenie nazw.

Obiekty w domenie można grupować w kontenery — jednostki organizacyjne. Jednostki organizacyjne pozwalają stworzyć hierarchię w obrębie domeny, uprościć jej administrację oraz pozwalają modelować strukturę organizacyjną i/lub geograficzną firmy w Active Directory. Dywizje mogą zawierać inne dywizje. Korporacja Microsoft zaleca używanie jak najmniejszej liczby domen w Active Directory i używaj podziałów do strukturyzacji i polityk. Zasady grupy są często stosowane specjalnie do jednostek organizacyjnych. Zasady grupy same w sobie są obiektami. Podział to najniższy szczebel, na którym można delegować uprawnienia administracyjne.

Kolejny sposób na dzielenie Active Directory są witryny , które są sposobem fizycznego (a nie logicznego) grupowania na podstawie segmentów sieci. Witryny dzielą się na te z połączeniami przez kanały o niskiej szybkości (na przykład przez sieci globalne, korzystające z wirtualnych sieci prywatnych) oraz przez kanały o wysokiej przepustowości (na przykład przez sieć lokalną). Witryna może zawierać jedną lub więcej domen, a domena może zawierać jedną lub więcej witryn. Podczas projektowania Active Directory ważne jest, aby wziąć pod uwagę ruch sieciowy generowany podczas synchronizacji danych między witrynami.

Kluczowa decyzja projektowa Active Directory to decyzja o podzieleniu infrastruktury informacyjnej na domeny hierarchiczne i podziały najwyższego poziomu. Typowymi modelami stosowanymi do tego rozdziału są modele podziału według działów funkcjonalnych firmy, lokalizacji geograficznej i ról w infrastrukturze informatycznej firmy. Często stosowane są kombinacje tych modeli.

Struktura fizyczna i replikacja

Fizycznie informacje są przechowywane na co najmniej jednym równoważnym kontrolerze domeny, który zastąpił kontrolery używane w Windows NT podstawowy i zapasowy kontroler domeny, chociaż tak zwany serwer „operacji jednego wzorca”, który może emulować podstawowy kontroler domeny, jest zachowywany dla niektórych operacji. Każdy kontroler domeny przechowuje kopię danych do odczytu/zapisu. Zmiany wprowadzone na jednym kontrolerze są synchronizowane ze wszystkimi kontrolerami domeny podczas replikacji. Serwery, na których sama usługa Active Directory nie są zainstalowane, ale są zawarte w domenie Active Directory, nazywane są serwerami członkowskimi.

replikacja Active Directory wykonywane na życzenie. Usługa Kontroler spójności wiedzy tworzy topologię replikacji, która wykorzystuje lokacje zdefiniowane w systemie do zarządzania ruchem. Replikacja wewnątrzlokacyjna jest wykonywana często i automatycznie przez moduł sprawdzania spójności (poprzez powiadamianie partnerów replikacji o zmianach). Replikację między lokacjami można skonfigurować dla każdego kanału lokacji (w zależności od jakości kanału) - do każdego kanału można przypisać inną "stawkę" (lub "koszt") (np. DS3, , ISDN itp.), a ruch związany z replikacją będzie ograniczony, zaplanowany i routowany zgodnie z przydzielonym oszacowaniem łącza. Dane replikacji mogą przejściowo podróżować między wieloma lokacjami za pośrednictwem mostków łączy lokacji, jeśli „wynik” jest niski, chociaż usługa AD automatycznie przypisuje łączom typu lokacja-lokacja niższy wynik niż w przypadku łączy przechodnich. Replikacja lokacja-lokacja jest wykonywana przez serwery czołowe w każdej lokacji, które następnie replikują zmiany na każdym kontrolerze domeny w swojej lokacji. Replikacja wewnątrzdomenowa odbywa się zgodnie z protokołem RPC protokół IP, cross-domain - może również korzystać z protokołu SMTP.

Jeśli struktura Active Directory zawiera kilka domen, aby rozwiązać problem znajdowania obiektów, jest używany katalog globalny: Kontroler domeny, który zawiera wszystkie obiekty w lesie, ale z ograniczonym zestawem atrybutów (częściowa replika). Katalog jest przechowywany na określonych serwerach wykazu globalnego i obsługuje żądania międzydomenowe.

Możliwość obsługi jednego hosta umożliwia obsługę żądań, gdy replikacja na wielu hostach nie jest dozwolona. Istnieje pięć typów takich operacji: Emulacja kontrolera domeny (Emulator PDC), Host względnego identyfikatora (Wzorzec identyfikatora względnego lub wzorzec RID), Host infrastruktury (Wzorzec infrastruktury), Host schematu (Wzorzec schematu) i Host nazewnictwa domeny (Wzorzec nazewnictwa domeny). ). Pierwsze trzy role są unikalne w obrębie domeny, a dwie ostatnie są unikalne w całym lesie.

baza Active Directory można podzielić na trzy logiczne magazyny lub „partycje”. Schemat jest szablonem dla Active Directory i definiuje wszystkie typy obiektów, ich klasy i atrybuty, składnię atrybutów (wszystkie drzewa znajdują się w tym samym lesie, ponieważ mają ten sam schemat). Konfiguracja to struktura lasu i drzew Active Directory. Domena przechowuje wszystkie informacje o obiektach utworzonych w tej domenie. Pierwsze dwa magazyny są replikowane na wszystkie kontrolery domeny w lesie, trzecia partycja jest w pełni replikowana między kontrolerami replik w każdej domenie i częściowo replikowana na serwery wykazu globalnego.

nazewnictwo

Active Directory obsługuje następujące formaty nazewnictwa obiektów: ogólne nazwy typów UNC, URL I URL LDAP. Wersja LDAP Format nazewnictwa X.500 jest używany wewnętrznie Active Directory.

Każdy obiekt ma wytworne imię (Język angielski) wytworne imię, DN) . Na przykład obiekt drukarki o nazwie HPLaser3 w OU Marketing i w domenie foo.org będą miały następującą nazwę wyróżniającą: CN=HPLaser3,OU=Marketing,DC=foo,DC=org , gdzie CN to nazwa zwyczajowa, OU to sekcja, a DC to domena klasa obiektu. Nazwy wyróżniające mogą mieć znacznie więcej części niż cztery części w tym przykładzie. Obiekty mają również nazwy kanoniczne. Są to nazwy wyróżniające napisane w odwrotnej kolejności, bez identyfikatorów i z użyciem ukośników jako separatorów: foo.org/Marketing/HPLaser3 . Aby zdefiniować obiekt w jego kontenerze, użyj względne imię wyróżniające : CN=HPLaser3. Każdy obiekt ma również globalnie unikalny identyfikator ( GUID) to unikalny i niezmienny 128-bitowy ciąg używany w Active Directory do wyszukiwania i replikacji. Niektóre obiekty mają również główną nazwę użytkownika ( UPN, zgodnie z RFC 822) w formacie obiekt@domena.

Integracja z UNIX

Różne poziomy interakcji z Active Directory można zaimplementować w większości UNIX-podobne do systemów operacyjnych dzięki zgodnym ze standardami LDAP klientów, ale takie systemy zazwyczaj nie rozumieją większości atrybutów związanych z komponentami Okna takie jak zasady grupy i obsługa zaufania jednokierunkowego.

Dostawcy zewnętrzni oferują integrację Active Directory na platformach UNIX, włącznie z UNIX, linux, Mac OS X oraz szereg aplikacji opartych Jawa, z pakietem produktów:

Schematyczne dodatki dostarczane z Windows Server 2003 R2 zawierać atrybuty, które są wystarczająco blisko związane z RFC 2307, aby mogły być używane powszechnie. Zaproponowano podstawowe implementacje RFC 2307, nss_ldap i pam_ldap PADL.com, bezpośrednio obsługują te atrybuty. Standardowy schemat członkostwa w grupie jest zgodny z RFC 2307bis (proponowany). Windows Server 2003 R2 zawiera Microsoft Management Console do tworzenia i edytowania atrybutów.

Alternatywą jest skorzystanie z innej usługi katalogowej, takiej jak 389 Serwer katalogów(poprzednio Fedora Directory Server, FDS), eB2Bcom ViewDS v7.1 Katalog z obsługą XML lub Serwer katalogów systemu Java firmy Sun od Mikrosystemy słoneczne, który wykonuje dwukierunkową synchronizację z Active Directory, wdrażając w ten sposób „odzwierciedlaną” integrację, gdy klienci UNIX I linux są uwierzytelnione FDS i klienci Okna są uwierzytelnione Active Directory. Inną opcją jest użycie OtwórzLDAP z możliwością prześwitującej nakładki, rozszerzającej elementy zdalnego serwera LDAP dodatkowe atrybuty przechowywane w lokalnej bazie danych.

Active Directory zautomatyzowane za pomocą Powershell .

Literatura

- Rand Morimoto, Kenton Gardiner, Michael Noel, Joe Koka Microsoft Exchange Server 2003. Kompletny przewodnik = Microsoft Exchange Server 2003 uwolniony. - M .: "Williams", 2006. - S. 1024. - ISBN 0-672-32581-0

Zobacz też

Spinki do mankietów

Uwagi

| Składniki systemu Microsoft Windows | |

|---|---|

| Główny | |

| Usługi kierownictwo |

|

| Aplikacje |

Skontaktuj się z producentem DVD Faksowanie i skanowanie Internet Explorer Dziennik Lupa Centrum multimedialne Windows Media Player Program współpracy Centrum urządzeń z systemem Windows Mobile Centrum Mobilności Malowanie Narratora Osobisty edytor postaci Zdalna pomoc Rozpoznawanie mowy słowo pad Zeszyt Panel boczny nagrywanie dźwięku Kalendarz Kalkulator Nożyce Poczta tabela symboli historyczny: Filmowiec Spotkanie w sieci Outlook Express Kierownik programu Menedżer plików album zdjęć |

| Gry | |

| Jądro systemu operacyjnego | |

| Usługi | |

| Plik systemy |

|

| serwer |

Active Directory Usługi wdrożeniowe Usługa replikacji plików Domeny DNS Przekierowanie folderu MSMQ usług multimedialnych Hyper-V IIS Ochrona dostępu do sieci (NAP) Usługi drukowania dla UNIX Zdalna kompresja różnicowa Usługi instalacji zdalnej Usługa zarządzania prawami Profile użytkowników w roamingu SharePoint Menedżer zasobów systemu Zdalny ekran WSUS Zasady grupy Rozproszony koordynator transakcji |

| Architektura | |

| Bezpieczeństwo | |

| Zgodność | |

| Microsoft | ||

|---|---|---|

| NA | ||

| Oprogramowanie serwerowe | ||

| Technologia | ||

| Internet | ||

| Gry | ||

| Sprzęt komputerowy bezpieczeństwo |

||

| Edukacja | ||

| Koncesjonowanie | ||

| Podziały | ||

Active Directory to usługa zarządzania systemem. Stanowią znacznie lepszą alternatywę dla grup lokalnych i pozwalają na tworzenie sieci komputerowych z efektywnym zarządzaniem i niezawodną ochroną danych.

Jeśli nie spotkałeś się wcześniej z pojęciem Active Directory i nie wiesz, jak działają takie usługi, ten artykuł jest dla Ciebie. Zobaczmy, co oznacza ta koncepcja, jakie są zalety takich baz danych oraz jak je tworzyć i konfigurować do początkowego użycia.

Active Directory to bardzo wygodny sposób zarządzania systemami. Dzięki Active Directory możesz efektywnie zarządzać swoimi danymi.

Usługi te umożliwiają tworzenie pojedynczej bazy danych zarządzanej przez kontrolery domeny. Jeśli jesteś właścicielem firmy, zarządzasz biurem lub ogólnie kontrolujesz działania wielu osób, które trzeba zebrać, taka domena będzie potrzebna.

Obejmuje wszystkie obiekty - komputery, drukarki, faksy, konta użytkowników i tak dalej. Suma domen, w których znajdują się dane, jest określana jako „las”. Baza Active Directory to środowisko domenowe, w którym liczba obiektów może wynosić do 2 miliardów. Czy możesz sobie wyobrazić te wagi?

Oznacza to, że za pomocą takiego „lasu” lub bazy danych można podłączyć dużą liczbę pracowników i sprzętu w biurze i nie będąc przywiązanym do miejsca - inni użytkownicy mogą być również połączeni w usługach, na przykład z biuro firmy w innym mieście.

Dodatkowo w ramach usług Active Directory powstaje i łączy się kilka domen – im większa firma, tym więcej środków potrzeba na kontrolę jej technologii w ramach bazy danych.

Co więcej, podczas tworzenia takiej sieci określana jest jedna domena kontrolna, a nawet przy późniejszej obecności innych domen, pierwotna nadal pozostaje „rodzicem” - to znaczy tylko ma pełny dostęp do zarządzania informacją.

Gdzie są przechowywane te dane i co zapewnia istnienie domen? Kontrolery służą do tworzenia Active Directory. Zwykle są dwa - jeśli coś się stanie z jednym, informacje zostaną zapisane na drugim kontrolerze.

Inną opcją wykorzystania bazy jest sytuacja, gdy np. Twoja firma współpracuje z inną i musisz zrealizować wspólny projekt. W takim przypadku może być konieczny dostęp osób nieuprawnionych do plików domeny, a tutaj można ustanowić swego rodzaju „powiązanie” między dwoma różnymi „lasami”, otwarty dostęp do wymaganych informacji bez narażania bezpieczeństwa innych dane.

Ogólnie rzecz biorąc, Active Directory jest środkiem do tworzenia bazy danych w określonej strukturze, niezależnie od jej wielkości. Użytkownicy i cały sprzęt są połączeni w jeden „las”, tworzone są domeny i umieszczane na kontrolerach.

Wskazane jest również doprecyzowanie - działanie usług jest możliwe tylko na urządzeniach z systemami Windows Server. Dodatkowo na kontrolerach tworzone są 3-4 serwery DNS. Obsługują główną strefę domeny, a w przypadku awarii jednego z nich zastępują go inne serwery.

Po krótkim omówieniu Active Directory dla manekinów, naturalnie zastanawiasz się - po co zmieniać grupę lokalną na całą bazę danych? Oczywiście pole możliwości jest tutaj znacznie szersze i aby poznać inne różnice między tymi usługami do zarządzania systemem, przyjrzyjmy się bliżej ich zaletom.

Korzyści z Active Directory

Zalety Active Directory są następujące:

- Używanie jednego zasobu do uwierzytelniania. W tym scenariuszu musisz dodać na każdym komputerze wszystkie konta wymagające dostępu do ogólnych informacji. Im więcej użytkowników i sprzętu, tym trudniej jest zsynchronizować te dane między nimi.

I tak, korzystając z usług z bazą danych, konta są przechowywane w jednym miejscu, a zmiany od razu zaczynają obowiązywać na wszystkich komputerach.

Jak to działa? Każdy pracownik przychodząc do biura uruchamia system i loguje się na swoje konto. Żądanie logowania zostanie automatycznie przesłane do serwera, a uwierzytelnienie nastąpi za jego pośrednictwem.

Jeśli chodzi o pewną kolejność prowadzenia ewidencji, zawsze można podzielić użytkowników na grupy – „Kadry” lub „Księgowość”.

W tym przypadku jeszcze łatwiej jest zapewnić dostęp do informacji – jeśli potrzebujesz otworzyć folder dla pracowników z jednego działu, robisz to poprzez bazę danych. Razem uzyskują dostęp do wymaganego folderu danych, podczas gdy pozostałe dokumenty pozostają zamknięte.

- Kontrola nad każdym członkiem bazy danych.

Jeśli w grupie lokalnej każdy członek jest niezależny, trudno jest sterować nim z innego komputera, wtedy pewne reguły można ustawić w domenach, które odpowiadają polityce firmy.

Jako administrator systemu możesz ustawić ustawienia dostępu i zabezpieczeń, a następnie zastosować je dla każdej grupy użytkowników. Oczywiście, w zależności od hierarchii, niektórym grupom można zdefiniować bardziej rygorystyczne ustawienia, podczas gdy innym można przyznać dostęp do innych plików i działań w systemie.

Ponadto, gdy do firmy wejdzie nowa osoba, jej komputer natychmiast otrzyma niezbędny zestaw ustawień, w którym zawarte są komponenty do pracy.

- Wszechstronność w instalacji oprogramowania.

Nawiasem mówiąc, o komponentach - za pomocą Active Directory możesz przypisać drukarki, natychmiast zainstalować niezbędne programy dla wszystkich pracowników i ustawić ustawienia prywatności. Ogólnie rzecz biorąc, stworzenie bazy danych znacznie zoptymalizuje pracę, monitoruje bezpieczeństwo i zjednoczy użytkowników w celu uzyskania maksymalnej wydajności.

A jeśli firma prowadzi osobne narzędzie lub usługi specjalne, można je zsynchronizować z domenami i ułatwić do nich dostęp. W jaki sposób? Jeśli połączysz wszystkie produkty używane w firmie, pracownik nie będzie musiał wpisywać różnych loginów i haseł, aby wejść do każdego programu – te informacje będą wspólne.

Teraz, gdy korzyści i znaczenie korzystania z Active Directory są jasne, przyjrzyjmy się procesowi instalacji tych usług.

Korzystanie z bazy danych w systemie Windows Server 2012

Instalowanie i konfigurowanie Active Directory nie jest trudne, a także łatwiejsze niż się wydaje na pierwszy rzut oka.

Aby załadować usługi, najpierw musisz wykonać następujące czynności:

- Zmień nazwę komputera: kliknij „Start”, otwórz Panel sterowania, element „System”. Wybierz „Zmień ustawienia” i we właściwościach obok wiersza „Nazwa komputera” kliknij „Zmień”, wprowadź nową wartość dla komputera hosta.

- Uruchom ponownie zgodnie z wymaganiami komputera.

- Skonfiguruj ustawienia sieciowe w następujący sposób:

- Za pomocą panelu sterowania otwórz menu z sieciami i udostępnianiem.

- Popraw ustawienia adaptera. Kliknij prawym przyciskiem myszy „Właściwości” i otwórz kartę „Sieć”.

- W oknie z listy kliknij Protokół internetowy pod numerem 4, ponownie kliknij „Właściwości”.

- Wprowadź wymagane ustawienia, na przykład: adres IP - 192.168.10.252 , maska podsieci - 255.255.255.0, podbrama główna - 192.168.10.1.

- W wierszu „Preferowany serwer DNS” podaj adres serwera lokalnego, w „Alternatywny…” - inne adresy serwerów DNS.

- Zapisz zmiany i zamknij okna.

Zainstaluj role Active Directory w następujący sposób:

- Na początku otwórz „Menedżera serwera”.

- Z menu wybierz Dodaj role i funkcje.

- Kreator uruchomi się, ale możesz pominąć pierwsze okno opisu.

- Sprawdź wiersz „Zainstaluj role i funkcje”, przejdź dalej.

- Wybierz swój komputer, aby umieścić na nim Active Directory.

- Na liście zaznacz rolę, którą chcesz wczytać — w Twoim przypadku jest to „Usługi domenowe w usłudze Active Directory”.

- Pojawi się małe okno z prośbą o pobranie komponentów wymaganych dla usług - zaakceptuj to.

- Po wyświetleniu monitu o zainstalowanie innych komponentów - jeśli ich nie potrzebujesz, po prostu pomiń ten krok, klikając „Dalej”.

- Kreator instalacji wyświetli okno z opisami instalowanych usług - czytaj dalej i przejdź dalej.

- Pojawi się lista komponentów, które zamierzamy zainstalować - sprawdź, czy wszystko się zgadza, a jeśli tak, kliknij odpowiedni przycisk.

- Zamknij okno po zakończeniu procesu.

- To wszystko - usługi są ładowane na twoim komputerze.

Konfiguracja Active Directory

Aby skonfigurować usługę domeny, musisz wykonać następujące czynności:

- Uruchom kreatora konfiguracji o tej samej nazwie.

- Kliknij żółty wskaźnik u góry okna i wybierz „Promuj serwer na kontroler domeny”.

- Kliknij dodaj nowy „las” i utwórz nazwę domeny głównej, a następnie kliknij „Dalej”.

- Określ tryby działania „lasu” i domeny - najczęściej pokrywają się.

- Utwórz hasło, ale pamiętaj je. Pójść dalej.

- Następnie możesz zobaczyć ostrzeżenie, że domena nie jest delegowana i sugestia sprawdzenia nazwy domeny - możesz pominąć te kroki.

- W następnym oknie możesz zmienić ścieżkę do katalogów bazy danych - zrób to, jeśli ci nie odpowiadają.

- Teraz zobaczysz wszystkie opcje, które zamierzasz ustawić - sprawdź, czy wybrałeś je poprawnie i przejdź dalej.

- Aplikacja sprawdzi, czy wymagania wstępne są spełnione, a jeśli nie ma komentarzy lub nie są one krytyczne, kliknij "Zainstaluj".

- Po zakończeniu instalacji komputer uruchomi się ponownie.

Być może zastanawiasz się również, jak dodać użytkownika do bazy danych. W tym celu użyj menu „Użytkownicy lub komputery Active Directory”, które znajdziesz w sekcji „Administracja” w panelu sterowania, lub skorzystaj z menu ustawień bazy danych.

Aby dodać nowego użytkownika, kliknij prawym przyciskiem myszy nazwę domeny, wybierz „Utwórz”, po „Podział”. Przed Tobą pojawi się okno, w którym należy wpisać nazwę nowego działu - służy ono jako folder, w którym możesz gromadzić użytkowników z różnych działów. W ten sam sposób utworzysz później kilka kolejnych dywizji i poprawnie rozmieścisz wszystkich pracowników.

Następnie, po utworzeniu nazwy działu, kliknij go prawym przyciskiem myszy i wybierz „Utwórz”, po - „Użytkownik”. Teraz pozostaje tylko wprowadzić niezbędne dane i ustawić ustawienia dostępu dla użytkownika.

Po utworzeniu nowego profilu kliknij go, wybierając menu kontekstowe i otwórz „Właściwości”. W zakładce „Konto” odznacz pole obok „Zablokuj…”. To wszystko.

Ogólny wniosek jest taki, że Active Directory jest potężnym i użytecznym narzędziem do zarządzania systemem, które pomoże zjednoczyć komputery wszystkich pracowników w jeden zespół. Za pomocą usług można stworzyć bezpieczną bazę danych oraz znacząco zoptymalizować pracę i synchronizację informacji pomiędzy wszystkimi użytkownikami. Jeśli Twoja firma i każde inne miejsce pracy jest połączone z komputerami elektronicznymi i siecią, musisz skonsolidować konta oraz śledzić pracę i prywatność, zainstalowanie bazy danych opartej na Active Directory będzie świetnym rozwiązaniem.

Dobrze obeznany z małym biznesem od środka, zawsze interesowały mnie poniższe pytania. Wyjaśnij, dlaczego pracownik powinien korzystać z przeglądarki, którą lubi administrator systemu na komputerze służbowym? Albo weźmy jakiekolwiek inne oprogramowanie, na przykład ten sam archiwizator, klient poczty, klient komunikatora... To płynnie podpowiadam na standaryzację i to nie na podstawie osobistej sympatii administratora systemu, ale na zasadzie wystarczalności funkcjonalności, kosztów utrzymania i wsparcia tych produktów oprogramowania. Zacznijmy traktować IT jako naukę ścisłą, a nie rzemiosło, kiedy każdy robi, co może. Również w małych firmach jest z tym wiele problemów. Wyobraź sobie, że firma zmienia kilku takich administratorów w trudnym czasie kryzysu, co powinni zrobić biedni użytkownicy w takiej sytuacji? Stale się uczyć?

Spójrzmy z drugiej strony. Każdy lider powinien rozumieć, co się teraz dzieje w firmie (w tym w IT). Jest to niezbędne do monitorowania bieżącej sytuacji, szybkiego reagowania na pojawiające się różnego rodzaju problemy. Ale to zrozumienie jest ważniejsze dla planowania strategicznego. Rzeczywiście mając mocny i niezawodny fundament możemy zbudować dom na 3 lub 5 kondygnacjach, wykonać dach o różnych kształtach, zrobić balkony czy ogród zimowy. Podobnie w IT mamy solidne podstawy – możemy nadal wykorzystywać bardziej złożone produkty i technologie do rozwiązywania problemów biznesowych.

W pierwszym artykule porozmawiamy o takim fundamencie - usługach Active Directory. Zostały zaprojektowane, aby stać się mocnym fundamentem infrastruktury IT firmy dowolnej wielkości i dowolnej branży. Co to jest? Porozmawiajmy o tym tutaj...

I zacznijmy rozmowę od prostych pojęć - domena i usługi Active Directory.

Domena jest główną jednostką administracyjną w infrastrukturze sieciowej przedsiębiorstwa, która obejmuje wszystkie obiekty sieciowe, takie jak użytkownicy, komputery, drukarki, udziały i inne. Zbiór takich domen nazywa się lasem.

Usługi Active Directory (usługi Active Directory) to rozproszona baza danych zawierająca wszystkie obiekty domeny. Środowisko domeny Active Directory to pojedynczy punkt uwierzytelniania i autoryzacji użytkowników i aplikacji w całym przedsiębiorstwie. Wraz z organizacją domeny i wdrożeniem usług Active Directory rozpoczyna się budowa infrastruktury informatycznej przedsiębiorstwa.

Baza danych Active Directory jest przechowywana na dedykowanych serwerach - kontrolerach domeny. Usługi Active Directory to rola systemów operacyjnych Microsoft Windows Server. Usługi Active Directory są wysoce skalowalne. W lesie Active Directory można utworzyć ponad 2 miliardy obiektów, co umożliwia wdrożenie usługi katalogowej w firmach z setkami tysięcy komputerów i użytkowników. Hierarchiczna struktura domen pozwala na elastyczne skalowanie infrastruktury IT do wszystkich oddziałów i regionalnych oddziałów firm. Dla każdego oddziału lub oddziału firmy można utworzyć osobną domenę, z własnymi politykami, własnymi użytkownikami i grupami. W przypadku każdej domeny podrzędnej uprawnienia administracyjne można przekazać administratorom systemu lokalnego. Jednocześnie domeny podrzędne są nadal podporządkowane domenom nadrzędnym.

Ponadto usługi Active Directory umożliwiają konfigurowanie relacji zaufania między lasami domen. Każda firma ma swój własny las domen, każda z własnymi zasobami. Czasami jednak konieczne może być udostępnienie zasobów firmowych pracownikom innej firmy – praca z udostępnionymi dokumentami i aplikacjami w ramach wspólnego projektu. W tym celu można ustanowić relacje zaufania między lasami organizacji, co pozwoli pracownikom jednej organizacji zalogować się do domeny innej.

Aby zapewnić odporność na awarie usług Active Directory, należy wdrożyć co najmniej dwa kontrolery domeny w każdej domenie. Wszystkie zmiany są automatycznie replikowane między kontrolerami domeny. W przypadku awarii jednego z kontrolerów domeny nie ma to wpływu na sieć, ponieważ reszta nadal działa. Dodatkową warstwę odporności zapewnia hostowanie serwerów DNS na kontrolerach domeny w usłudze Active Directory, dzięki czemu każda domena może mieć wiele serwerów DNS obsługujących podstawową strefę domeny. A jeśli jeden z serwerów DNS ulegnie awarii, reszta będzie nadal działać. O roli i znaczeniu serwerów DNS w infrastrukturze IT opowiemy w jednym z artykułów z serii.

Ale to wszystko są techniczne aspekty wdrażania i utrzymywania usług Active Directory. Porozmawiajmy o korzyściach, jakie przynosi firmie odejście od sieci peer-to-peer przy użyciu grup roboczych.

1. Pojedynczy punkt uwierzytelniania

W grupie roboczej na każdym komputerze lub serwerze będziesz musiał ręcznie dodać pełną listę użytkowników, którzy potrzebują dostępu do sieci. Jeśli nagle jeden z pracowników zechce zmienić swoje hasło, to będzie trzeba je zmienić na wszystkich komputerach i serwerach. Cóż, jeśli sieć składa się z 10 komputerów, ale jeśli jest ich więcej? Podczas korzystania z domeny Active Directory wszystkie konta użytkowników są przechowywane w jednej bazie danych, a wszystkie komputery uzyskują do niej dostęp w celu autoryzacji. Wszyscy użytkownicy domeny znajdują się w odpowiednich grupach, np. „Księgowość”, „Dział finansowy”. Wystarczy raz ustawić uprawnienia dla określonych grup, a wszyscy użytkownicy otrzymają odpowiedni dostęp do dokumentów i aplikacji. W przypadku pojawienia się nowego pracownika w firmie tworzone jest dla niego konto, które zaliczane jest do odpowiedniej grupy – pracownik uzyskuje dostęp do wszystkich zasobów sieciowych, do których powinien mieć dostęp. Jeśli pracownik zrezygnuje, wystarczy zablokować - i natychmiast straci dostęp do wszystkich zasobów (komputerów, dokumentów, aplikacji).

2. Pojedynczy punkt zarządzania polityką

W grupie roboczej wszystkie komputery są równe. Żaden z komputerów nie może kontrolować drugiego, nie można kontrolować zgodności z jednolitymi politykami i regułami bezpieczeństwa. W przypadku korzystania z pojedynczego katalogu Active Directory wszyscy użytkownicy i komputery są hierarchicznie rozmieszczone w jednostkach organizacyjnych, z których każda podlega jednolitym zasadom grupowym. Polityki umożliwiają ustawienie jednolitych ustawień i ustawień zabezpieczeń dla grupy komputerów i użytkowników. Po dodaniu nowego komputera lub użytkownika do domeny automatycznie otrzymuje ustawienia zgodne z przyjętymi standardami korporacyjnymi. Za pomocą zasad można centralnie przypisywać drukarki sieciowe do użytkowników, instalować niezbędne aplikacje, ustawiać ustawienia zabezpieczeń przeglądarki i konfigurować aplikacje pakietu Microsoft Office.

3. Zwiększony poziom bezpieczeństwa informacji

Korzystanie z usług Active Directory znacznie poprawia bezpieczeństwo sieci. Po pierwsze, jest to pojedyncze i bezpieczne przechowywanie kont. W środowisku domeny wszystkie hasła dla użytkowników domeny są przechowywane na dedykowanych serwerach - kontrolerach domeny, które zazwyczaj są chronione przed dostępem z zewnątrz. Po drugie, podczas korzystania ze środowiska domeny do uwierzytelniania używany jest protokół Kerberos, który jest znacznie bezpieczniejszy niż NTLM używany w grupach roboczych.

4. Integracja z aplikacjami i sprzętem firmowym

Dużą zaletą usług Active Directory jest zgodność ze standardem LDAP, który jest obsługiwany przez inne systemy, takie jak serwery pocztowe (Exchange Server), serwery proxy (ISA Server, TMG). I to niekoniecznie tylko produkty Microsoftu. Zaletą tej integracji jest to, że użytkownik nie musi pamiętać dużej liczby loginów i haseł, aby uzyskać dostęp do konkretnej aplikacji, we wszystkich aplikacjach użytkownik ma te same poświadczenia – jego uwierzytelnianie odbywa się w jednym Active Directory. Windows Server zapewnia integrację Active Directory z protokołem RADIUS, który jest obsługiwany przez szeroką gamę urządzeń sieciowych. Dzięki temu możliwe jest np. zapewnienie uwierzytelnienia użytkowników domeny przy łączeniu się przez VPN z zewnątrz, wykorzystanie punktów dostępowych Wi-Fi w firmie.

5. Zunifikowany magazyn konfiguracji aplikacji

Niektóre aplikacje przechowują swoją konfigurację w Active Directory, na przykład Exchange Server. Wdrożenie usługi katalogowej Active Directory jest warunkiem wstępnym działania tych aplikacji. Przechowywanie konfiguracji aplikacji w usłudze katalogowej jest korzystne pod względem elastyczności i niezawodności. Na przykład w przypadku całkowitej awarii serwera Exchange cała jego konfiguracja pozostanie nienaruszona. Aby przywrócić funkcjonalność poczty firmowej, wystarczy ponownie zainstalować Exchange Server w trybie odzyskiwania.

Podsumowując, chciałbym jeszcze raz skupić się na tym, że usługi Active Directory są sercem infrastruktury IT przedsiębiorstwa. W przypadku awarii sparaliżowana zostanie cała sieć, wszystkie serwery, praca wszystkich użytkowników. Nikt nie będzie mógł zalogować się do komputera, uzyskać dostępu do swoich dokumentów i aplikacji. Dlatego usługa katalogowa musi być starannie zaprojektowana i wdrożona, z uwzględnieniem wszelkich możliwych niuansów, np. przepustowości kanałów pomiędzy oddziałami czy oddziałami firmy (ma to bezpośredni wpływ na szybkość logowania użytkowników do systemu, a także wymianę danych pomiędzy kontrolery domeny).