Active Directory (AD) - Microsoft Server operatsion tizimi uchun mo'ljallangan yordamchi dastur. U dastlab foydalanuvchi kataloglariga kirish uchun engil algoritm sifatida yaratilgan. Windows Server 2008 versiyasidan boshlab avtorizatsiya xizmatlari bilan integratsiya paydo bo'ldi.

Tizim markazi konfiguratsiya menejeridan foydalangan holda barcha boshqariladigan shaxsiy kompyuterlarda bir xil turdagi sozlamalar va dasturiy ta'minotni qo'llaydigan guruh siyosatiga rioya qilish imkoniyatini beradi.

Agar yangi boshlanuvchilar uchun oddiy so'z bilan aytganda, bu mahalliy tarmoqdagi barcha kirishlar va ruxsatlarni bir joydan boshqarishga imkon beruvchi server roli.

Funktsiyalar va maqsadlar

Microsoft Active Directory - (katalog deb ataladigan) foydalanuvchilar va tarmoq ma'lumotlarini boshqarish imkonini beruvchi vositalar to'plami. asosiy maqsad Yaratish - keng tarmoqlarda tizim ma'murlarining ishini osonlashtirish.

Kataloglar foydalanuvchilar, guruhlar, tarmoq qurilmalari, fayl resurslari - bir so'z bilan aytganda, ob'ektlar bilan bog'liq turli xil ma'lumotlarni o'z ichiga oladi. Masalan, katalogda saqlanadigan foydalanuvchi atributlari quyidagilar bo'lishi kerak: manzil, login, parol, mobil telefon raqami va boshqalar. Katalog sifatida ishlatiladi autentifikatsiya nuqtalari, uning yordamida siz foydalanuvchi haqida kerakli ma'lumotlarni topishingiz mumkin.

Ish jarayonida uchraydigan asosiy tushunchalar

AD bilan ishlashda qo'llaniladigan bir qator maxsus tushunchalar mavjud:

- Server - bu barcha ma'lumotlarni o'z ichiga olgan kompyuter.

- Tekshiruvchi - bu domendan foydalanadigan odamlarning so'rovlarini bajaradigan AD roliga ega server.

- AD domeni bir vaqtning o'zida umumiy katalog ma'lumotlar bazasidan foydalanadigan yagona nom ostida birlashtirilgan qurilmalar to'plamidir.

- Ma'lumotlar do'koni har qanday domen boshqaruvchisidan ma'lumotlarni saqlash va olish uchun mas'ul bo'lgan katalogning bir qismidir.

Faol kataloglar qanday ishlaydi

Ishning asosiy tamoyillari quyidagilardan iborat:

- Ruxsat, buning yordamida shaxsiy parolni kiritish orqali tarmoqdagi shaxsiy kompyuterdan foydalanish mumkin bo'ladi. Bunday holda, hisobdan barcha ma'lumotlar uzatiladi.

- Xavfsizlik. Active Directory foydalanuvchini tanib olish funksiyalarini o'z ichiga oladi. Har qanday tarmoq ob'ekti uchun siz masofadan turib, bitta qurilmadan kerakli huquqlarni o'rnatishingiz mumkin, bu toifalar va muayyan foydalanuvchilarga bog'liq bo'ladi.

- Tarmoq boshqaruvi bir nuqtadan. Active Directory bilan ishlashda tizim administratoriga kirish huquqlarini, masalan, printerga o'zgartirish kerak bo'lsa, barcha shaxsiy kompyuterlarni qayta sozlash shart emas. O'zgarishlar masofaviy va global miqyosda amalga oshiriladi.

- Bajarildi DNS integratsiyasi. Uning yordami bilan ADda hech qanday chalkashlik yo'q, barcha qurilmalar World Wide Webdagi kabi belgilanadi.

- katta miqyosda. Serverlar to'plamini bitta Active Directory orqali boshqarish mumkin.

- Qidirmoq turli parametrlarga ko'ra amalga oshiriladi, masalan, kompyuter nomi, login.

Ob'ektlar va atributlar

Ob'ekt - o'z nomi bilan birlashtirilgan, tarmoq resursini ifodalovchi atributlar to'plami.

Atribut - katalogdagi ob'ektning xarakteristikalari. Masalan, bularga foydalanuvchining to'liq ismi, uning logini kiradi. Ammo shaxsiy kompyuter hisobining atributlari ushbu kompyuterning nomi va uning tavsifi bo'lishi mumkin.

"Xodim" - "Ism", "Lavozim" va "TabN" atributlariga ega bo'lgan ob'ekt.

LDAP konteyneri va nomi

Konteyner - bu mumkin bo'lgan ob'ekt turi boshqa obyektlardan iborat. Masalan, domen hisob ob'ektlarini o'z ichiga olishi mumkin.

Ularning asosiy maqsadi ob'ektni buyurtma qilish belgilar turi bo'yicha. Ko'pincha konteynerlar bir xil atributlarga ega ob'ektlarni guruhlash uchun ishlatiladi.

Deyarli barcha konteynerlar ob'ektlar to'plamiga, resurslar esa Active Directoryning yagona ob'ektiga mos keladi. AD konteynerlarining asosiy turlaridan biri tashkilot birligi yoki OU (tashkiliy birlik). Ushbu konteynerga joylashtirilgan ob'ektlar faqat ular yaratilgan domenga tegishli.

Lightweight Directory Access Protocol (LDAP) TCP/IP ulanishlari uchun asosiy algoritmdir. U katalog xizmatlariga kirish vaqtida nuanslar miqdorini kamaytirish uchun yaratilgan. Shuningdek, LDAP katalog ma'lumotlarini so'rash va tahrirlash uchun ishlatiladigan amallarni belgilaydi.

Daraxt va sayt

Domen daraxti - bu umumiy sxema va konfiguratsiyaga ega bo'lgan, umumiy nomlar maydonini tashkil etuvchi va ishonchli munosabatlar bilan bog'langan tuzilma, domenlar to'plami.

Domenlar o'rmoni - bu bir-biriga bog'langan daraxtlar to'plami.

Sayt - tarmoqning fizik modelini ifodalovchi, uni qurishning mantiqiy ko'rinishidan qat'i nazar, rejalashtirish amalga oshiriladigan IP quyi tarmoqlaridagi qurilmalar to'plami. Active Directory n ta sayt yaratish yoki bitta sayt ostida n ta domenni birlashtirish imkoniyatiga ega.

Active Directory-ni o'rnatish va sozlash

Endi to'g'ridan-to'g'ri Windows Server 2008 yordamida Active Directory-ni o'rnatishga o'tamiz (protsedura boshqa versiyalarda ham xuddi shunday):

“OK” tugmasini bosing. E'tibor bering, bu qiymatlar shart emas. Tarmog'ingizdagi IP-manzil va DNS-dan foydalanishingiz mumkin.

- Keyinchalik, "Ishga tushirish" menyusiga o'tishingiz kerak, "Ma'muriy asboblar" va "" ni tanlang.

- "Rollar" bandiga o'ting, "Rollar" bandini tanlang. Rollarni qo'shish”.

- "Active Directory Domain Services" ni tanlang, "Keyingi" tugmasini ikki marta bosing va keyin "O'rnatish".

- O'rnatish tugashini kuting.

- Boshlash menyusini oching -" Yugurish". Maydonga dcpromo.exe kiriting.

- "Keyingi" tugmasini bosing.

- Elementni tanlang " Yangi o'rmonda yangi domen yarating” va yana “Keyingi” tugmasini bosing.

- Keyingi oynada ismni kiriting, "Keyingi" tugmasini bosing.

- Tanlang Moslik rejimi(Windows Server 2008).

- Keyingi oynada hamma narsani sukut bo'yicha qoldiring.

- boshlanadi konfiguratsiya oynasiDNS. Ilgari u serverda ishlatilmagani uchun delegatsiya yaratilmagan.

- O'rnatish uchun katalogni tanlang.

- Ushbu bosqichdan so'ng siz sozlashingiz kerak boshqaruv paroli.

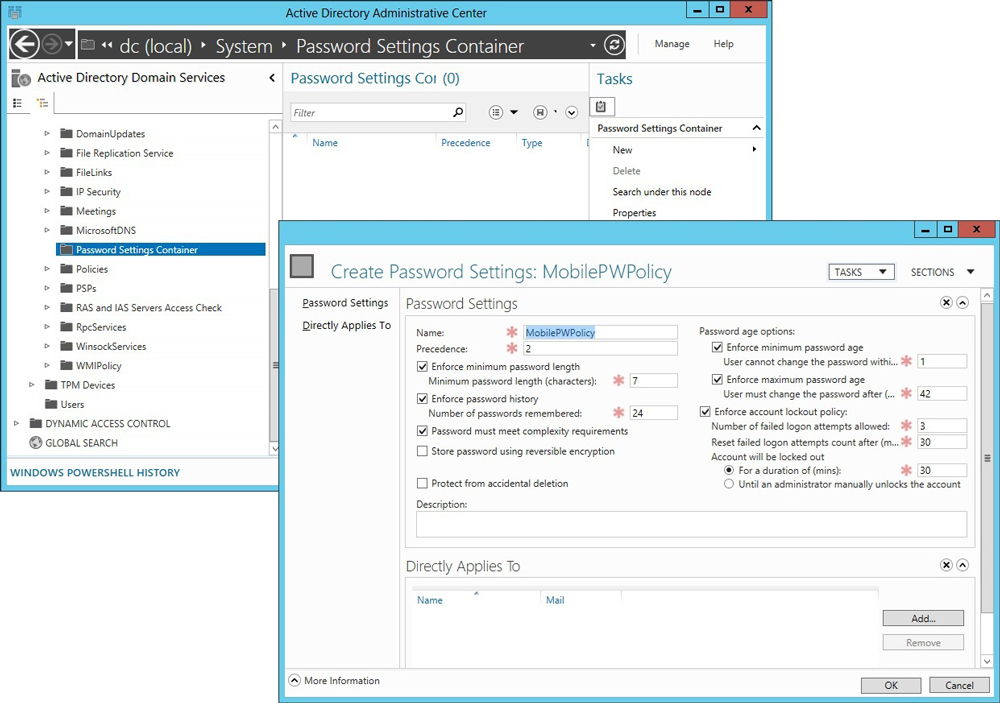

Xavfsiz bo'lish uchun parol quyidagi talablarga javob berishi kerak:

AD komponentni sozlash jarayonini tugatgandan so'ng, serverni qayta ishga tushirishingiz kerak.

Konfiguratsiya tugallandi, qo'shimcha element va rol tizimga o'rnatildi. Siz ADni faqat Serverlar oilasining Windows-ga o'rnatishingiz mumkin, oddiy versiyalar, masalan, 7 yoki 10, faqat boshqaruv konsolini o'rnatishga ruxsat berishi mumkin.

Active Directory-da boshqaruv

Odatiy bo'lib, Windows Serverda Active Directory foydalanuvchilari va kompyuterlar konsoli kompyuter tegishli bo'lgan domen bilan ishlaydi. Ushbu domendagi kompyuter va foydalanuvchi obyektlariga konsol daraxti orqali kirishingiz yoki boshqa kontrollerga ulanishingiz mumkin.

Xuddi shu konsol vositalari ko'rish imkonini beradi Qo'shimcha variantlar ob'ektlar va ularni qidirish, siz yangi foydalanuvchilar, guruhlar yaratishingiz va ruxsatlardan o'zgartirishingiz mumkin.

Aytgancha, bor 2 turdagi guruhlar Active Directory-da - xavfsizlik va tarqatish. Xavfsizlik guruhlari ob'ektlarga kirish huquqlarini chegaralash uchun javobgardir, ular tarqatish guruhlari sifatida ishlatilishi mumkin.

Tarqatish guruhlari huquqlarni farqlay olmaydi, lekin birinchi navbatda tarmoqdagi xabarlarni tarqatish uchun ishlatiladi.

AD delegatsiyasi nima

Delegatsiyaning o'zi ruxsatlar va nazoratning bir qismini o'tkazish ota-onadan boshqa mas'ul shaxsga e'tiroz bildiradi.

Ma'lumki, har bir tashkilotning shtab-kvartirasida bir nechta tizim ma'murlari mavjud. Turli xil elkalarga turli xil vazifalar berilishi kerak. O'zgarishlarni qo'llash uchun siz standart va maxsus bo'lingan huquq va ruxsatlarga ega bo'lishingiz kerak. Maxsus - ma'lum bir ob'ektga tegishli va standart - ma'lum funktsiyalarni mavjud yoki mavjud bo'lmagan mavjud ruxsatnomalar to'plami.

Ishonch munosabatlarini o'rnatish

ADda ishonch munosabatlarining ikki turi mavjud: "bir tomonlama" va "ikki tomonlama". Birinchi holda, bir domen boshqasiga ishonadi, lekin aksincha emas, mos ravishda birinchisi ikkinchisining resurslariga kirish huquqiga ega, ikkinchisi esa kirish huquqiga ega emas. Ikkinchi shaklda ishonch "o'zaro". Bundan tashqari, "chiqish" va "kiruvchi" munosabatlar mavjud. Chiqishda birinchi domen ikkinchisiga ishonadi va shu bilan ikkinchisining foydalanuvchilariga birinchisining resurslaridan foydalanishga imkon beradi.

O'rnatish jarayonida quyidagi tartiblarni bajarish kerak:

- Tekshirish kontrollerlar orasidagi tarmoq ulanishlari.

- Sozlamalarni tekshiring.

- Sozlang tashqi domenlar uchun nom ruxsati.

- Ulanish yarating ishonchli domendan.

- Ishonch yuborilgan boshqaruvchi tomonidan ulanishni yarating.

- Yaratilgan bir tomonlama munosabatlarni tekshiring.

- Agar a ehtiyoj bor ikki tomonlama munosabatlarni o'rnatishda - o'rnatishni amalga oshirish.

Global katalog

Bu o'rmondagi barcha ob'ektlarning nusxalarini saqlaydigan domen boshqaruvchisi. Bu foydalanuvchilarga va dasturlarga joriy o'rmonda istalgan domendagi ob'ektlarni qidirish imkoniyatini beradi atribut kashfiyotchilari global katalogga kiritilgan.

Global Katalog (GC) har bir domendagi har bir o'rmon ob'ekti uchun cheklangan atributlar to'plamini o'z ichiga oladi. U o'rmondagi barcha domen kataloglari bo'limlaridan ma'lumotlarni oladi va standart Active Directory replikatsiya jarayoni yordamida ularni takrorlaydi.

Sxema atributning nusxalanishi yoki ko'chirilmasligini aniqlaydi. Imkoniyat bor qo'shimcha funktsiyalarni sozlash, "Active Directory sxemasi" yordamida global katalogda qayta yaratiladi. Global katalogga atribut qo'shish uchun siz replikatsiya atributini tanlashingiz va "Nusxa olish" opsiyasidan foydalanishingiz kerak. Bu atributning global katalogga nusxasini yaratadi. Atribut parametr qiymati isMemberOfPartialAttributeSet haqiqatga aylanadi.

Uchun joylashuvini bilib oling global katalogga buyruq satriga kirishingiz kerak:

Dsquery serveri - isgc

Active Directory-da ma'lumotlarni takrorlash

Replikatsiya - bu har qanday kontrollerda mavjud bo'lgan yangilangan ma'lumotlarni bir xil darajada saqlash kerak bo'lganda amalga oshiriladigan nusxa ko'chirish jarayoni.

U ishlab chiqariladi operator aralashuvisiz. Replikatsiya tarkibining quyidagi turlari mavjud:

- Ma'lumotlar nusxalari barcha mavjud domenlardan yaratiladi.

- Ma'lumotlar sxemasi nusxalari. Ma'lumotlar sxemasi Active Directory o'rmonidagi barcha ob'ektlar uchun bir xil bo'lganligi sababli, uning nusxalari barcha domenlarda saqlanadi.

- konfiguratsiya ma'lumotlari. Nazoratchilar orasida qurilish nusxalarini ko'rsatadi. Ma'lumotlar o'rmondagi barcha domenlarga tegishli.

Replikatsiyalarning asosiy turlari tugun ichidagi va tugunlararodir.

Birinchi holda, o'zgarishlardan so'ng, tizim kutadi, keyin sherikni o'zgarishlarni bajarish uchun replika yaratish uchun xabardor qiladi. O'zgarishlar bo'lmasa ham, takrorlash jarayoni ma'lum vaqtdan keyin avtomatik ravishda sodir bo'ladi. Kataloglarga o'zgartirishlar kiritilgandan so'ng, replikatsiya darhol sodir bo'ladi.

Tugunlar orasidagi replikatsiya protsedurasi orasida sodir bo'ladi tarmoqdagi minimal yuk, bu ma'lumot yo'qolishining oldini oladi.

Active Directory-ni o'rnatish juda oddiy jarayon bo'lib, Internetdagi ko'plab manbalarda, shu jumladan rasmiy manbalarda yoritilgan. Biroq, o'z blogimda men bu masalaga to'xtalib o'tolmayman, chunki keyingi maqolalarning aksariyati u yoki bu tarzda men hozir o'rnatishni rejalashtirgan muhitga asoslanadi.

Agar siz Windows Server mavzusiga qiziqsangiz, mening blogimdagi tegga murojaat qilishingizni maslahat beraman. Shuningdek, Active Directory-dagi asosiy maqolani o'qishni tavsiya qilaman -

Men AD rolini o'z navbatida ikkita virtual serverda (kelajakdagi domen kontrollerlari) joylashtirishni rejalashtirmoqdaman.

- Birinchi qadam - mos keladigan narsani o'rnatish server nomlari, men uchun bu DC01 va DC02 bo'ladi;

- Keyin, yozing statik tarmoq sozlamalari(Men bu fikrni quyida batafsil muhokama qilaman);

- O'rnatish barcha tizim yangilanishlari, ayniqsa xavfsizlik yangilanishlari (CD uchun bu boshqa har qanday rol uchun muhim).

Ushbu bosqichda siz qaror qabul qilishingiz kerak qanday domen nomingiz bo'ladi. Bu juda muhim, chunki u holda domen nomini o'zgartirish siz uchun juda katta muammo bo'ladi, garchi nomini o'zgartirish skripti rasman qo'llab-quvvatlanadi va uzoq vaqt davomida amalga oshirilsa.

Eslatma: n Ba'zi mulohazalar, shuningdek, foydali materiallarga ko'plab havolalar, siz mening maqolamda topishingiz mumkin. Men u bilan, shuningdek, foydalanilgan manbalar ro'yxati bilan tanishishingizni tavsiya qilaman.

Men virtuallashtirilgan domen kontrollerlaridan foydalanayotganim sababli, ba'zi virtual mashina sozlamalarini o'zgartirishim kerak, xususan hipervisor bilan vaqt sinxronlashni o'chirib qo'ying. ADdagi vaqt faqat tashqi manbalardan sinxronlashtirilishi kerak. Yoqilgan vaqtni gipervisor bilan sinxronlashtirish sozlamalari tsiklik sinxronizatsiyaga olib kelishi mumkin va natijada butun domenning ishlashi bilan bog'liq muammolar paydo bo'lishi mumkin.

Eslatma: virtualizatsiya xosti bilan sinxronlashni o'chirib qo'yish eng oson va tezkor variantdir. Biroq, bu eng yaxshi amaliyot emas. Microsoft tavsiyalariga ko'ra, siz xost bilan sinxronlashni faqat qisman o'chirib qo'yishingiz kerak. Ish printsipini tushunish uchun so'nggi yillarda materialni taqdim etish nuqtai nazaridan tubdan sakrab chiqqan rasmiy hujjatlarni o'qing. .

Umuman olganda, virtuallashtirilgan domen kontrollerlarini boshqarishga yondashuv AD DS ishlashining ayrim xususiyatlari tufayli farqlanadi:

Virtual muhitlar vaqtga asoslangan replikatsiya mantig'iga tayanadigan taqsimlangan ish oqimlari uchun alohida qiyinchilik tug'diradi. Misol uchun, AD DS replikatsiyasi har bir domen kontrolleridagi tranzaksiyalarga tayinlangan bir xil ortib boruvchi qiymatdan (USN yoki yangilash tartib raqami deb ataladi) foydalanadi. Har bir domen tekshiruvi ma'lumotlar bazasi namunasi InvocationID deb nomlangan identifikatorni ham oladi. Domen nazoratchisining chaqiruv identifikatori va uning yangilanish tartib raqami birgalikda har bir domen tekshiruvchisida sodir bo'ladigan va o'rmon ichida noyob bo'lishi kerak bo'lgan har bir yozish tranzaktsiyasi bilan bog'langan noyob identifikator bo'lib xizmat qiladi.

Bu atrof-muhitni tayyorlashning asosiy bosqichlarini yakunlaydi, o'rnatish bosqichiga o'ting.

Active Directory o'rnatilmoqda

O'rnatish Server menejeri orqali amalga oshiriladi va unda hech qanday murakkab narsa yo'q, quyida barcha o'rnatish bosqichlarini batafsil ko'rishingiz mumkin:

O'rnatish jarayonining o'zi OTning oldingi versiyalariga nisbatan ba'zi o'zgarishlarga duch keldi:

Windows Server 2012 da Active Directory Domain Services (AD DS) ni o'rnatish Windows Serverning oldingi versiyalariga qaraganda osonroq va tezroq. AD DS o'rnatilishi endi Windows PowerShell-ga asoslangan va Server Manager bilan birlashtirilgan. Mavjud Active Directory muhitiga domen kontrollerlarini kiritish uchun talab qilinadigan qadamlar soni qisqartirildi.

Siz faqat rolni tanlashingiz kerak Active Directory domen xizmatlari, qo'shimcha komponentlar o'rnatilishi shart emas. O'rnatish jarayoni biroz vaqt oladi va siz darhol sozlashga o'tishingiz mumkin.

Rol o'rnatilganda, Server menejerining yuqori o'ng tomonida undov belgisini ko'rasiz - joylashtirishdan keyingi konfiguratsiya talab qilinadi. bosing Ushbu serverni domen boshqaruvchisiga ko'taring.

Serverni domen boshqaruvchisiga targ'ib qilish

Sehrgarning qadamlari hujjatlarda batafsil tavsiflangan. Biroq, keling, asosiy bosqichlarni ko'rib chiqaylik.

Biz ADni noldan joylashtirganimiz uchun yangi o'rmon qo'shishimiz kerak. Katalog xizmatlarini tiklash rejimi (DSRM) parolingizni xavfsiz saqlashingizga ishonch hosil qiling. AD DS ma'lumotlar bazasining joylashuvi sukut bo'yicha qoldirilishi mumkin (bu tavsiya etiladi. Biroq, sinov muhitimdagi xilma-xillik uchun men boshqa katalogni ko'rsatdim).

O'rnatishni kutmoqdamiz.

Keyin server o'zini qayta ishga tushiradi.

Domen/korxona administrator hisoblarini yarating

Avvalgidek mahalliy administrator hisobi ostida tizimga kirishingiz kerak bo'ladi. Snapga o'ting Active Directory foydalanuvchilari va kompyuterlari, kerakli hisoblarni yarating - bu nuqtada, bu domen administratori.

Domendagi bitta DCda DNS-ni sozlash

ADni o'rnatish vaqtida AD DNS roli ham o'rnatildi, chunki infratuzilmada boshqa DNS serverlarim yo'q edi. Xizmat to'g'ri ishlashi uchun siz ba'zi sozlamalarni o'zgartirishingiz kerak. Avval tarmoq adapteri sozlamalarida afzal ko'rgan DNS serverlaringizni tekshirishingiz kerak. 127.0.0.1 manziliga ega faqat bitta DNS serveridan foydalanishingiz kerak. Ha, bu localhost. Odatiy bo'lib, u o'zini ro'yxatdan o'tkazishi kerak.

Sozlamalar to'g'ri ekanligiga ishonch hosil qilgandan so'ng, DNS qo'shimchasini oching. Server nomini o'ng tugmasini bosing va uning xususiyatlarini oching, "Ekspeditor" yorlig'iga o'ting. AD DS rolini o'rnatishdan oldin tarmoq sozlamalarida ko'rsatilgan DNS server manzili avtomatik ravishda yagona ekspeditor sifatida ro'yxatga olingan:

Uni o'chirib tashlash va yangisini yaratish kerak va bu provayderning serveri bo'lishi juda ma'qul, lekin mashhur 8.8.8.8 va 8.8.4.4 kabi umumiy manzil emas. Xatolarga chidamlilik uchun kamida ikkita serverni ro'yxatdan o'tkazing. Ekspeditorlar mavjud bo'lmasa, ildiz maslahatlaridan foydalanish uchun katakchani olib tashlamang. Ildiz maslahatlari - bu yuqori darajadagi DNS serverlarining taniqli hovuzidir.

Domenga ikkinchi DC qo'shish

Men dastlab ikkita domen nazoratchisiga ega bo'lish haqida gapirganim uchun, ikkinchisini sozlashni boshlash vaqti keldi. Shuningdek, biz o'rnatish ustasidan o'tamiz, rolni domen boshqaruvchisiga targ'ib qilamiz, shunchaki tanlang Mavjud domenga domen boshqaruvchisi qo'shing:

E'tibor bering, ushbu serverning tarmoq sozlamalarida asosiy Ilgari sozlangan birinchi domen boshqaruvchisi DNS serveri sifatida tanlanishi kerak! Bu talab qilinadi, aks holda siz xatoga yo'l qo'yasiz.

Kerakli sozlamalardan so'ng, avval yaratilgan domen administratori hisobi ostidagi serverga kiring.

Domendagi bir nechta DC-da DNS-ni sozlash

Replikatsiya bilan bog'liq muammolarni oldini olish uchun siz tarmoq sozlamalarini yana o'zgartirishingiz kerak va buni har bir domen boshqaruvchisida (va avval mavjud bo'lganlarida) va har safar yangi DC qo'shganingizda qilishingiz kerak:

Domenda uchtadan ortiq DC mavjud bo'lsa, DNS serverlarini shu tartibda kengaytirilgan sozlamalar orqali ro'yxatdan o'tkazishingiz kerak. DNS haqida ko'proq ma'lumotni mening maqolamda o'qishingiz mumkin.

Vaqtni sozlash

Ushbu qadam, ayniqsa, ishlab chiqarishda haqiqiy muhitni o'rnatayotgan bo'lsangiz, majburiydir. Esingizda bo'lsa, avval men hipervisor orqali vaqtni sinxronlashni o'chirib qo'ygan edim va endi siz uni to'g'ri sozlashingiz kerak. FSMO PDC emulyator roliga ega boshqaruvchi butun domenga to'g'ri vaqtni taqsimlash uchun javobgardir (Bu rol nima ekanligini bilmayapsizmi? Maqolani o'qing). Mening holatimda, bu, albatta, boshidanoq barcha FSMO rollarining tashuvchisi bo'lgan birinchi domen boshqaruvchisi.

Guruh siyosatlaridan foydalangan holda domen kontrollerlarida vaqtni sozlaymiz. Eslatib oʻtamiz, domen boshqaruvchisi kompyuter hisoblari alohida konteynerda va alohida standart guruh siyosatiga ega. Ushbu siyosatga o'zgartirish kiritishingiz shart emas, yangisini yaratish yaxshiroqdir.

Uni o'zingizga mos deb nomlang va ob'ekt qanday yaratiladi, sichqonchaning o'ng tugmachasini bosing - O'zgartirish. ga boring Kompyuter konfiguratsiyasi \ siyosat \ ma'muriy shablonlar \ tizim \ Windows vaqt xizmati \ vaqt provayderlari. Siyosatlarni faollashtirish Windows NTP mijozini yoqing va Windows NTP serverini yoqing, siyosat xususiyatlariga o'ting Windows NTP mijozini sozlang va protokol turini o'rnating - NTP, qolgan sozlamalarga tegmang:

Biz siyosatlar qo'llanilishini kutmoqdamiz (gpupdate/force va bir nechta qayta ishga tushirilganiga qaramay, menga taxminan 5-8 daqiqa vaqt ketdi), shundan so'ng biz quyidagilarni olamiz:

Umuman olganda, ketma-ket barcha domen kontrollerlari emas, balki tashqi manbalardan vaqtni faqat PDC emulyatori sinxronlashiga ishonch hosil qilish kerak, lekin bu shunday bo'ladi, chunki guruh siyosati konteynerdagi barcha ob'ektlarga qo'llaniladi. Siz uni PDC emulyatori roliga ega bo'lgan kompyuter hisobining ma'lum bir ob'ektiga yo'naltirishingiz kerak. Bu guruh siyosatlari orqali ham amalga oshiriladi - gpmc.msc konsolida kerakli siyosatni sichqonchaning chap tugmasi bilan bosing va o'ng tomonda uning sozlamalarini ko'rasiz. Xavfsizlik filtrlarida siz kerakli domen boshqaruvchisi hisobini qo'shishingiz kerak:

Vaqt xizmatining ishlash printsipi va sozlash haqida ko'proq ma'lumotni rasmiy hujjatlarda o'qing.

Bu vaqtni sozlashni yakunlaydi va u bilan Active Directoryning dastlabki konfiguratsiyasi tugallanadi.

Active Directory

Active Directory(“Active Directories”, AD) - LDAP-korporatsiyaning ma'lumotnoma xizmatini mos ravishda amalga oshirish Microsoft oilaning operatsion tizimlari uchun Windows NT. Active Directory ma'murlarga doimiy foydalanuvchi tajribasi sozlamalarini ta'minlash uchun guruh siyosatlaridan foydalanishga, guruh siyosatlari orqali yoki orqali bir nechta kompyuterlarga dasturiy ta'minotni o'rnatishga imkon beradi. Tizim markazi konfiguratsiya menejeri(ilgari Microsoft tizimlarini boshqarish serveri), yangilanish xizmatidan foydalanib, tarmoqdagi barcha kompyuterlarga operatsion tizim, dastur va server dasturlari yangilanishlarini o'rnating Windows Server . Active Directory atrof-muhit ma'lumotlari va sozlamalarini markazlashtirilgan ma'lumotlar bazasida saqlaydi. tarmoqlar Active Directory turli o'lchamlarda bo'lishi mumkin: bir necha o'ndan bir necha milliongacha ob'ektlar.

Ishlash Active Directory 1999 yilda bo'lib o'tdi, mahsulot birinchi bo'lib chiqdi Windows 2000 Server, va keyin chiqarilgandan keyin o'zgartirildi va takomillashtirildi Windows Server 2003. Keyinchalik Active Directory da takomillashtirildi Windows Server 2003 R2, Windows Server 2008 va Windows Server 2008 R2 va nomini o'zgartirdi Active Directory domen xizmatlari. Ilgari ma'lumotnoma xizmati chaqirilgan NT katalog xizmati (NTDS), bu nomni hali ham ba'zi bajariladigan fayllarda topish mumkin.

Versiyalardan farqli o'laroq Windows oldin Windows 2000 asosan protokoldan foydalanganlar NetBIOS tarmoq, xizmat ko'rsatish uchun Active Directory bilan integratsiyalashgan DNS va TCP/IP. Standart autentifikatsiya protokoli Kerberos. Agar mijoz yoki dastur autentifikatsiyani qo'llab-quvvatlamasa Kerberos, protokol ishlatiladi NTLM .

Qurilma

Ob'ektlar

Active Directory ob'ektlardan tashkil topgan ierarxik tuzilishga ega. Ob'ektlar uchta asosiy toifaga bo'linadi: resurslar (masalan, printerlar), xizmatlar (masalan, elektron pochta) va foydalanuvchi va kompyuter hisoblari. Active Directory ob'ektlar haqida ma'lumot beradi, ob'ektlarni tartibga solish, ularga kirishni boshqarish va xavfsizlik qoidalarini o'rnatish imkonini beradi.

Ob'ektlar boshqa ob'ektlar (xavfsizlik va tarqatish guruhlari) uchun konteyner bo'lishi mumkin. Ob'ekt o'z nomiga ko'ra yagona aniqlanadi va u o'z ichiga olishi mumkin bo'lgan atributlar - xarakteristikalar va ma'lumotlar to'plamiga ega; ikkinchisi, o'z navbatida, ob'ekt turiga bog'liq. Atributlar ob'ekt strukturasining tarkibiy asosi bo'lib, sxemada aniqlanadi. Sxema qanday turdagi ob'ektlar mavjudligini belgilaydi.

Sxemaning o'zi ikki turdagi ob'ektlardan iborat: sxema sinfi ob'ektlari va sxema atributi ob'ektlari. Bitta sxema sinfi ob'ekti bitta ob'ekt turini belgilaydi Active Directory(masalan, Foydalanuvchi ob'ekti) va bitta sxema atributi ob'ekti ob'ektga ega bo'lishi mumkin bo'lgan atributni belgilaydi.

Har bir atribut ob'ekti bir nechta turli xil sxema sinfi ob'ektlarida ishlatilishi mumkin. Ushbu ob'ektlar sxema ob'ektlari (yoki metama'lumotlar) deb ataladi va kerak bo'lganda sxemani o'zgartirish va qo'shish imkonini beradi. Biroq, har bir sxema ob'ekti ob'ekt ta'riflarining bir qismidir Active Directory, shuning uchun ushbu ob'ektlarni o'chirish yoki o'zgartirish jiddiy oqibatlarga olib kelishi mumkin, chunki bu harakatlar natijasida struktura o'zgaradi. Active Directory. Sxema ob'ektiga o'zgartirish avtomatik ravishda tarqaladi Active Directory. Yaratilgandan so'ng, sxema ob'ektini o'chirib bo'lmaydi, uni faqat o'chirib qo'yish mumkin. Odatda, barcha sxema o'zgarishlari diqqat bilan rejalashtirilgan.

Idish o'xshash ob'ekt u ham atributlarga ega va nomlar maydoniga tegishli degan ma'noda, lekin ob'ektdan farqli o'laroq, konteyner o'ziga xos bir narsani anglatmaydi: u ob'ektlar guruhi yoki boshqa konteynerlarni o'z ichiga olishi mumkin.

Tuzilishi

Strukturaning yuqori darajasi o'rmon - barcha ob'ektlar, atributlar va qoidalar to'plami (atribut sintaksisi) Active Directory. O'rmonda tranzitiv bog'langan bir yoki bir nechta daraxtlar mavjud ishonch munosabatlari . Daraxt bir yoki bir nechta domenlarni o'z ichiga oladi, ular ierarxiyada o'tishli ishonch munosabatlari bilan bog'langan. Domenlar DNS nom tuzilmalari - nomlar bo'shliqlari bilan aniqlanadi.

Domendagi ob'ektlarni konteynerlarga guruhlash mumkin - OU. Tashkiliy birliklar sizga domen ichida ierarxiya yaratish, uni boshqarishni soddalashtirish va kompaniyaning tashkiliy va/yoki geografik tuzilishini modellashtirish imkonini beradi. Active Directory. Bo'limlar boshqa bo'limlarni o'z ichiga olishi mumkin. Korporatsiya Microsoft da iloji boricha kamroq domenlardan foydalanishni tavsiya qiladi Active Directory, va tuzilish va siyosatlar uchun bo'linmalardan foydalaning. Guruh siyosatlari ko'pincha tashkiliy birliklarga nisbatan qo'llaniladi. Guruh siyosatlarining o'zlari ob'ektlardir. Bo'linma - bu ma'muriy vakolatlar berilishi mumkin bo'lgan eng quyi daraja.

Ajratishning yana bir usuli Active Directory bor saytlar , bu tarmoq segmentlari asosida jismoniy (mantiqiy emas) guruhlash usulidir. Saytlar past tezlikdagi kanallar (masalan, global tarmoqlar orqali, virtual xususiy tarmoqlardan foydalangan holda) va yuqori tezlikdagi kanallar (masalan, mahalliy tarmoq orqali) orqali ulanishga ega bo'lganlarga bo'linadi. Saytda bir yoki bir nechta domenlar bo'lishi mumkin va domenda bir yoki bir nechta sayt bo'lishi mumkin. Loyihalashda Active Directory ma'lumotlar saytlar o'rtasida sinxronlashtirilganda hosil bo'ladigan tarmoq trafigini hisobga olish muhimdir.

Asosiy dizayn qarori Active Directory axborot infratuzilmasini ierarxik domenlarga va yuqori darajadagi bo'linmalarga bo'lish qaroridir. Ushbu ajratish uchun ishlatiladigan tipik modellar kompaniyaning funktsional bo'linmalari, geografik joylashuvi va kompaniyaning axborot infratuzilmasidagi rollari bo'yicha bo'linish modellari. Ushbu modellarning kombinatsiyasi ko'pincha ishlatiladi.

Jismoniy tuzilishi va replikatsiyasi

Jismoniy jihatdan ma'lumotlar ishlatilganlar o'rnini bosgan bir yoki bir nechta ekvivalent domen kontrollerlarida saqlanadi Windows NT asosiy va zahiraviy domen kontrollerlari, garchi asosiy domen tekshiruvchisiga taqlid qilishi mumkin bo'lgan "yagona asosiy operatsiyalar" serveri ba'zi operatsiyalar uchun saqlanadi. Har bir domen boshqaruvchisi ma'lumotlarning o'qish/yozish nusxasini saqlaydi. Bitta kontrollerda qilingan o'zgarishlar replikatsiya paytida barcha domen kontrollerlari bilan sinxronlashtiriladi. Xizmatning o'zi joylashgan serverlar Active Directory o'rnatilmagan, lekin domenga kiritilgan Active Directory, a'zo serverlar deb ataladi.

replikatsiya Active Directory iltimosiga binoan amalga oshiriladi. Xizmat Bilimlar izchilligini tekshirgich trafikni boshqarish uchun tizimda belgilangan saytlardan foydalanadigan replikatsiya topologiyasini yaratadi. Sayt ichidagi replikatsiya tez-tez va avtomatik ravishda izchillik tekshiruvi tomonidan amalga oshiriladi (replikatsiya hamkorlarini o'zgarishlar haqida xabardor qilish orqali). Saytlar o'rtasida replikatsiya saytning har bir kanali uchun sozlanishi mumkin (kanal sifatiga qarab) - har bir kanalga boshqa "stavka" (yoki "xarajat") tayinlanishi mumkin (masalan, DS3, , ISDN va hokazo) va replikatsiya trafigi belgilangan havola smetasiga ko'ra cheklangan, rejalashtirilgan va yo'naltirilgan bo'ladi. Replikatsiya ma'lumotlari, agar "ball" past bo'lsa, saytga havola ko'prigi orqali bir nechta saytlar bo'ylab o'tish mumkin, garchi AD avtomatik ravishda o'tish havolalariga qaraganda saytdan saytga havolalar uchun pastroq ball belgilaydi. Saytdan saytga replikatsiya har bir saytdagi ko'prikli serverlar tomonidan amalga oshiriladi, so'ngra ular o'z saytidagi har bir domen kontrolleridagi o'zgarishlarni takrorlaydi. Domen ichidagi replikatsiya protokolga muvofiq amalga oshiriladi RPC protokol IP, o'zaro domen - protokoldan ham foydalanishi mumkin SMTP.

Agar struktura Active Directory ob'ektlarni topish muammosini hal qilish uchun bir nechta domenlarni o'z ichiga oladi, u ishlatiladi global katalog: O'rmondagi barcha ob'ektlarni o'z ichiga olgan, lekin cheklangan atributlar to'plamiga ega (qisman replika) domen boshqaruvchisi. Katalog belgilangan global katalog serverlarida saqlanadi va domenlararo so'rovlarga xizmat qiladi.

Yagona xost qobiliyati ko'p xostli replikatsiyaga ruxsat berilmaganda so'rovlarni ko'rib chiqish imkonini beradi. Bunday operatsiyalarning besh turi mavjud: domen boshqaruvchisi emulyatsiyasi (PDC emulyatori), nisbiy identifikator xosti (nisbiy identifikator ustasi yoki RID ustasi), infratuzilma xosti (infratuzilma ustasi), sxema xosti (sxema ustasi) va domen nomlash xosti (domen nomlash ustasi) ). Birinchi uchta rol domen ichida noyobdir, oxirgi ikkitasi butun o'rmon ichida noyobdir.

asos Active Directory uchta mantiqiy do'konga yoki "bo'limlarga" bo'linishi mumkin. Sxema shablondir Active Directory va barcha ob'ekt turlarini, ularning sinflari va atributlarini, atribut sintaksisini belgilaydi (barcha daraxtlar bir xil o'rmonda, chunki ular bir xil sxemaga ega). Konfiguratsiya - o'rmon va daraxtlarning tuzilishi Active Directory. Domen ushbu domenda yaratilgan ob'ektlar haqidagi barcha ma'lumotlarni saqlaydi. Birinchi ikkita do'kon o'rmondagi barcha domen kontrollerlari uchun takrorlanadi, uchinchi bo'lim har bir domen ichidagi replika kontrollerlari o'rtasida to'liq takrorlanadi va qisman global katalog serverlariga takrorlanadi.

nomlash

Active Directory quyidagi ob'ekt nomlash formatlarini qo'llab-quvvatlaydi: umumiy turdagi nomlar UNC, URL va LDAP URL manzili. Versiya LDAP X.500 nomlash formati ichkarida ishlatiladi Active Directory.

Har bir ob'ekt bor taniqli ism (inglizcha) taniqli ism, DN). Masalan, nomli printer ob'ekti HPLaser3 Marketing OU va foo.org domenida quyidagi DN bo'ladi: CN=HPLaser3,OU=Marketing,DC=foo,DC=org , bu erda CN umumiy nom, OU bo'lim va DC - domen. ob'ekt sinfi. Taniqli nomlar ushbu misoldagi to'rt qismdan ko'ra ko'proq qismlarga ega bo'lishi mumkin. Ob'ektlarning kanonik nomlari ham bor. Bu teskari tartibda, identifikatorsiz va ayiruvchi sifatida oldinga qiyshiq chiziqdan foydalangan holda yozilgan alohida nomlar: foo.org/Marketing/HPLaser3 . O'z konteyneridagi ob'ektni aniqlash uchun foydalaning nisbatan ajralib turadigan ism : CN=HPLaser3. Har bir ob'ekt global noyob identifikatorga ega ( GUID) - noyob va o'zgarmas 128-bitli qator bo'lib, u ishlatiladi Active Directory qidirish va takrorlash uchun. Ba'zi ob'ektlar ham foydalanuvchining asosiy nomiga ega ( UPN, ga muvofiq RFC 822) ob'ekt@domen formatida.

UNIX bilan integratsiya

O'zaro ta'sirning turli darajalari Active Directory ko'pchilikda amalga oshirilishi mumkin UNIX-standartga mos keladigan operatsion tizimlar kabi LDAP mijozlar, lekin bunday tizimlar odatda komponentlar bilan bog'liq bo'lgan atributlarning ko'pini tushunmaydi Windows guruh siyosati va bir tomonlama ishonchlarni qo'llab-quvvatlash kabi.

Uchinchi tomon sotuvchilari integratsiyani taklif qilishadi Active Directory platformalarda UNIX, shu jumladan UNIX, linux, MacOS X va bir qator ilovalarga asoslangan Java, mahsulot to'plami bilan:

Sxematik qo'shimchalar bilan ta'minlangan Windows Server 2003 R2 umumiy foydalanish uchun RFC 2307 bilan chambarchas bog'liq bo'lgan atributlarni o'z ichiga oladi. RFC 2307 asosiy ilovalari, nss_ldap va pam_ldap, taklif qilingan PADL.com, ushbu atributlarni bevosita qo'llab-quvvatlaydi. Guruhga a'zolikning standart sxemasi RFC 2307bis (taklif etilgan) ga amal qiladi. Windows Server 2003 R2 atributlarni yaratish va tahrirlash uchun Microsoft boshqaruv konsolini o'z ichiga oladi.

Shu bilan bir qatorda boshqa katalog xizmatidan foydalanish mumkin 389 katalog serveri(ilgari Fedora katalog serveri, FDS), eB2Bcom ViewDS v7.1 XML yoqilgan katalog yoki Sun Java tizimi katalog serveri dan Quyosh mikrotizimlari bilan ikki tomonlama sinxronlashni amalga oshiradi Active Directory, Shunday qilib, mijozlar qachon "aks" integratsiyani amalga oshirish UNIX va linux autentifikatsiya qilinadi FDS, va mijozlar Windows autentifikatsiya qilinadi Active Directory. Yana bir variant - foydalanish OpenLDAP masofaviy server elementlarini kengaytirish, shaffof qoplama imkoniyati bilan LDAP mahalliy ma'lumotlar bazasida saqlanadigan qo'shimcha atributlar.

Active Directory yordamida avtomatlashtirilgan Powershell .

Adabiyot

- Rend Morimoto, Kenton Gardiner, Maykl Noel, Jo Koka Microsoft Exchange Server 2003. To'liq qo'llanma = Microsoft Exchange Server 2003 ishga tushirildi. - M .: "Uilyams", 2006. - S. 1024. - ISBN 0-672-32581-0

Shuningdek qarang

Havolalar

Eslatmalar

| Microsoft Windows komponentlari | |

|---|---|

| Asosiy | |

| Xizmatlar boshqaruv |

|

| Ilovalar |

DVD Maker bilan bog'laning Faks va skanerlash Internet Explorer Jurnal Kattalashtiruvchi media markazi Windows Media Player Hamkorlik dasturi Windows Mobile Device Center Mobillik markazi Hikoyachi Paint Shaxsiy belgilar muharriri Masofaviy yordam Nutqni aniqlash so'z paneli Daftar Yon panel ovoz yozish Kalendar Kalkulyator Qaychi Pochta belgilar jadvali tarixiy: Kino yaratuvchisi NetMeeting Outlook Express Dastur menejeri Fayl menejeri Fotoalbom |

| O'yinlar | |

| OS yadrosi | |

| Xizmatlar | |

| Fayl tizimlari |

|

| Server |

Active Directory Joylashtirish xizmatlari Fayllarni nusxalash xizmati DNS domenlari Jildni qayta yo'naltirish Hyper-V IIS media xizmatlari MSMQ Tarmoqqa kirishni himoya qilish (NAP) UNIX uchun chop etish xizmatlari Masofaviy differensial siqish Masofadan o'rnatish xizmatlari Huquqlarni boshqarish xizmati Rouming foydalanuvchi profillari SharePoint Tizim resurslari menejeri Masofaviy ish stoli WSUS Guruh siyosati Tarqalgan tranzaksiya koordinatori |

| Arxitektura | |

| Xavfsizlik | |

| Moslik | |

| Microsoft | ||

|---|---|---|

| ON | ||

| Server dasturiy ta'minot | ||

| Texnologiya | ||

| Internet | ||

| O'yinlar | ||

| Uskuna xavfsizlik |

||

| Ta'lim | ||

| Litsenziyalash | ||

| Bo'limlar | ||

Active Directory - bu tizimni boshqarish xizmati. Ular mahalliy guruhlarga ancha yaxshi alternativ bo'lib, samarali boshqaruv va ishonchli ma'lumotlarni himoya qilish bilan kompyuter tarmoqlarini yaratishga imkon beradi.

Agar siz ilgari Active Directory tushunchasiga duch kelmagan bo'lsangiz va bunday xizmatlar qanday ishlashini bilmasangiz, ushbu maqola siz uchun. Keling, ushbu kontseptsiya nimani anglatishini ko'rib chiqaylik, bunday ma'lumotlar bazalarining afzalliklari nimada va ularni dastlabki foydalanish uchun qanday yaratish va sozlash kerak.

Active Directory - tizimlarni boshqarishning juda qulay usuli. Active Directory yordamida siz ma'lumotlaringizni samarali boshqarishingiz mumkin.

Ushbu xizmatlar sizga domen kontrollerlari tomonidan boshqariladigan yagona ma'lumotlar bazasini yaratish imkonini beradi. Agar siz biznesga ega bo'lsangiz, ofisni boshqarsangiz yoki umuman birlashtirilishi kerak bo'lgan ko'plab odamlarning faoliyatini nazorat qilsangiz, sizga bunday domen kerak bo'ladi.

U barcha ob'ektlarni o'z ichiga oladi - kompyuterlar, printerlar, faks mashinalari, foydalanuvchi hisoblari va boshqalar. Ma'lumotlar joylashgan domenlar yig'indisi "o'rmon" deb ataladi. Active Directory bazasi - bu ob'ektlar soni 2 milliardgacha bo'lishi mumkin bo'lgan domen muhiti. Bu tarozilarni tasavvur qila olasizmi?

Ya'ni, bunday "o'rmon" yoki ma'lumotlar bazasi yordamida siz ko'p sonli xodimlar va jihozlarni ofisga ulashingiz mumkin va hech qanday joyga bog'lanmasdan - boshqa foydalanuvchilar ham xizmatlarga ulanishi mumkin, masalan, boshqa shahardagi kompaniya ofisi.

Bundan tashqari, Active Directory xizmatlari doirasida bir nechta domenlar yaratiladi va birlashtiriladi - kompaniya qanchalik katta bo'lsa, uning texnologiyasini ma'lumotlar bazasida boshqarish uchun shuncha ko'p mablag' kerak bo'ladi.

Bundan tashqari, bunday tarmoqni yaratishda bitta nazorat qiluvchi domen aniqlanadi va hatto boshqa domenlar mavjud bo'lsa ham, asl domen hali ham "ota-ona" bo'lib qoladi, ya'ni faqat u ma'lumotni boshqarishga to'liq kirish huquqiga ega.

Ushbu ma'lumotlar qayerda saqlanadi va domenlar mavjudligini nima ta'minlaydi? Controllerlar Active Directory yaratish uchun ishlatiladi. Odatda ulardan ikkitasi bor - agar biriga biror narsa yuz bersa, ma'lumot ikkinchi kontrollerda saqlanadi.

Bazadan foydalanishning yana bir varianti, masalan, sizning kompaniyangiz boshqasi bilan hamkorlik qilsa va siz umumiy loyihani bajarishingiz kerak bo'lsa. Bunday holda, ruxsatsiz shaxslarning domen fayllariga kirishi kerak bo'lishi mumkin va bu erda siz ikki xil "o'rmon" o'rtasida o'ziga xos "munosabatlar" o'rnatishingiz mumkin, boshqa ma'lumotlarning xavfsizligini xavf ostiga qo'ymasdan, kerakli ma'lumotlarga kirishni ochishingiz mumkin. ma'lumotlar.

Umuman olganda, Active Directory, hajmidan qat'iy nazar, ma'lum bir tuzilma doirasida ma'lumotlar bazasini yaratish vositasidir. Foydalanuvchilar va barcha jihozlar bitta "o'rmon"ga birlashtiriladi, domenlar yaratiladi va kontrollerlarga joylashtiriladi.

Bundan tashqari, aniqlik kiritish tavsiya etiladi - xizmatlarning ishlashi faqat Windows server tizimlariga ega qurilmalarda mumkin. Bundan tashqari, kontrollerlarda 3-4 ta DNS-serverlar yaratiladi. Ular domenning asosiy zonasiga xizmat qiladi va ulardan biri ishlamay qolsa, u boshqa serverlar bilan almashtiriladi.

Dummies uchun Active Directory haqida qisqacha ma'lumotdan so'ng, siz tabiiy ravishda hayron bo'lasiz - nima uchun mahalliy guruhni butun ma'lumotlar bazasiga o'zgartirish kerak? Tabiiyki, bu erda imkoniyatlar doirasi ancha kengroq va tizimni boshqarish bo'yicha ushbu xizmatlar o'rtasidagi boshqa farqlarni aniqlash uchun ularning afzalliklarini batafsil ko'rib chiqamiz.

Active Directoryning afzalliklari

Active Directory-ning afzalliklari quyidagilardan iborat:

- Autentifikatsiya qilish uchun yagona resursdan foydalanish. Ushbu stsenariyda siz har bir shaxsiy kompyuterga umumiy ma'lumotlarga kirishni talab qiluvchi barcha hisoblarni qo'shishingiz kerak. Foydalanuvchilar va uskunalar qanchalik ko'p bo'lsa, ular o'rtasida ushbu ma'lumotlarni sinxronlashtirish shunchalik qiyin bo'ladi.

Shunday qilib, ma'lumotlar bazasi bilan xizmatlardan foydalanganda, hisoblar bir nuqtada saqlanadi va o'zgarishlar darhol barcha kompyuterlarda kuchga kiradi.

U qanday ishlaydi? Ofisga kelgan har bir xodim tizimni ishga tushiradi va o'z hisobiga kiradi. Kirish so'rovi avtomatik ravishda serverga yuboriladi va autentifikatsiya u orqali amalga oshiriladi.

Yozuvlarni yuritishning ma'lum bir tartibiga kelsak, siz har doim foydalanuvchilarni guruhlarga bo'lishingiz mumkin - "HR" yoki "Buxgalteriya".

Bu holda ma'lumotlarga kirishni ta'minlash yanada osonroq - agar siz bitta bo'lim xodimlari uchun papkani ochishingiz kerak bo'lsa, siz buni ma'lumotlar bazasi orqali qilasiz. Ular birgalikda kerakli ma'lumotlar papkasiga kirish huquqiga ega, qolganlari uchun hujjatlar yopiq qoladi.

- Ma'lumotlar bazasining har bir a'zosi ustidan nazorat.

Agar mahalliy guruhda har bir a'zo mustaqil bo'lsa, uni boshqa kompyuterdan boshqarish qiyin bo'lsa, u holda kompaniya siyosatiga mos keladigan domenlarda ma'lum qoidalar o'rnatilishi mumkin.

Tizim ma'muri sifatida siz kirish va xavfsizlik sozlamalarini o'rnatishingiz va keyin ularni har bir foydalanuvchi guruhi uchun qo'llashingiz mumkin. Tabiiyki, ierarxiyaga qarab, ba'zi guruhlar yanada qattiqroq sozlamalar bilan belgilanishi mumkin, boshqalarga esa tizimdagi boshqa fayllar va harakatlarga kirish huquqi berilishi mumkin.

Bundan tashqari, kompaniyaga yangi odam kirganda, uning kompyuteri darhol kerakli sozlamalar to'plamini oladi, bu erda ish uchun komponentlar mavjud.

- Dasturiy ta'minotni o'rnatishda ko'p qirrali.

Aytgancha, komponentlar haqida - Active Directory yordamida siz printerlarni belgilashingiz, barcha xodimlar uchun darhol kerakli dasturlarni o'rnatishingiz va maxfiylik sozlamalarini o'rnatishingiz mumkin. Umuman olganda, ma'lumotlar bazasini yaratish ishni sezilarli darajada optimallashtiradi, xavfsizlikni nazorat qiladi va maksimal samaradorlik uchun foydalanuvchilarni birlashtiradi.

Va agar kompaniya alohida yordamchi dastur yoki maxsus xizmatlarni ishlatsa, ular domenlar bilan sinxronlashtirilishi va ularga kirishni osonlashtirishi mumkin. Qanday qilib? Agar siz kompaniyada ishlatiladigan barcha mahsulotlarni birlashtirsangiz, xodim har bir dasturga kirish uchun turli login va parollarni kiritishi shart emas - bu ma'lumot keng tarqalgan bo'ladi.

Endi Active Directory-dan foydalanishning afzalliklari va ma'nosi tushunarli bo'lsa, keling, ushbu xizmatlarni o'rnatish jarayonini ko'rib chiqamiz.

Windows Server 2012 da ma'lumotlar bazasidan foydalanish

Active Directory-ni o'rnatish va sozlash qiyin emas va u birinchi qarashda ko'rinadiganidan ham osonroq.

Xizmatlarni yuklash uchun avval quyidagilarni bajarishingiz kerak:

- Kompyuter nomini o'zgartiring: "Ishga tushirish" tugmasini bosing, Boshqarish panelini, "Tizim" bandini oching. "Sozlamalarni o'zgartirish" ni tanlang va "Kompyuter nomi" qatori qarshisidagi "Xususiyatlar" ni tanlang, "O'zgartirish" tugmasini bosing, asosiy kompyuter uchun yangi qiymatni kiriting.

- Kompyuter talab qilganidek qayta yoqing.

- Tarmoq sozlamalarini quyidagicha o'rnating:

- Boshqaruv paneli orqali tarmoqlar va almashish bilan menyuni oching.

- To'g'ri adapter sozlamalari. "Xususiyatlar" ni o'ng tugmasini bosing va "Tarmoq" yorlig'ini oching.

- Ro'yxatdagi oynada 4-raqamdagi Internet protokolini bosing, yana "Xususiyatlar" ni bosing.

- Kerakli sozlamalarni kiriting, masalan: IP manzili - 192.168.10.252 , pastki tarmoq maskasi - 255.255.255.0, asosiy pastki shlyuz - 192.168.10.1.

- "Afzal DNS server" qatorida mahalliy server manzilini, "Muqobil ..." da - DNS serverlarining boshqa manzillarini ko'rsating.

- O'zgarishlarni saqlang va oynalarni yoping.

Active Directory rollarini quyidagi tarzda o'rnating:

- Boshlash orqali "Server menejeri" ni oching.

- Menyudan Rol va xususiyatlarni qo'shish-ni tanlang.

- Sehrgar ishga tushadi, lekin siz birinchi tavsif oynasini o'tkazib yuborishingiz mumkin.

- "Rollar va xususiyatlarni o'rnatish" qatorini belgilang, davom eting.

- Active Directory qo'yish uchun kompyuteringizni tanlang.

- Ro'yxatda yuklamoqchi bo'lgan rolni tekshiring - sizning holatingiz uchun bu "Active Directory Domain Services".

- Xizmatlar uchun zarur bo'lgan komponentlarni yuklab olishingizni so'rab kichik oyna paydo bo'ladi - uni qabul qiling.

- Boshqa komponentlarni o'rnatish taklif qilingandan so'ng - agar sizga kerak bo'lmasa, "Keyingi" tugmasini bosib, bu bosqichni o'tkazib yuboring.

- O'rnatish ustasi siz o'rnatayotgan xizmatlarning tavsifi bilan oynani ko'rsatadi - o'qing va davom eting.

- Biz o'rnatmoqchi bo'lgan komponentlar ro'yxati paydo bo'ladi - hamma narsa to'g'ri yoki yo'qligini tekshiring va agar shunday bo'lsa, tegishli tugmani bosing.

- Jarayon tugagach, oynani yoping.

- Hammasi shu - xizmatlar kompyuteringizga yuklanadi.

Active Directory sozlanmoqda

Domen xizmatini sozlash uchun siz quyidagilarni bajarishingiz kerak:

- Xuddi shu nomdagi sozlash ustasini ishga tushiring.

- Oynaning yuqori qismidagi sariq kursorni bosing va "Serverni domen boshqaruvchisiga ko'tarish" -ni tanlang.

- Yangi "o'rmon" qo'shish tugmasini bosing va ildiz domeniga nom yarating, so'ng "Keyingi" tugmasini bosing.

- "O'rmon" va domenning ish rejimlarini belgilang - ko'pincha ular bir-biriga mos keladi.

- Parol yarating, lekin uni eslab qoling. Davom etish.

- Shundan so'ng, siz domenga vakolat berilmaganligi haqida ogohlantirishni va domen nomini tekshirish taklifini ko'rishingiz mumkin - bu bosqichlarni o'tkazib yuborishingiz mumkin.

- Keyingi oynada siz ma'lumotlar bazasi kataloglariga yo'lni o'zgartirishingiz mumkin - agar ular sizga mos kelmasa, buni bajaring.

- Endi siz o'rnatmoqchi bo'lgan barcha variantlarni ko'rasiz - ularni to'g'ri tanlaganingizni tekshiring va davom eting.

- Ilova old shartlar bajarilganligini tekshiradi va agar sharhlar bo'lmasa yoki ular muhim bo'lmasa, "O'rnatish" tugmasini bosing.

- O'rnatish tugallangandan so'ng, kompyuter o'zini qayta ishga tushiradi.

Ma'lumotlar bazasiga foydalanuvchini qanday qo'shish kerakligi sizni qiziqtirgan bo'lishi mumkin. Buni amalga oshirish uchun boshqaruv panelidagi "Ma'muriyat" bo'limida topiladigan "Active Directory foydalanuvchilari yoki kompyuterlari" menyusidan foydalaning yoki ma'lumotlar bazasi sozlamalari menyusidan foydalaning.

Yangi foydalanuvchi qo'shish uchun domen nomini sichqonchaning o'ng tugmasi bilan bosing, "Bo'linish" dan keyin "Yaratish" ni tanlang. Sizning oldingizda yangi bo'lim nomini kiritishingiz kerak bo'lgan oyna paydo bo'ladi - u turli bo'limlardan foydalanuvchilarni to'plashingiz mumkin bo'lgan papka bo'lib xizmat qiladi. Xuddi shu tarzda, siz keyinchalik yana bir nechta bo'limlarni yaratasiz va barcha xodimlarni to'g'ri joylashtirasiz.

Keyinchalik, bo'lim nomini yaratganingizdan so'ng, ustiga sichqonchaning o'ng tugmachasini bosing va "Yaratish", keyin esa - "Foydalanuvchi" ni tanlang. Endi faqat kerakli ma'lumotlarni kiritish va foydalanuvchi uchun kirish sozlamalarini o'rnatish qoladi.

Yangi profil yaratilganda, kontekst menyusini tanlab, ustiga bosing va "Xususiyatlar" ni oching. "Hisob" yorlig'ida "Bloklash ..." yonidagi katakchani olib tashlang. Hammasi shu.

Umumiy xulosa shuki, Active Directory barcha xodimlarning kompyuterlarini bir jamoaga birlashtirishga yordam beradigan kuchli va foydali tizimni boshqarish vositasidir. Xizmatlar yordamida siz xavfsiz ma'lumotlar bazasini yaratishingiz va barcha foydalanuvchilar o'rtasida ish va ma'lumotlarni sinxronlashtirishni sezilarli darajada optimallashtirishingiz mumkin. Agar sizning kompaniyangiz va boshqa biron bir ish joyingiz elektron kompyuterlar va tarmoqqa ulangan bo'lsa, siz hisoblarni birlashtirishingiz va ish va maxfiylikni kuzatib borishingiz kerak, Active Directory-ga asoslangan ma'lumotlar bazasini o'rnatish ajoyib echim bo'ladi.

Kichik biznesni ichkaridan yaxshi bilganim uchun meni quyidagi savollar doimo qiziqtirgan. Xodim nima uchun ishchi kompyuterda tizim ma'muriga yoqadigan brauzerdan foydalanishi kerakligini tushuntiring? Yoki boshqa har qanday dasturiy ta'minotni oling, masalan, xuddi shu arxivator, elektron pochta mijozi, lahzali xabar almashish mijozi ... Bu men tizim ma'murining shaxsiy hamdardligi asosida emas, balki etarlilik asosida standartlashtirishga silliq ishora qilaman. ushbu dasturiy mahsulotlarning funksionalligi, texnik xizmat ko'rsatish va qo'llab-quvvatlash narxi. Keling, har kim qo'lidan kelganini qilsa, ITni hunar emas, aniq fan sifatida ko'rib chiqaylik. Shunga qaramay, kichik biznesda ham bu borada juda ko'p muammolar mavjud. Tasavvur qiling-a, kompaniya murakkab inqiroz davrida bir nechta shunday ma'murlarni almashtirmoqda, bunday vaziyatda kambag'al foydalanuvchilar nima qilishlari kerak? Doimiy qayta o'rganasizmi?

Keling, boshqa tomondan qaraylik. Har qanday rahbar hozir kompaniyada (shu jumladan IT sohasida) nima sodir bo'layotganini tushunishi kerak. Bu mavjud vaziyatni kuzatish, turli xil muammolar paydo bo'lishiga tezda javob berish uchun kerak. Ammo bu tushuncha strategik rejalashtirish uchun muhimroqdir. Axir, mustahkam va ishonchli poydevorga ega bo'lgan holda, biz 3 yoki 5 qavatda uy qurishimiz, turli shakldagi tom yopishimiz, balkonlar yoki qishki bog' yasashimiz mumkin. Xuddi shunday, IT sohasida ham bizda mustahkam poydevor bor – biz biznes muammolarini hal qilish uchun yanada murakkab mahsulotlar va texnologiyalardan foydalanishni davom ettirishimiz mumkin.

Birinchi maqolada biz bunday poydevor - Active Directory xizmatlari haqida gapiramiz. Ular har qanday hajmdagi va har qanday biznes yo'nalishidagi kompaniyaning IT infratuzilmasi uchun mustahkam poydevor bo'lishga mo'ljallangan. Bu nima? Keling, shu erda gaplashaylik ...

Keling, suhbatni oddiy tushunchalar - domen va Active Directory xizmatlaridan boshlaylik.

Domen korxona tarmoq infratuzilmasidagi asosiy ma’muriy birlik bo‘lib, u foydalanuvchilar, kompyuterlar, printerlar, aksiyalar va boshqalar kabi barcha tarmoq ob’yektlarini o‘z ichiga oladi. Bunday domenlar to'plami o'rmon deb ataladi.

Active Directory xizmatlari (Active Directory xizmatlari) barcha domen ob'ektlarini o'z ichiga olgan taqsimlangan ma'lumotlar bazasi. Active Directory domen muhiti korxona bo'ylab foydalanuvchilar va ilovalar uchun autentifikatsiya va avtorizatsiyaning yagona nuqtasidir. Aynan domenni tashkil etish va Active Directory xizmatlarini joriy etish bilan korxonaning AT infratuzilmasini qurish boshlanadi.

Active Directory ma'lumotlar bazasi maxsus serverlarda - domen kontrollerlarida saqlanadi. Active Directory xizmatlari - bu Microsoft Windows Server operatsion tizimlarining roli. Active Directory xizmatlari yuqori darajada kengaytirilishi mumkin. Active Directory o'rmonida 2 milliarddan ortiq ob'ektlar yaratilishi mumkin, bu esa yuz minglab kompyuterlar va foydalanuvchilarga ega kompaniyalarda katalog xizmatini amalga oshirish imkonini beradi. Domenlarning ierarxik tuzilishi sizning IT infratuzilmangizni kompaniyalarning barcha filiallari va hududiy bo'linmalariga moslashuvchan tarzda kengaytirish imkonini beradi. Kompaniyaning har bir filiali yoki bo'limi uchun o'z siyosati, o'z foydalanuvchilari va guruhlari bilan alohida domen yaratilishi mumkin. Har bir kichik domen uchun maʼmuriy vakolat mahalliy tizim maʼmurlariga berilishi mumkin. Shu bilan birga, bolalar domenlari hali ham ota-onalarga bo'ysunadi.

Bundan tashqari, Active Directory xizmatlari sizga domen o'rmonlari o'rtasida ishonchli munosabatlarni o'rnatish imkonini beradi. Har bir kompaniya o'z domenlari o'rmoniga ega, ularning har biri o'z resurslariga ega. Ammo ba'zida boshqa kompaniya xodimlariga korporativ resurslaringizga kirishni ta'minlash kerak bo'lishi mumkin - qo'shma loyiha doirasida umumiy hujjatlar va ilovalar bilan ishlash. Buning uchun tashkilotlar o'rmonlari o'rtasida ishonchli munosabatlar o'rnatilishi mumkin, bu bir tashkilotning xodimlariga boshqasining domeniga kirish imkonini beradi.

Active Directory xizmatlarida nosozliklarga chidamliligini ta'minlash uchun har bir domenda ikki yoki undan ortiq domen kontrollerlarini o'rnatishingiz kerak. Barcha o'zgarishlar avtomatik ravishda domen kontrollerlari o'rtasida takrorlanadi. Domen kontrollerlaridan biri ishlamay qolsa, tarmoq ta'sir qilmaydi, chunki qolganlari ishlashda davom etadi. Har bir domenga asosiy domen zonasiga xizmat ko'rsatadigan bir nechta DNS serverlariga ega bo'lish imkonini beruvchi Active Directory domen kontrollerlarida DNS serverlarini joylashtirish orqali qo'shimcha chidamlilik darajasi ta'minlanadi. Va agar DNS serverlaridan biri ishlamay qolsa, qolganlari ishlashda davom etadi. DNS-serverlarning AT infratuzilmasidagi o'rni va ahamiyati haqida turkumdagi maqolalardan birida gaplashamiz.

Ammo bularning barchasi Active Directory xizmatlarini joriy qilish va saqlashning texnik jihatlari. Keling, ishchi guruhlardan foydalangan holda peer-to-peer tarmog'idan voz kechish orqali kompaniya oladigan imtiyozlar haqida gapiraylik.

1. Autentifikatsiyaning yagona nuqtasi

Har bir kompyuter yoki serverdagi ishchi guruhda siz tarmoqqa kirishga muhtoj bo'lgan foydalanuvchilarning to'liq ro'yxatini qo'lda kiritishingiz kerak bo'ladi. Agar to'satdan xodimlardan biri o'z parolini o'zgartirmoqchi bo'lsa, uni barcha kompyuterlar va serverlarda o'zgartirish kerak bo'ladi. Xo'sh, agar tarmoq 10 ta kompyuterdan iborat bo'lsa, lekin ko'proq bo'lsa? Active Directory domenidan foydalanganda, barcha foydalanuvchi hisoblari bitta ma'lumotlar bazasida saqlanadi va barcha kompyuterlar avtorizatsiya uchun unga kirishadi. Barcha domen foydalanuvchilari tegishli guruhlarga kiritilgan, masalan, "Buxgalteriya hisobi", "Moliya bo'limi". Muayyan guruhlar uchun ruxsatlarni bir marta o'rnatish kifoya va barcha foydalanuvchilar hujjatlar va ilovalarga tegishli kirish huquqiga ega bo'ladilar. Agar kompaniyaga yangi xodim kelsa, u uchun tegishli guruhga kiritilgan hisob qaydnomasi yaratiladi - xodim unga kirishiga ruxsat berilishi kerak bo'lgan barcha tarmoq resurslariga kirish huquqini oladi. Agar xodim ishdan ketsa, blokirovka qilish kifoya - va u darhol barcha resurslarga (kompyuterlar, hujjatlar, ilovalar) kirish huquqini yo'qotadi.

2. Siyosatni boshqarishning yagona nuqtasi

Ishchi guruhda barcha kompyuterlar tengdir. Kompyuterlarning hech biri boshqasini nazorat qila olmaydi, yagona siyosat va xavfsizlik qoidalariga rioya qilishni nazorat qilish mumkin emas. Yagona Active Directory katalogidan foydalanganda, barcha foydalanuvchilar va kompyuterlar ierarxik tarzda tashkiliy birliklarga taqsimlanadi, ularning har biri yagona guruh siyosatiga bo'ysunadi. Qoidalar kompyuterlar va foydalanuvchilar guruhi uchun yagona sozlamalar va xavfsizlik sozlamalarini o'rnatish imkonini beradi. Domenga yangi kompyuter yoki foydalanuvchi qo'shilganda, u qabul qilingan korporativ standartlarga mos keladigan sozlamalarni avtomatik ravishda oladi. Siyosatlar yordamida siz tarmoq printerlarini foydalanuvchilarga markazlashtirilgan tarzda belgilashingiz, kerakli ilovalarni o'rnatishingiz, brauzer xavfsizligi sozlamalarini o'rnatishingiz va Microsoft Office ilovalarini sozlashingiz mumkin.

3. Axborot xavfsizligi darajasini oshirish

Active Directory xizmatlaridan foydalanish tarmoq xavfsizligini sezilarli darajada yaxshilaydi. Birinchidan, bu hisoblarni yagona va xavfsiz saqlash. Domen muhitida domen foydalanuvchilari uchun barcha parollar odatda tashqi kirishdan himoyalangan maxsus serverlarda - domen kontrollerlarida saqlanadi. Ikkinchidan, domen muhitidan foydalanganda autentifikatsiya qilish uchun Kerberos protokoli qo'llaniladi, bu ishchi guruhlarda ishlatiladigan NTLM-ga qaraganda ancha xavfsizroqdir.

4. Korporativ ilovalar va uskunalar bilan integratsiya

Active Directory xizmatlarining katta afzalligi pochta serverlari (Exchange Server), proksi-serverlar (ISA Server, TMG) kabi boshqa tizimlar tomonidan qo'llab-quvvatlanadigan LDAP standartiga muvofiqligidir. Va bu faqat Microsoft mahsulotlari bo'lishi shart emas. Ushbu integratsiyaning afzalligi shundaki, foydalanuvchi ma'lum bir ilovaga kirish uchun ko'p sonli login va parollarni eslab qolishi shart emas, barcha ilovalarda foydalanuvchi bir xil hisobga olish ma'lumotlariga ega - uning autentifikatsiyasi bitta Active Directoryda amalga oshiriladi. Windows Server turli xil tarmoq uskunalari tomonidan qo'llab-quvvatlanadigan RADIUS protokoli bilan Active Directory integratsiyasini ta'minlaydi. Shunday qilib, masalan, tashqaridan VPN orqali ulanishda, kompaniyada Wi-Fi ulanish nuqtalaridan foydalanishda domen foydalanuvchilarining autentifikatsiyasini ta'minlash mumkin.

5. Birlashtirilgan ilovalar konfiguratsiyasi do'koni

Ba'zi ilovalar o'z konfiguratsiyasini Active Directoryda saqlaydi, masalan, Exchange Server. Active Directory katalog xizmatini o'rnatish ushbu ilovalarning ishlashi uchun zaruriy shartdir. Ilova konfiguratsiyasini katalog xizmatida saqlash moslashuvchanlik va ishonchlilik nuqtai nazaridan foydalidir. Misol uchun, Exchange serveri to'liq ishlamay qolsa, uning butun konfiguratsiyasi saqlanib qoladi. Korporativ pochtaning funksionalligini tiklash uchun Exchange Serverni tiklash rejimida qayta o'rnatish kifoya qiladi.

Xulosa qilib aytganda, Active Directory xizmatlari korxona IT infratuzilmasining yuragi ekanligiga yana bir bor e'tibor qaratmoqchiman. Agar nosozlik bo'lsa, butun tarmoq, barcha serverlar, barcha foydalanuvchilarning ishi falaj bo'ladi. Hech kim kompyuterga kira olmaydi, hujjatlari va ilovalariga kira olmaydi. Shuning uchun ma'lumotnoma xizmati barcha mumkin bo'lgan nuanslarni, masalan, filiallar yoki kompaniya ofislari o'rtasidagi kanallarning o'tkazish qobiliyatini hisobga olgan holda ehtiyotkorlik bilan ishlab chiqilishi va joylashtirilishi kerak (bu foydalanuvchining tizimga kirish tezligiga bevosita ta'sir qiladi, shuningdek, ma'lumotlar almashinuvi o'rtasida domen kontrollerlari).